Vulnerabilidade Ivanti explorada para instalar backdoor ‘DSLog’ em mais de 670 infraestruturas de TI

Os agentes de ameaças estão aproveitando uma irregularidade de segurança divulgada recentemente que afeta os gateways Ivanti Connect Secure, Policy Secure e ZTA para implantar um backdoor com codinome DSLog em dispositivos suscetíveis.

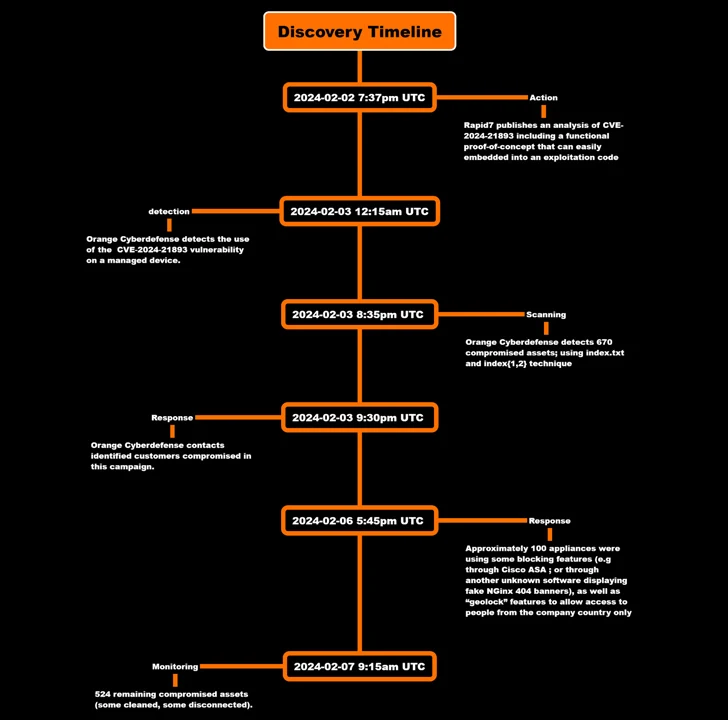

Isso está de contrato com as descobertas da Orange Cyberdefense, que afirmou ter observado a exploração do CVE-2024-21893 poucas horas depois o lançamento público do código de prova de noção (PoC).

CVE-2024-21893, que foi divulgado pela Ivanti no final do mês pretérito junto com CVE-2024-21888, refere-se a uma vulnerabilidade de falsificação de solicitação do lado do servidor (SSRF) no módulo SAML que, se explorada com sucesso, poderia permitir chegada a recursos de outra forma restritos sem qualquer autenticação.

Desde portanto, a empresa sediada em Utah reconheceu que a irregularidade limitou os ataques direcionados, embora a graduação exata dos comprometimentos não seja clara.

Portanto, na semana passada, a Shadowserver Foundation revelou um aumento nas tentativas de exploração visando a vulnerabilidade originada em mais de 170 endereços IP exclusivos, logo depois que Rapid7 e AssetNote compartilharam especificações técnicas adicionais.

A estudo mais recente da Orange Cyberdefense mostra que foram detectados comprometimentos já em 3 de fevereiro, com o ataque direcionado a um cliente não identificado para injetar um backdoor que concede chegada remoto persistente.

“O backdoor é inserido em um registro Perl existente chamado ‘DSLog.pm'”, disse a empresa, destacando um padrão contínuo no qual componentes legítimos existentes – neste caso, um módulo de registro – são modificados para aditar o código malicioso.

DSLog, o implante, vem equipado com seus próprios truques para dificultar a estudo e detecção, incluindo a incorporação de um hash individual por dispositivo, impossibilitando assim o uso do hash para entrar em contato com o mesmo backdoor em outro dispositivo.

O mesmo valor de hash é fornecido pelos invasores ao campo de cabeçalho User-Agent em uma solicitação HTTP ao dispositivo para permitir que o malware extraia o comando a ser executado a partir de um parâmetro de consulta chamado “cdi”. A instrução decodificada é portanto executada uma vez que usuário root.

“O web shell não retorna status/código ao tentar contatá-lo”, disse Orange Cyberdefense. “Não há nenhuma maneira conhecida de detectá-lo diretamente.”

Observou ainda evidências de agentes de ameaças apagando registros “.access” em “múltiplos” dispositivos em uma tentativa de encobrir a trilha judiciario e passar despercebido.

Mas ao verificar os artefatos criados ao acionar a vulnerabilidade SSRF, a empresa disse que foi capaz de detectar 670 ativos comprometidos durante uma verificação inicial em 3 de fevereiro, um número que caiu para 524 em 7 de fevereiro.

À luz da exploração contínua dos dispositivos Ivanti, é altamente recomendado que “todos os clientes redefinam seus dispositivos de fábrica antes de empregar o patch para evitar que o agente da prenúncio obtenha persistência de atualização em seu envolvente”.