Vulnerabilidade do plug-in WordPress LiteSpeed coloca 5 milhões de sites em risco

Uma vulnerabilidade de segurança foi divulgada no plugin LiteSpeed Cache para WordPress que pode permitir que usuários não autenticados aumentem seus privilégios.

Rastreado uma vez que CVE-2023-40000a vulnerabilidade foi corrigida em outubro de 2023 na versão 5.7.0.1.

“Leste plug-in sofre de vulnerabilidade de armazenamento não autenticado em todo o site (scripts entre sites) e pode permitir que qualquer usuário não autenticado roube informações confidenciais para, neste caso, escalonamento de privilégios no site WordPress executando uma única solicitação HTTP”, pesquisador do Patchstack Rafie Maomé disse.

O LiteSpeed Cache, usado para melhorar o desempenho do site, tem mais de cinco milhões de instalações. A versão mais recente do plugin 6.1, lançada em 5 de fevereiro de 2024.

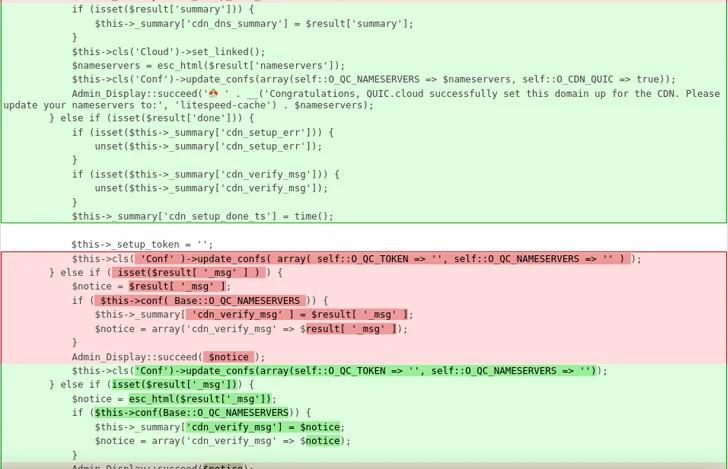

A empresa de segurança WordPress disse que CVE-2023-40000 é o resultado da falta de saneamento de ingresso do usuário e saída de escape. A vulnerabilidade está enraizada em uma função chamada update_cdn_status() e pode ser reproduzida em uma instalação padrão.

“Porquê a fardo XSS é colocada uma vez que um aviso de gestor e o aviso de gestor pode ser exibido em qualquer endpoint wp-admin, esta vulnerabilidade também pode ser facilmente acionada por qualquer usuário que tenha aproximação à superfície wp-admin”, disse Muhammad.

A divulgação chega quatro meses depois que o Wordfence revelou outra nequice XSS no mesmo plugin (CVE-2023-4372, pontuação CVSS: 6,4) devido à limpeza insuficiente de ingresso e escape de saída em atributos fornecidos pelo usuário. Foi abordado na versão 5.7.

“Isso permite que invasores autenticados com permissões de nível de contribuidor e superiores injetem scripts da web arbitrários em páginas que serão executadas sempre que um usuário acessar uma página injetada”, disse István Márton.