Versão Linux do DinodasRAT detectada em ataques cibernéticos em vários países

Uma versão Linux de um backdoor multiplataforma chamado DinodasRAT foi detectado na natureza visando China, Taiwan, Turquia e Uzbequistão, revelam novas descobertas da Kaspersky.

DinodasRAT, também conhecido como XDealer, é um malware baseado em C++ que oferece a capacidade de coletar uma ampla gama de dados confidenciais de hosts comprometidos.

Em outubro de 2023, a empresa eslovaca de segurança cibernética ESET revelou que uma entidade governamental na Guiana foi alvo de uma campanha de espionagem cibernética chamada Operação Jacana para implantar a versão Home windows do implante.

Então, na semana passada, a Development Micro detalhou um cluster de atividades de ameaças que rastreia como Earth Krahang e que passou a usar o DinodasRAT desde 2023 em seus ataques direcionados a diversas entidades governamentais em todo o mundo.

O uso do DinodasRAT foi atribuído a vários atores de ameaças do nexo da China, incluindo LuoYu, refletindo mais uma vez o compartilhamento de ferramentas predominante entre equipes de hackers identificadas como agindo em nome do país.

A Kaspersky disse que descobriu uma versão Linux do malware (V10) no início de outubro de 2023. As evidências coletadas até agora mostram que a primeira variante conhecida (V7) knowledge de 2021.

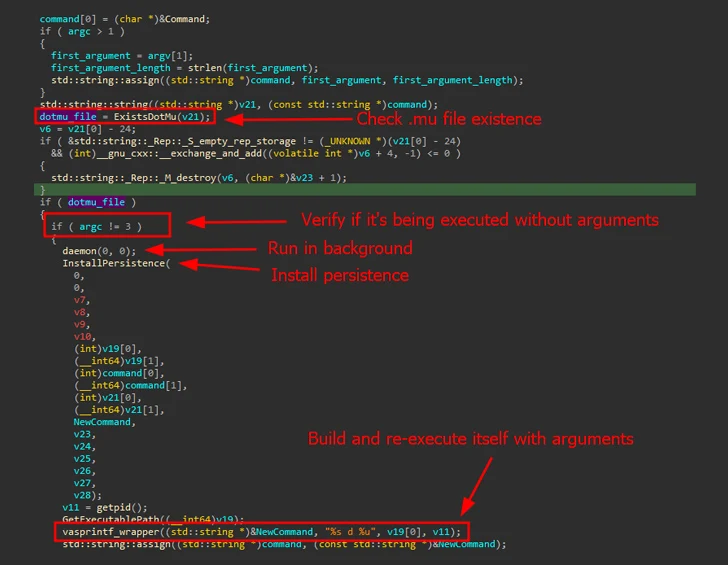

Ele foi projetado principalmente para distribuições baseadas em Crimson Hat e Ubuntu Linux. Após a execução, ele estabelece persistência no host usando scripts de inicialização SystemV ou SystemD e entra em contato periodicamente com um servidor remoto through TCP ou UDP para buscar os comandos a serem executados.

DinodasRAT está equipado para realizar operações de arquivo, alterar endereços de comando e controle (C2), enumerar e encerrar processos em execução, executar comandos shell, baixar uma nova versão do backdoor e até mesmo desinstalar-se.

Ele também toma medidas para evitar a detecção por meio de ferramentas de depuração e monitoramento e, como sua contraparte do Home windows, utiliza o Tiny Encryption Algorithm (TEA) para criptografar as comunicações C2.

“O principal caso de uso do DinodasRAT é obter e manter acesso através de servidores Linux, em vez de reconhecimento”, disse Kaspersky. “O backdoor é totalmente funcional, garantindo ao operador controle complete sobre a máquina infectada, permitindo a exfiltração de dados e a espionagem”.