Trojan Xeno RAT de código aberto surge como uma ameaça potente no GitHub

Um trojan de entrada remoto (RAT) “de design multíplice” chamado Xeno RATO foi disponibilizado no GitHub, disponibilizando-o para outros atores sem nenhum dispêndio extra.

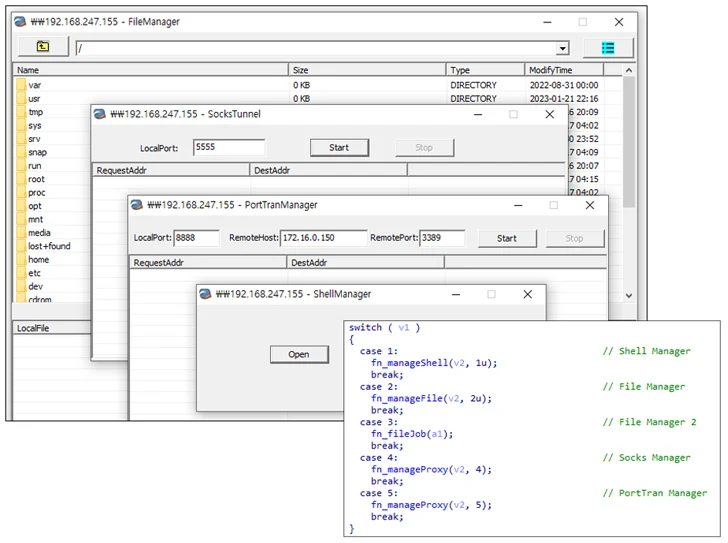

Escrito em C# e patível com os sistemas operacionais Windows 10 e Windows 11, o RAT de código descerrado vem com um “conjunto abrangente de recursos para gerenciamento remoto do sistema”, de combinação com seu desenvolvedor, que atende pelo nome de moom825.

Inclui um proxy revirado SOCKS5 e a capacidade de gravar áudio em tempo real, além de incorporar um módulo oculto de computação de rede virtual (hVNC) nos moldes do DarkVNC, que permite que invasores obtenham entrada remoto a um computador infectado.

“O Xeno RAT foi desenvolvido inteiramente do zero, garantindo uma abordagem única e personalizada para ferramentas de entrada remoto”, afirma o desenvolvedor na descrição do projeto. Outro paisagem notável é que possui um construtor que permite a geração de variantes personalizadas do malware.

É importante notar que moom825 também é o desenvolvedor de outro RAT fundamentado em C# chamado DiscordRAT 2.0, que foi distribuído por agentes de ameaças dentro de um pacote npm malicioso chamado node-hide-console-windows, conforme divulgado pela ReversingLabs em outubro de 2023.

A empresa de segurança cibernética Cyfirma, em um relatório publicado na semana passada, disse que observou o Xeno RAT sendo disseminado através da rede de entrega de teor (CDN) Discord, ressaltando mais uma vez porquê o aumento de malware alcançável e disponível gratuitamente está impulsionando um aumento nas campanhas que utilizam RATs.

“O vetor primitivo na forma de um registro de senda, osco porquê uma conquista de tela do WhatsApp, atua porquê um downloader”, disse a empresa. “O downloader baixa o registro ZIP do Discord CDN, extrai e executa a fardo útil do próximo estágio.”

A sequência de vários estágios aproveita uma técnica chamada carregamento lateral de DLL para iniciar uma DLL maliciosa, ao mesmo tempo em que toma medidas para estabelecer persistência e evitar estudo e detecção.

O desenvolvimento ocorre no momento em que o AhnLab Security Intelligence Center (ASEC) revela o uso de uma versão Gh0st RAT chamada Nood RAT, usada em ataques direcionados a sistemas Linux, permitindo que adversários coletem informações confidenciais.

“Nood RAT é um malware backdoor que pode receber comandos do servidor C&C para realizar atividades maliciosas, porquê download de arquivos maliciosos, roubo de arquivos internos de sistemas e realização de comandos”, disse ASEC.

“Embora de forma simples, ele é equipado com o recurso de criptografia para evitar a detecção de pacotes de rede e pode receber comandos de agentes de ameaças para realizar múltiplas atividades maliciosas”.