SCA com reconhecimento de código e de ataque da Myrror Security

Introdução

A moderna calabouço de fornecimento de software representa um cenário de ameaças em regular evolução, com cada pacote adicionado ao manifesto introduzindo novos vetores de ataque. Para atender aos requisitos do setor, as organizações devem manter um processo de desenvolvimento depressa e, ao mesmo tempo, manter-se atualizadas com os patches de segurança mais recentes. No entanto, na prática, os desenvolvedores muitas vezes enfrentam uma grande quantidade de trabalho de segurança sem uma priorização clara – e perdem completamente uma secção significativa da superfície de ataque.

O principal problema surge dos métodos de detecção e priorização usados pelas ferramentas tradicionais de estudo estática de código (SCA) para vulnerabilidades. Esses métodos carecem do contexto organizacional específico necessário para tomar uma decisão de pontuação informada: a pontuação, mesmo que sátira, pode não na verdade ser crítico para uma organização porque a sua infra-estrutura funciona de uma forma única – afectando o impacto real que a vulnerabilidade pode ter.

Em outras palavras, uma vez que essas ferramentas dependem de uma metodologia relativamente ingênua para estabelecer o risco de uma vulnerabilidade, elas acabam com pontuações de vulnerabilidade principalmente irrelevantes – tornando muito mais difícil estabelecer quais vulnerabilidades devem ser abordadas primeiro.

Ou por outra, eles não abordam muitos ataques à calabouço de suprimentos, uma vez que typosquatting, injeção de código malicioso, ataques CI/CD, etc. Esse inadvertência induz equipes e desenvolvedores de segurança de aplicativos (AppSec) a se concentrarem em questões menos críticas, atrasando assim o processo de desenvolvimento e deixando a organização vulnerável a vetores de ataque significativos.

A Myrror Security desenvolve soluções inovadoras para esses desafios, revolucionando a forma uma vez que as organizações detectam, priorizam e corrigem os riscos da calabouço de suprimentos. A plataforma Myrror garante que as equipes de AppSec e de engenharia resolvam os problemas certos no momento patente, utilizando estudo binária para manancial para cada pacote de terceiros na base de código. Ao contrário das ferramentas SCA tradicionais que avaliam o impacto usando detecção em nível de versão em arquivos de manifesto, o Myrror usa um algoritmo proprietário de estudo de vulnerabilidade de acessibilidade. Leste algoritmo identifica quais vulnerabilidades são realmente alcançáveis na produção, permitindo mal o Myrror priorize problemas de segurança com precisão.

Esta revisão da plataforma irá guiá-lo por toda a jornada do usuário do Myrror, desde a integração inicial do SCM até o gerador do projecto de remediação, e fornecerá uma visão universal concisa das inovações que a Myrror Security introduziu para evitar a fadiga de alertas, capacitar sua organização para trabalhar de forma mais eficiente e proteger protegê-lo das ameaças da moderna calabouço de fornecimento de software. Para obter uma mostra personalizada, visite o site cá.

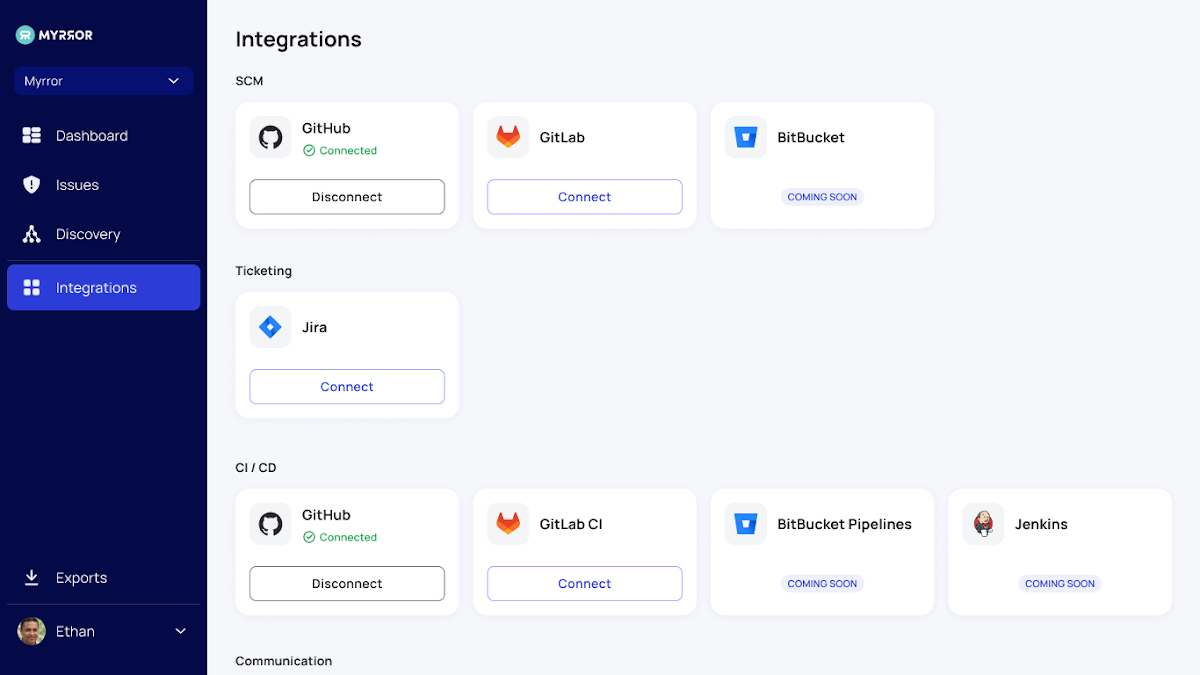

Primeiros passos e feição

Myrror foi projetado para fácil instalação na plataforma de gerenciamento de código-fonte existente da organização. Quando o Myrror está conectado ao seu SCM, começa um processo de invenção das dependências da organização. Posteriormente, a organização pode selecionar repositórios específicos para vulnerabilidade ativa e verificação de ataques à calabouço de suprimentos, fornecendo uma visão universal priorizada dos riscos identificados.

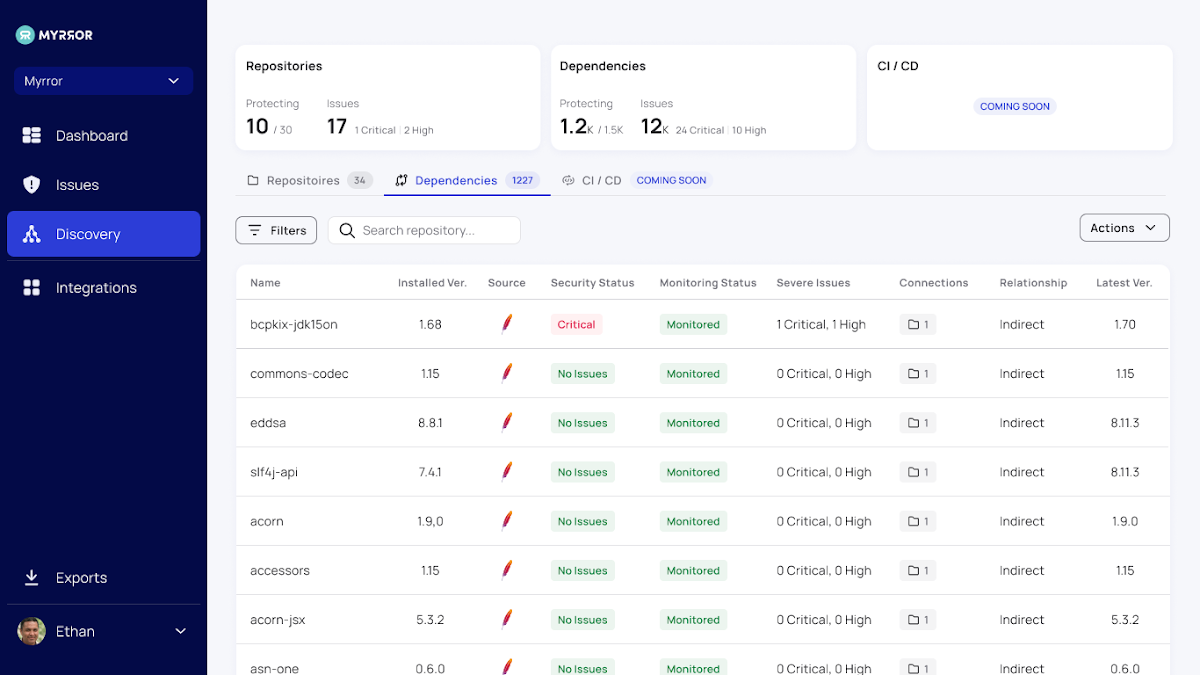

A seção de invenção

Esta seção permite que você faça um balanço do risco da calabouço de suprimentos associado à sua base de código e determine o cenário real de ameaças ao qual você está exposto devido às suas dependências de código ingénuo.

A guia Repositórios mostra todos os problemas em cada repositório monitorado e permite escolher quais monitorar e quais ignorar. Isso permitirá que você remova alguns ruídos associados a repositórios que não estão em uso ativo, que serão obsoletos em breve ou que são simplesmente irrelevantes. Esta guia serve uma vez que tela de controle de todos os seus repositórios. Ele complementa a tela de problemas apontando para os repositórios de maior risco – permitindo uma visão universal das ameaças em nível de projeto ou aplicativo.

A guia Dependências agrega todas as dependências de código ingénuo em sua base de código e cria um gráfico de todos os repositórios nos quais cada uma é usada. Esta visão universal permite que você obtenha uma visão completa das bibliotecas de código ingénuo das quais sua organização depende. Apesar do imenso aumento de repositórios de código ingénuo em basicamente todos os projetos de software, as organizações não têm qualquer controle sobre as dependências externas; fazer um inventário do que está sendo usado em seu código é o primeiro passo para controlar o que está acontecendo.

O tela do Myrror

Mal a instalação for concluída e o usuário escolher os repositórios a serem verificados, o tela do Myrror será preenchido com informações sobre seus repositórios, suas dependências e os problemas que eles contêm. Quando o usuário opta por monitorar repositórios adicionais ou conectar mais fontes SCM, o tela é atualizado involuntariamente com mais informações sobre as novas bases de código.

O tela fornece insights de cimalha nível sobre os problemas em todo o conjunto de base de código da organização, incluindo:

- Status de detecção

- Problemas por categoria

- Dependências com status de segurança

- O repositório mais perigoso

- Problemas por linguagem de código,

- Status da Remediação

- Dependências fora de dados

- E mais

Esses quadros e gráficos geram uma visão universal detalhada e completa, proporcionando às organizações insights claros sobre as áreas que exigem mais trabalho. Observe o filtro de repositório no esquina superior recta – isso permite que equipes específicas obtenham informações precisas sobre seu trabalho e os repositórios pelos quais são responsáveis e exportem exclusivamente os dados relevantes para elas.

A tela de problemas

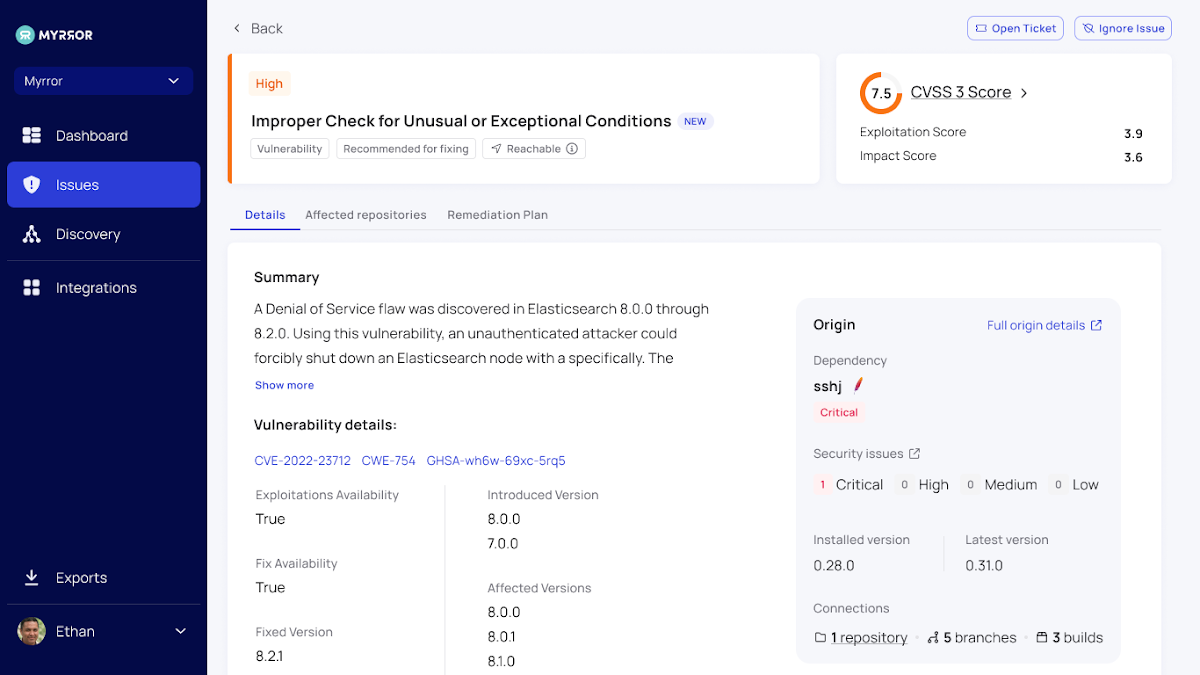

Leste é o núcleo da plataforma Myrror Security. Cá, todos os seus problemas são priorizados e sinalizados de combinação com sua seriedade, acessibilidade e exploração reais para uma compreensão clara do que resolver em seguida. Vários parâmetros são organizados em colunas, oferecendo insights mais profundos sobre cada questão específica.

Entre esses parâmetros, a poste de acessibilidade diferencia o Myrror das plataformas SCA tradicionais. Ele avalia se o problema é realmente alcançável na produção, o que influencia a priorização – garantindo que as vulnerabilidades alcançáveis possam ser resolvidas primeiro.

Mas a plataforma não se limita a priorizar as vulnerabilidades de combinação com a acessibilidade – ela também considera se esta é uma obediência direta ou indireta, se uma correção está disponível para remediar o problema e se foi confirmada a existência de uma exploração. Todos esses parâmetros ajudam a plataforma a priorizar problemas de maneira precisa e confiável.

Você pode ver todas as seguintes informações sobre cada vulnerabilidade:

- Sisudez (levando em consideração todos os fatores supra)

- Origem

- Acessibilidade

- Registo(s) de obediência

- Categoria – Vulnerabilidade/Ataque à Enxovia de Suprimentos (veja mais na seção Detecção de Ataques à Enxovia de Suprimentos)

- Explorar a disponibilidade

- Emendar disponibilidade

- Relacionamento de Submissão

- Visto pela primeira vez

- Confirmação Original

Filtros (incluindo um filtro de repositório) também estão disponíveis cá, junto com uma opção para exportar a tábua e diminuir insights para geração de relatórios. Isso auxilia as equipes de segurança na manutenção de registros no armazenamento sítio e na geração de relatórios de auditoria interna. Esses relatórios, enviados por email ao usuário, contêm informações abrangentes diretamente da plataforma que podem ser compartilhadas com outros membros da equipe e partes interessadas.

Observe que existem 3 guias diferentes disponíveis nesta tela:

- A guia “Todos” contém todos os problemas combinados, fornecendo insights de dados em uma única página sobre o cenário universal de ameaças à calabouço de suprimentos – incluindo vulnerabilidades e ataques.

- A guia “recomendado” contém os problemas específicos recomendados para correção por seriedade e acessibilidade – essencialmente o tela “alcançável” ao determinar o que resolver primeiro.

- Por término, a guia “Plebeu risco” apresenta problemas com os quais você pode mourejar posteriormente.

Cada problema também tem sua estudo aprofundada, com insights sobre o impacto, o escopo e a origem dos problemas mostrados em uma tela. Esta visão universal detalhada fornece links externos para o CVE para saber mais sobre ele, muito uma vez que informações sobre os repositórios afetados e um projecto de remediação concreto para prometer que ações rápidas possam ser tomadas em cada problema.

As principais guias disponíveis nesta tela são:

- Detalhes – uma visão universal primária da vulnerabilidade ou ataque à calabouço de suprimentos

- Repositórios Afetados – uma lista de todos os repositórios que dependem deste pacote, permitindo que você “conecte os pontos” em toda a base de código monitorada

- Projecto de remediação – Myrror calcula o caminho ideal de remediação, garantindo que a menor quantidade de vulnerabilidades recém-introduzidas acabe na base de código depois a desfecho do processo de remediação

- Visão universal do ataque (veja a próxima seção para mais detalhes)

Detectando ataques à calabouço de suprimentos

Tenha em mente que o Myrror faz mais do que exclusivamente detectar vulnerabilidades – ele também detecta várias formas de ataques à calabouço de suprimentos – incluindo, mas não se limitando a:

- Typosquatting

- Confusão de Submissão

- Código malicioso em repositório/injeção de código

- Ataque CI/CD

Quando detecta esses ataques, o mecanismo de detecção e o projecto de remediação podem não ser tão simples quanto as vulnerabilidades normais. Nesses casos, o Myrror mostrará uma estudo mais aprofundada do ataque, permitindo que os profissionais compreendam a situação e identifiquem o gavinha concreto da calabouço que é o culpado. Veja aquém um exemplo da estudo do Myrror de um ataque de injeção de código:

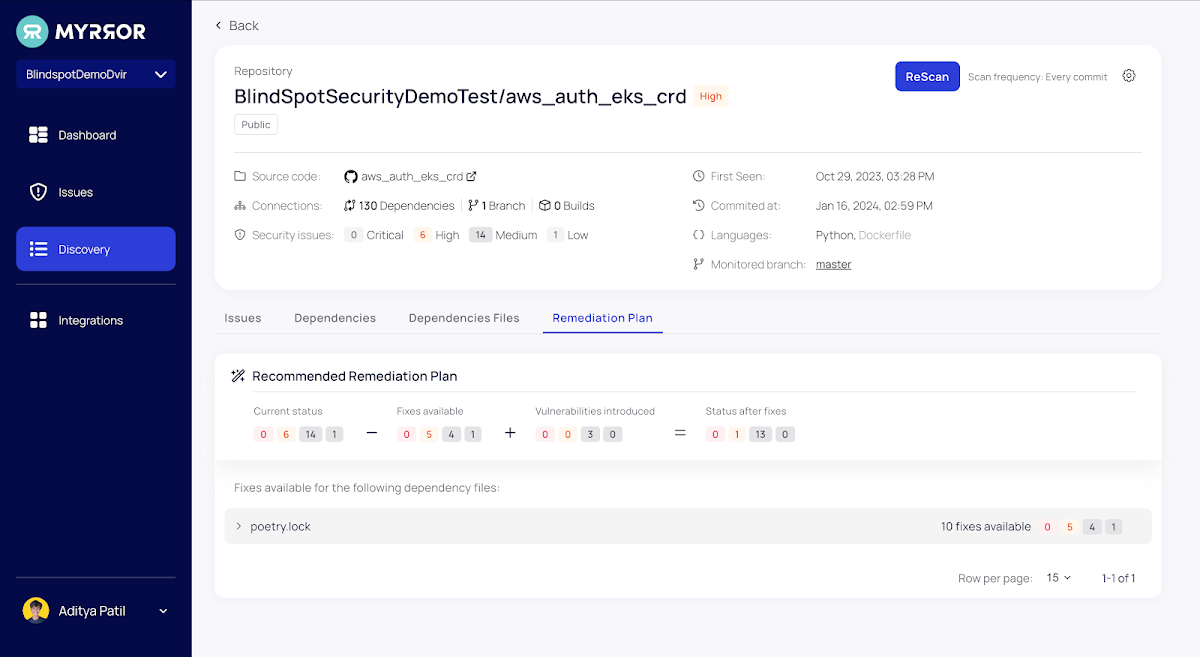

O Gerador de Projecto de Remediação

Planejar seus esforços de correção normalmente requer a compreensão das novas ameaças introduzidas durante a emprego de patches. Na maioria dos casos, a emprego de um patch resulta em um novo conjunto de vulnerabilidades devido às novas dependências (e suas dependências transitivas) que ele introduz.

Para cada repositório monitorado, o Myrror simplifica o processo de correção de problemas calculando involuntariamente o número de correções disponíveis para todos os problemas, quantas novas vulnerabilidades serão introduzidas durante o processo de correção e quantos problemas permanecerão no final.

Epílogo

As equipes de AppSec sofrem hoje de um profundo cansaço de alertas, causado por uma enorme quantidade de problemas de segurança e pela falta de uma priorização clara sobre o que trabalhar primeiro. Ou por outra, a maioria das equipes desconhece completamente os ataques à calabouço de suprimentos aos quais estão expostas e não tem um caminho evidente para detectá-los ou oferecer uma solução adequada.

A priorização baseada em acessibilidade do Myrror oferece uma saída para o inferno da vulnerabilidade. Ao mesmo tempo, seu mecanismo de estudo binária para a manancial permite a detecção de mais do que simples vulnerabilidades – e permite a resguardo contra uma série de ataques à calabouço de suprimentos.

Você pode reservar uma mostra para saber mais em seu site cá.