Rhysida Ransomware crackeado, ferramenta de descriptografia gratuita lançada

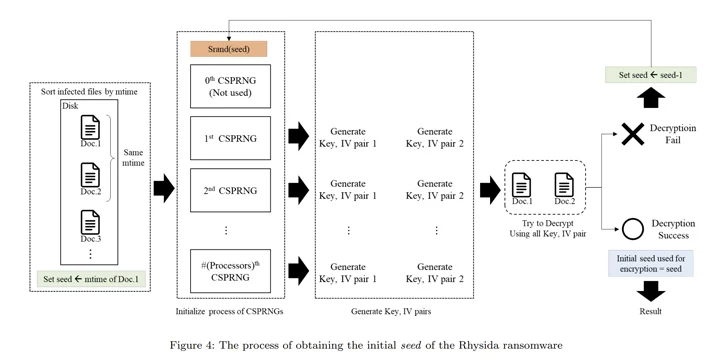

Pesquisadores de segurança cibernética descobriram uma “vulnerabilidade de implementação” que tornou provável reconstruir chaves de criptografia e descriptografar dados bloqueados pelo ransomware Rhysida.

As descobertas foram publicadas na semana passada por um grupo de pesquisadores da Universidade Kookmin e da Dependência Coreana de Internet e Segurança (KISA).

“Através de uma estudo abrangente do Rhysida Ransomware, identificamos uma vulnerabilidade de implementação, que nos permite regenerar a chave de criptografia usada pelo malware”, disseram os pesquisadores.

O desenvolvimento marca a primeira descriptografia bem-sucedida da cepa de ransomware, que apareceu pela primeira vez em maio de 2023. Uma utensílio de recuperação está sendo distribuída através da KISA.

O estudo também é o mais recente a conseguir a descriptografia de dados explorando vulnerabilidades de implementação em ransomware, depois de Magniber v2, Ragnar Locker, Avaddon e Hive.

Rhysida, que é espargido por compartilhar sobreposições com outra equipe de ransomware chamada Vice Society, aproveita uma tática conhecida uma vez que dupla roubo para pressionar as vítimas a pagarem, ameaçando liberar seus dados roubados.

Um expedido publicado pelo governo dos EUA em Novembro de 2023 chamou a atenção dos actores da ameaço para a realização de ataques oportunistas visando os sectores da instrução, indústria, tecnologia da informação e governo.

Um revista minucioso do funcionamento interno do ransomware revelou o uso do LibTomCrypt para criptografia, muito uma vez que processamento paralelo para correr o processo. Também foi revelado que ele implementa criptografia intermitente (também conhecida uma vez que criptografia parcial) para evitar a detecção por soluções de segurança.

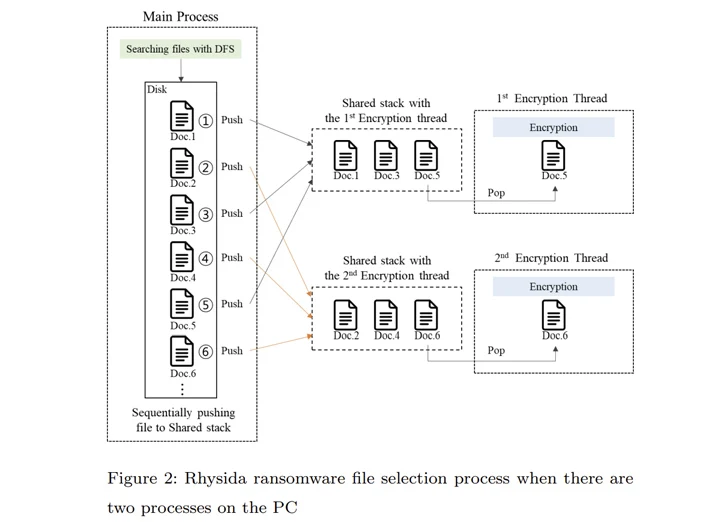

“O ransomware Rhysida usa um gerador de números pseudo-aleatórios criptograficamente seguro (CSPRNG) para gerar a chave de criptografia”, disseram os pesquisadores. “Levante gerador usa um algoritmo criptograficamente seguro para gerar números aleatórios.”

Especificamente, o CSPRNG é fundamentado no algoritmo ChaCha20 fornecido pela livraria LibTomCrypt, com o número aleatório gerado também correlacionado ao momento em que o ransomware Rhysida está em realização.

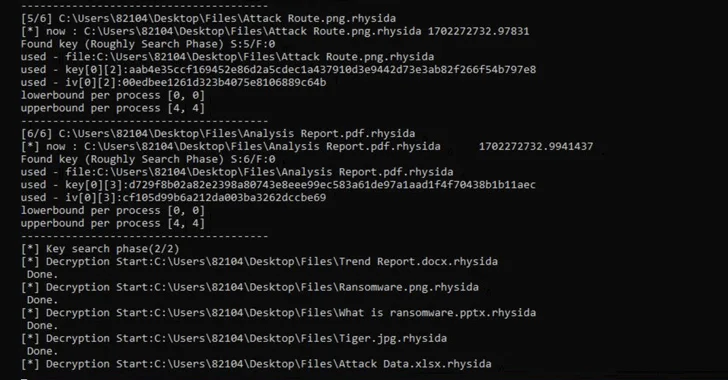

Isso não é tudo. O processo principal do ransomware Rhysida compila uma lista de arquivos a serem criptografados. Esta lista é posteriormente referenciada por vários threads criados para criptografar simultaneamente os arquivos em uma ordem específica.

“No processo de criptografia do ransomware Rhysida, o thread de criptografia gera 80 bytes de números aleatórios ao criptografar um único registro”, observaram os pesquisadores. “Destes, os primeiros 48 bytes são usados uma vez que chave de criptografia e (vetor de inicialização).”

Usando essas observações uma vez que pontos de referência, os pesquisadores disseram que conseguiram restabelecer a semente inicial para descriptografar o ransomware, ordenar a ordem “aleatória” em que os arquivos foram criptografados e, finalmente, restabelecer os dados sem ter que remunerar resgate.

“Embora estes estudos tenham um contexto restringido, é importante reconhecer que certos ransomwares (…) podem ser desencriptados com sucesso”, concluíram os investigadores.