Ransomware Double-Dip: Nova vitimização em extorsão cibernética

Entre cruzamentos – Os atores da ameaça jogam sujo ou desesperados?

Em nosso conjunto de dados de mais de 11.000 organizações vítimas que sofreram ataques de extorsão cibernética/ransomware, notamos que algumas vítimas reaparecem. Consequentemente, surge a questão de por que observamos uma revitimização e se este é ou não um segundo ataque actual, um cruzamento de afiliado (o que significa que um afiliado foi para outra operação de extorsão cibernética com a mesma vítima) ou dados roubados que estavam viajando e re-(mal)utilizado. De qualquer forma, para as vítimas nenhuma das duas é uma boa notícia.

Mas primeiro vamos explorar o cenário atual de ameaças, mergulhando em uma de nossas pesquisas mais recentes que se concentra na dinâmica desse ecossistema; e depois discover nosso conjunto de dados sobre atividades de aplicação da lei neste espaço. Poderá a recorrência que observamos ser um crime por parte dos actores da ameaça e, assim, mostrar o quão desesperadamente estão a tentar reconquistar a confiança dos seus co-infratores após os esforços de perturbação por parte das autoridades policiais? Ou eles estão apenas jogando sujo depois de não receberem nenhum pagamento da vítima?

O que estamos observando no cenário de ameaças Cy-X

Extorsão Cibernética (Cy-X) ou Ransomware, como é mais conhecido, é um tópico que tem recebido muita atenção nos últimos três a quatro anos. A Orange Cyberdefense cobriu esta ameaça extensivamente desde 2020.

No último relatório anual de segurança, o Safety Navigator 2024 (SN24), a pesquisa mostrou um aumento de 46% entre 2022 e 2023 (período do quarto trimestre de 2022 ao terceiro trimestre de 2023). Atualizando nosso conjunto de dados, descobrimos que o aumento actual é ainda maior, com aumento de pouco menos de 51%. O número atualizado se deve à natureza dinâmica do conjunto de dados; o ecossistema muda continuamente e por isso só tomámos conhecimento de determinados locais de fuga e das suas vítimas depois de concluído o período de investigação.

Infelizmente, isso apenas agrava ainda mais a realidade. Prever se este nível de aumento será mantido é difícil. Cy-X pode ter atingido um ponto de saturação, onde poderemos ver a ameaça Cy-X continuando nos níveis de 2023. Por outro lado, se seguirmos os padrões de contagem de vítimas dos últimos anos (números mais baixos no início do ano, aumentando ao longo do ano), o que teria o efeito oposto, proporcionando-nos uma contagem de vítimas cada vez maior uma vez mais. No entanto, acreditamos que os níveis de contagem de vítimas Cy-X permanecerão estáveis por enquanto e, se tivermos sorte, poderá apontar para uma diminuição nas vítimas de extorsão. No entanto, estamos muito longe de reivindicar a vitória.

Seis meses se passaram desde que o fim do conjunto de dados SN24 Cy-X foi discutido no relatório, e muita coisa aconteceu durante esse período. O número complete de vítimas no quarto trimestre de 2023 e no primeiro trimestre de 2024 ascende a 2.141 – quase todas as vítimas registadas durante todo o ano de 2022, que foi de 2.220 vítimas. O quantity desta contagem de vítimas é notável, dado que dois dos grupos Cy-X mais ativos foram (tentativas) de serem interrompidos durante este período. As autoridades policiais (LE) pretendiam desmantelar o ALPHV em dezembro de 2023, onde mostraram resistência ao “libertar-se” poucos dias depois. LE então desativou a infraestrutura do LockBit em fevereiro de 2024, no entanto, isso significou apenas alguns dias de inatividade para o LockBit, já que eles também conseguiram ficar on-line novamente alguns dias após a remoção inicial. Embora as duas operações Cy-X parecessem muito resistentes na época, ALPHV (BlackCat) ficou offline no início de março de 2024, “saindo” do jogo provavelmente com o chamado golpe de saída.

Esforços para perturbar este ecossistema volátil – desafios devido à curta vida útil das marcas Cy-X

Não importa o seu efeito, as atividades anteriores de LE fornecem informações importantes sobre as operações Cy-X. Um exemplo é o número obscuro do crime Cy-X, que é o número de vítimas que não conhecemos porque não estão expostas nos websites de vazamento que monitoramos. Conhecer o número escuro nos ajudaria a completar o quadro da atual ameaça Cy-X. Assim, o quadro completo incluiria o número actual de vítimas que inclui a nossa visão parcial das vítimas que foram expostas nos websites de fugas (nossos dados) e as organizações de vítimas das quais nunca conheceremos (o número obscuro). A remoção do Hive em 2023 revelou um número maior de vítimas do que havíamos registrado no web site de vazamento de dados, onde o número actual period 5 a 6 vezes maior. Se utilizarmos o multiplicador de seis com a contagem de vítimas registada – 11.244 – desde o início de Janeiro de 2020 até ao last de Março de 2024, então a contagem actual de vítimas poderá chegar a 67.000 vítimas em todos os grupos Cy-X.

O Cl0p, que é o ator de ameaça mais persistente em nosso conjunto de dados, esteve muito ocupado durante 2023 e foi responsável por 11% de todas as vítimas. No entanto, nos últimos seis meses desde essa análise, apenas 7 vítimas foram observadas no web site de vazamento de dados do grupo Cy-X. O Cl0p surgiu no passado, explorando vulnerabilidades em massa, apenas para voltar às sombras, portanto, este pode ser apenas o modus operandi do Cl0p.

O Safety Navigator 2024 está aqui – Baixe agora

O recém-lançado Safety Navigator 2024 oferece insights críticos sobre as ameaças digitais atuais, documentando 129.395 incidentes e 25.076 violações confirmadas. Mais do que apenas um relatório, serve como um guia para navegar num cenário digital mais seguro.

O que há dentro?#

- 📈 Análise aprofundada: Discover tendências, padrões de ataque e previsões. Aprenda com estudos de caso em CyberSOC e Pentesting.

- 🔮 Pronto para o futuro: Equipe-se com nossas previsões de segurança e resumo de pesquisa.

- 👁️ Dados em tempo actual: Da vigilância da Darkish Web às estatísticas específicas do setor.

Fique um passo à frente na segurança cibernética. Seu guia essencial o aguarda!

🔗 Obtenha sua cópia agora

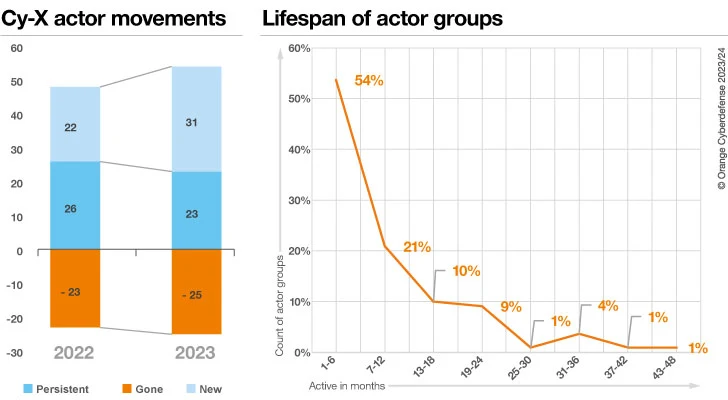

O número complete de grupos Cy-X ativos flutua ao longo do tempo e certos grupos persistem por mais tempo que outros. O relatório Safety Navigator 2024 abordou esta questão examinando as mudanças anuais. No geral, 2023 viu um aumento líquido no número de grupos Cy-X ativos em comparação com 2022. Geralmente, é um ecossistema muito volátil com muito movimento. Nossa pesquisa descobriu que 54% das 'marcas' Cy-X desaparecem após 1 a 6 meses de operação. Houve menos grupos Cy-X transportados para 2023, mas o aumento no número de novos grupos Cy-X resultou num ganho líquido na atividade. Mais uma confirmação da natureza efémera destes grupos. Ironicamente, LockBit3 e ALPHV foram listados no grupo “Persistente” para 2023.

Esta pesquisa foi realizada como parte do exame da eficácia na defesa contra Cy-X. LE e agências governamentais de todo o mundo estão trabalhando duro para eliminar a extorsão cibernética, pois é um problema verdadeiramente world. Nos últimos dois anos e meio assistimos a um aumento constante da atividade do LE, registando 169 ações de combate ao cibercrime.

De todas as atividades LE documentadas, vimos a extorsão cibernética ser a mais abordada. 14% de todas as ações foram atribuídas ao crime de Extorsão Cibernética, seguido por Hacking e Fraude com 11% cada, respectivamente. Os crimes relacionados à criptografia representaram uma participação de 9%. Quase metade das actividades da LE envolveram detenções e sentenças de indivíduos ou grupos.

Em nosso último relatório do Safety Navigator, escrevemos que “em 2023, observamos especificamente o aumento dos esforços para derrubar ou interromper a infraestrutura e os serviços de hospedagem que os agentes de ameaças (in)utilizaram”. Com o nosso conjunto de dados atualizado dos últimos 6 meses, vemos uma proporção ainda maior da categoria “Perturbações na aplicação da lei”. Aqui, coletamos ações como anúncios sobre o lançamento de forças-tarefa internacionais para combater Ransomware, LE enganando os agentes de ameaças para fornecer-lhes chaves de descriptografia, apreensão de infraestrutura, infiltração em mercados de crimes cibernéticos, and so on. frequentemente, por exemplo, detenções e apreensões podem não ser tão eficazes, as duas últimas ações de LE foram muito interessantes de acompanhar.

No caso do ALPHV, que numa primeira resposta parecia muito resistente aos esforços da LE para o perturbar, fugiu do native e (muito provavelmente) conduziu um esquema de saída. Isto pode minar enormemente “a confiança” dentro do ecossistema Ransomware-as-a-Service (RaaS), podendo haver uma diminuição a curto prazo no número de vítimas à medida que afiliados e outros intervenientes avaliam os seus riscos. Ao mesmo tempo, há uma lacuna a preencher e, historicamente, não demora muito para que uma nova (re)marca preencha essa lacuna.

Semelhante ao ALPHV, o LockBit afirmou ter sobrevivido à remoção inicial, mas no mundo da extorsão cibernética, a reputação é tudo. As afiliadas continuariam a fazer negócios com o LockBit “revivido”, não se perguntando se isso pode ser um honeypot LE?

Revtimização de vítimas Cy-X em forma de desespero ou cruzamentos de afiliados

Já sabemos que o ecossistema do cibercrime é complexo, incluindo muitos tipos diferentes de intervenientes, funções e ações. Isto é muito verdade para o tipo de crime cibernético que monitorizamos – Extorsão Cibernética. Na última década, o ecossistema do Cibercrime como Serviço (CaaS) realmente evoluiu e adicionou vários desafios para monitorar esse crime. Um desses desafios é que nem um único ator de ameaça executa um ataque do início ao fim (a cadeia de ataque completa).

Como podemos ver no gráfico acima, muitas funções diferentes desempenham um papel no ecossistema Cy-X, mais notavelmente os afiliados, também conhecidos como 'Operador Afiliado de Ransomware'. Os afiliados são uma parte crítica do ecossistema de extorsão cibernética, pois permitem a escala e o alcance desses ataques cibernéticos. Essa estrutura também adiciona uma camada de separação entre os criadores do Ransomware (Autor do Malware) e os invasores (Afiliado), o que pode fornecer um certo grau de manobrabilidade authorized e operacional para os desenvolvedores. O modelo de afiliado contribuiu para a proliferação do Ransomware, tornando-o hoje uma ameaça significativa à segurança cibernética. A natureza destas associações não permite a garantia de exclusividade. Em alguns casos, parece que os dados das vítimas se propagam através do ecossistema do crime cibernético de formas que nem sempre são claras.

Ao examinar as listagens de vítimas nos websites de vazamento de dados Cy-X, observamos o reaparecimento das vítimas. Isto não é novidade, temos observado este fenómeno desde 2020. Mas finalmente temos um conjunto de dados suficientemente grande para fazer uma análise sobre os avistamentos de recorrências para analisar se estes são de facto revitimizações ou outras dinâmicas do ecossistema que mesmo o próprio ecossistema não tem conhecimento. Notamos, por exemplo, que algumas vítimas são listadas com meses ou anos de intervalo, enquanto outras são republicadas em dias ou semanas. Não baixamos os dados roubados e examinamos o conteúdo das listagens, pois esta é uma preocupação ética nossa, pois não queremos baixar e armazenar dados de vítimas roubadas. Portanto, baseamos nossas observações na correspondência dos nomes das vítimas.

Uma das nossas questões mais urgentes quando olhamos para uma possível revitimização é por que vemos algumas vítimas reaparecendo.

Temos algumas hipóteses simplificadas sobre isso:

- Outro ataque cibernético: Ocorreu uma verdadeira revitimização e, portanto, uma segunda rodada de extorsão cibernética/ataque cibernético contra a mesma vítima. Seja potencialmente usando o mesmo ponto de entrada ou backdoor; ou completamente não relacionado à primeira ocorrência.

- Reutilização de acesso ou dados: Os dados da vítima 'viajaram' (vazaram ou foram vendidos para o submundo) e estão sendo usados como alavanca para tentar extorquir a vítima mais uma vez. Ou o acesso foi vendido a diferentes compradores. No entanto, os dados ou o acesso estão a ser reutilizados.

- Cruzamento de afiliados: Uma afiliada reutilizou dados de vítimas entre diferentes operações Cy-X.

A última hipótese pode mostrar até que ponto os agentes de ameaças são motivados financeiramente e quão desesperados podem ter ficado. Temos certeza de que pode haver outras variações de nossas hipóteses, mas queríamos mantê-las o mais simples possível para a análise a seguir. Queríamos explorar se vemos padrões de revitimizações entre os atores. Encontramos mais de 100 ocorrências em que as vítimas foram postadas novamente, no mesmo web site de vazamento ou em outro web site de vazamento.

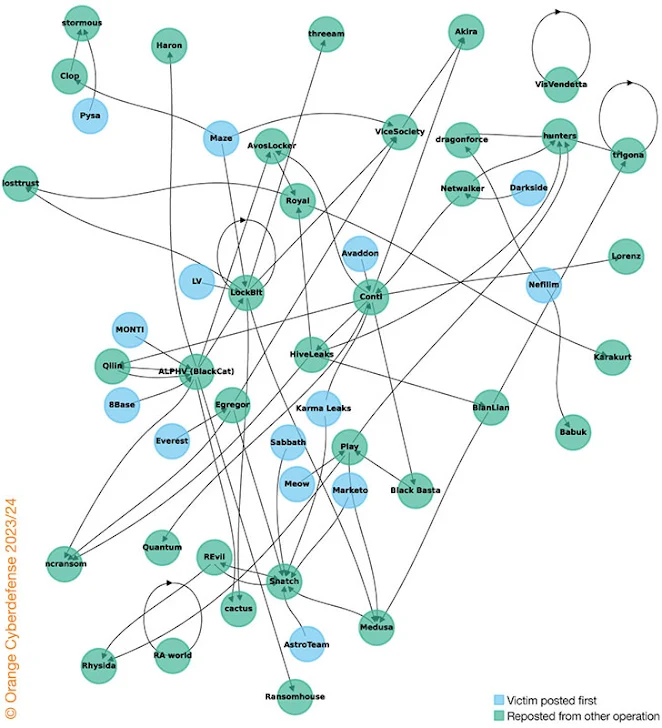

Criamos um gráfico de rede e adicionamos alguns códigos de cores aos nós. Os nós verdes representam os atores que foram os segundos a postar sobre uma determinada vítima. Eles destacam a revitimização. Os nós azuis representam atores que atuam como origem ou primeiro cartaz de uma vítima. Quando um ator Cy-X foi ambos, um postador pela primeira vez e um postador pela segunda vez, o nó é verde por padrão. As setas são um indicador adicional. Olhando para um gráfico de rede direcionado das aparições das vítimas, podemos ver a direção da revitimização. Alguns atores Cy-X com referências circulares repassam as vítimas em seu próprio web site de vazamento de dados. A análise abaixo é um resumo de nossa pesquisa atual. Planejamos publicar uma análise mais extensa em nosso próximo Cy-Xplorer, nosso relatório anual sobre Ransomware.

Como pode ser visto acima no gráfico da rede, vários clusters chamam a atenção. O grupo Snatch, por exemplo, demonstra atividade de revitimização ao reposicionar consistentemente vítimas de outras operações Cy-X, como AstroTeam, Meow, Sabbath, Karma Leaks, cactus, Quantum, Egregor e Marketo. Por favor lembre-se, revitimização refere-se ao fenómeno em que uma vítima de um crime sofre danos adicionais ou vitimização no futuro. Em nossa opinião, isso significa que as vítimas sofrem a recorrência de, por exemplo, acesso não autorizado e/ou exfiltração de dados e/ou roubo de dados e/ou extorsão e/ou criptografia e/ou danos à reputação, e/ou perdas financeiras e danos psicológicos and so on.

Nas três hipóteses, a vítima será vitimizada mais uma vez, vivenciando um, vários ou todos os danos que acabamos de elencar. Não se trata da sofisticação técnica do ataque em si, mas simplesmente por ser listada mais uma vez em um web site de vazamento da darkweb, a organização vítima fica novamente exposta a várias formas graves de danos.

Se continuarmos estudando o gráfico, vemos outro cluster, ALPHV's, onde vemos que o ALPHV republicou vítimas de MONTI, 8Base e Qilin (neste último a organização das vítimas foi postada no mesmo dia em ambos os locais de vazamento, ALPHV e Qilin ). E ao mesmo tempo, as organizações vítimas que apareceram primeiro no web site de vazamento do ALPHV foram republicadas por diversas outras operações como AvosLocker, LockBit, Ransomhouse, incransom, Haron, cactus, and so on. por exemplo, quem agiu primeiro. Outros clusters mostram padrões muito semelhantes nos quais não iremos nos aprofundar nesta exploração. No entanto, o gráfico da rede e a análise (parcial) acima mostram-nos as relações e padrões de reposicionamento de organizações de vítimas. Mais especificamente, esta propagação da mesma vítima (não do mesmo incidente) através do cenário da Extorsão Cibernética reafirma outra teoria de que falamos em trabalhos anteriores, nomeadamente a “natureza oportunista” da Extorsão Cibernética. A extorsão cibernética é um jogo de quantity e uma forma de garantir ganhos financeiros é “jogar em diferentes frentes” para garantir pelo menos alguma forma de pagamento. Além disso, em alto nível, mostra o quão confuso este ecossistema se tornou. Todas as nossas três hipóteses esclarecem ainda mais a imprevisibilidade do ecossistema do crime cibernético.

Consequentemente, a revitimização não é algo que muda a forma como a extorsão cibernética funciona, mas mostra-nos o potencial para diferentes formas de revitimização e, assim, infelizmente, aumenta o sofrimento das organizações vítimas que têm sofrido um ataque de extorsão cibernética. E, finalmente, esses tipos de análises nos ajudam a compreender a dinâmica de um ecossistema de crimes cibernéticos, neste caso o cenário de ameaças de extorsão cibernética/ransomware e seus atores de ameaças.

Tal como acontece com um primeiro ataque cibernético, para as organizações vítimas é importante abordar as variáveis da sua vítima que determinam o resultado da sua vitimização. Em suma, as suas práticas cibernéticas, a sua pegada digital, o valor que os dados da sua organização têm para si, o tempo que um agente de ameaça tem acesso ao seu ambiente, os controlos de segurança que pode ter em vigor para aumentar o “ruído” da exfiltração de dados; são todas variáveis que impactam a atratividade da sua organização para os atores de ameaças oportunistas no espaço cibernético.

Esta é uma amostra da nossa análise. Uma análise mais extensa do potencial de ameaça da extorsão cibernética, dos seus principais atores e do efeito da aplicação da lei (bem como uma série de outros tópicos de pesquisa interessantes, como uma análise dos dados obtidos de nossas extensas operações de gerenciamento de vulnerabilidades e do hacktivismo) pode ser encontrado no Navegador de Segurança. Basta preencher o formulário e fazer o obtain. Vale a pena!