Rampage de ransomware do CL0P – Medidas de segurança para 2024

Crescimento CL0P em 2023

Surgido no início de 2019, o CL0P foi apresentado pela primeira vez como uma versão mais avançada do seu antecessor, o ransomware 'CryptoMix', criado pelo seu proprietário CL0P ransomware, uma organização de crimes cibernéticos. Ao longo dos anos, o grupo permaneceu ativo com campanhas significativas ao longo de 2020 a 2022. Mas em 2023, a gangue de ransomware CL0P alcançou novos patamares e se tornou uma das organizações de ransomware mais ativas e bem-sucedidas do mundo.

Capitalizando inúmeras vulnerabilidades e explorações para algumas das maiores organizações do mundo. A suposta gangue russa recebeu o nome da palavra russa “klop”, que se traduz como “percevejo” e costuma ser escrita como “CLOP” ou “cl0p”. Depois que os arquivos das vítimas são criptografados, as extensões “.clop” são adicionadas aos seus arquivos.

Métodos e táticas do CL0P

A gangue de ransomware CL0P (intimamente associada aos grupos de crimes cibernéticos TA505. FIN11 e UNC2546) period conhecida por suas campanhas extremamente destrutivas e agressivas, que visavam grandes organizações em todo o mundo ao longo de 2023. A gangue de ransomware “caçador de grandes jogos” utilizou o “roubar , criptografar e vazar” em inúmeras grandes empresas com interesse específico para os setores de Finanças, Manufatura e Saúde.

CL0P opera um modelo Ransomware como serviço (RaaS), que frequentemente emprega táticas de “roubar, criptografar e vazar” comuns em todo o mundo entre muitos afiliados de ransomware. Se suas vítimas não atenderem às demandas, seus dados serão publicados através do web site de vazamento da gangue hospedado no Tor, conhecido como ‘CL0P^_-LEAKS’. Assim como muitas outras gangues cibernéticas de língua russa, seu ransomware não conseguiu operar em dispositivos localizados na CEI (Comunidade de Estados Independentes).

LockBit também opera como um modelo Ransomware como serviço (RaaS).

'Resumindo, isso significa que os afiliados fazem um depósito para usar a ferramenta e depois dividem o pagamento do resgate com o grupo LockBit. Foi relatado que algumas afiliadas estão recebendo uma parcela de até 75%. Os operadores da LockBit postaram anúncios de seu programa de afiliados em fóruns criminais de língua russa, afirmando que não operarão na Rússia ou em qualquer país da CEI, nem trabalharão com desenvolvedores de língua inglesa, a menos que um “fiador” de língua russa ateste por eles. – 'A proliferação do LockBit Ransomware'

A previsão do cenário world de ameaças para 2024 da SecurityHQ falou sobre o ressurgimento do CL0P no cenário de ransomware e algo a ser observado em 2024.

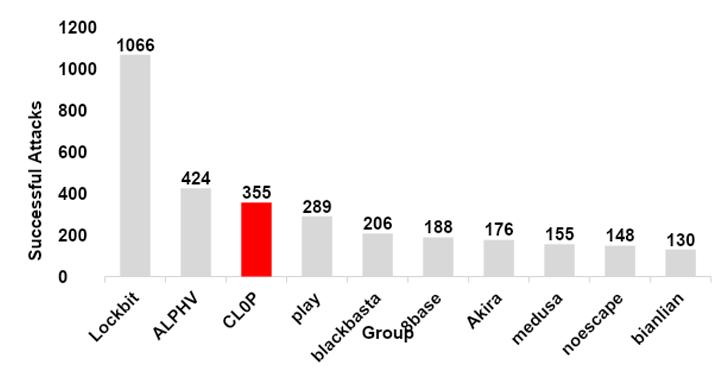

3º Grupo Mais Prolífico 2023

Depois de examinar os dados de 'CL0P^_-LEAKS', a equipe de inteligência de ameaças do SecurityHQ conseguiu coletar dados sobre várias gangues de crimes cibernéticos em todo o mundo e ajudar a visualizar a extensão do aumento da atividade do CL0P ao longo de 2023. A transição das gangues de remanescentes fora dos grupos de ransomware mais ativos em 2022, para garantir o terceiro mais prolífico em 2023 é algo que não deve ser menosprezado.

|

| ©2024 SecurityHQ, Dados do SecurityHQ sobre grupos de ameaças durante 2023 |

Últimas Atividades

Durante um período de um mês ao longo de março de 2023, a gangue de ransomware CL0P tentou explorar a vulnerabilidade de dia zero ‘Fortra GoAnywhere MFT’. Rastreados como CVE-2023-0669, os invasores conseguiram lucrar com versões não corrigidas do software program com acesso à Web para obter RCE. A vulnerabilidade foi corrigida no dia seguinte, mas o grupo já tinha atingido com sucesso mais de 100 organizações.

Então, em abril, a Microsoft conseguiu identificar o envolvimento de duas gangues de ransomware (CL0P e LockBit) que exploravam os rastreados CVE-2023-27350 e CVE-2023-27351. Contido no software program de gerenciamento de impressão conhecido como PaperCut, que é uma ferramenta comum usada por todas as grandes empresas de impressão em todo o mundo. Os grupos conseguiram explorar esta vulnerabilidade, implantando com sucesso o infame malware TrueBot que havia sido usado muitos meses antes. Um alvo perfeito para empresas como CL0P, cujas táticas mudaram não apenas de criptografar os arquivos, mas também de roubar os dados para extorquir ainda mais as organizações. Isso funcionou perfeitamente, pois o Papercut possui uma ferramenta de “Arquivamento de impressão” que salva qualquer trabalho/documento enviado através do servidor.

O grande evento do grupo aconteceu em maio; o amplamente utilizado MOVEit Switch (CVE-2023-24362) e MOVEit Cloud Software program (CVE-2023-35036) foram ativamente explorados por meio de uma vulnerabilidade desconhecida de injeção de SQL. A CL0P conseguiu capitalizar redes e sistemas vulneráveis com extrema rapidez, extraindo dados confidenciais de algumas das maiores organizações do mundo (BBC, Ernst Younger, PwC, Gen Digital, British Airways, TFL, Siemens e muitas outras). O grupo afirmou ter apagado todos os dados relativos a governos, militares e hospitais, mas com várias agências governamentais dos EUA a serem afetadas pela violação do MOVEit, foi estabelecida uma recompensa de 10 milhões de dólares que poderia ajudar a ligá-los a um agente estrangeiro.

Impacto duradouro da extorsão quádrupla

O grupo não só desempenhou um papel importante no influxo de atividades de ransomware ao longo de 2023, mas foi quase sozinho responsável pelo aumento drástico na média de pagamentos de ransomware.

Os operadores do CL0P são conhecidos por se esforçarem ao máximo para transmitir sua mensagem. Depois de exibir publicamente a prova da violação da organização, publicar dados em seu web site de vazamento e suas mensagens serem ignoradas, eles irão diretamente às partes interessadas e aos executivos para garantir que suas demandas sejam atendidas. Isso é conhecido como extorsão quádrupla.

De simples para duplo, de duplo para triplo e agora a progressão para extorsão quádrupla, é justo dizer que os grupos de ransomware não vão parar até conseguirem o que procuram. Assim como a extorsão dupla ou tripla, a extorsão quádrupla acrescenta uma nova camada que vem na forma de duas vias principais.

- O primeiro são os ataques DDoS, que visam encerrar a presença on-line de uma organização até que o resgate seja pago.

- O assédio de vários stakeholders (clientes, meios de comunicação, colaboradores, and so on.) aumenta a pressão sobre os decisores.

Melhor defesa contra CL0P Grupo em defesa contra CL0P

Para se defender contra o CLOP ao longo de 2024, é recomendado pelo SecurityHQ

- Preste atenção à sua paisagem e ao seu ambiente. Saiba o que é regular e o que não é para o seu ambiente, para que você possa agir rapidamente.

- Desenvolva e revise seu Plano de Resposta a Incidentes, com etapas claras mostradas para que ações sejam definidas no caso do pior cenário.

- Certifique-se de que o monitoramento de ameaças esteja em vigor para identificar ameaças rapidamente.

- Revise as práticas atuais de segurança cibernética para garantir que as melhores práticas estejam sendo usadas.

- Aqueles que correm maior risco, por exemplo, aqueles em indústrias especificamente visadas pelo CLOP (Finanças, Manufatura, Saúde), ou aqueles que detêm dados sensíveis, devem trabalhar com um MSSP para garantir que as melhores práticas de segurança estejam em vigor.

Inteligência de ameaças para o futuro

A equipe de Inteligência de Ameaças da SecurityHQ é uma unidade world coesa dedicada à Inteligência de Ameaças Cibernéticas. Sua equipe está focada na pesquisa de ameaças emergentes e no rastreamento de atividades de agentes de ameaças, grupos de ransomware e campanhas para garantir que estejam à frente de riscos potenciais. Além do trabalho investigativo, a equipe de Inteligência fornece inteligência e pesquisa sobre ameaças acionáveis, enriquecendo a compreensão dos clientes da SecurityHQ em todo o mundo. Unida por um compromisso comum, a equipe de Menace Intelligence da SecurityHQ fornece os insights necessários para navegar com confiança pelas complexidades do cenário de ameaças à segurança cibernética.

Para obter mais informações sobre essas ameaças, fale com um especialista aqui. Ou se você suspeitar de um incidente de segurança, poderá reportar um incidente aqui.

Observação: Este artigo escrito por Patrick McAteer, analista de inteligência de ameaças cibernéticas da SecurityHQ Dubai, é excelente na análise de ameaças cibernéticas em evolução, na identificação de riscos e na elaboração de relatórios de inteligência acionáveis para capacitar a defesa proativa.

.jpg?w=390&resize=390,220&ssl=1)