Quando um scanner de vulnerabilidade não é suficiente?

Assim como o software program antivírus, as verificações de vulnerabilidades dependem de um banco de dados de pontos fracos conhecidos.

É por isso que existem websites como o VirusTotal, para dar aos profissionais cibernéticos an opportunity de ver se uma amostra de malware é detectada por vários mecanismos de verificação de vírus, mas esse conceito não existia no espaço de gerenciamento de vulnerabilidades.

Os benefícios de usar vários mecanismos de verificação

De modo geral, os scanners de vulnerabilidades visam produzir verificações do maior número possível de vulnerabilidades. No entanto, o número de vulnerabilidades descobertas ano após ano é agora tão elevado, chegando a quase 30.000 por ano, ou 80 por dia, que é impossível para um único mecanismo de verificação acompanhar todas elas.

Como resultado, mesmo os melhores scanners líderes do setor terão dificuldade para verificar todas as vulnerabilidades conhecidas e, muitas vezes, favorecerão determinados conjuntos de software program conhecidos por serem usados por seus clientes.

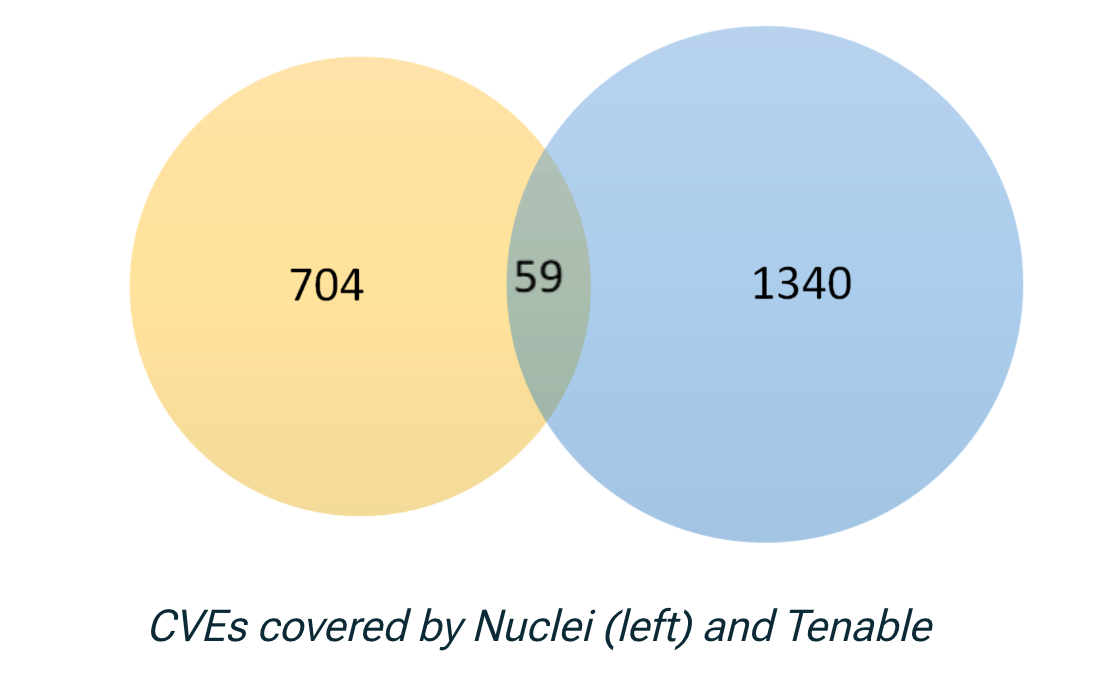

Por exemplo, a análise da Intruder do início de 2023, que comparou o Nessus e o OpenVAS da Tenable, mostrou diferenças significativas na cobertura entre os scanners, com um sendo geralmente mais forte em software program comercial e o outro favorecendo o código aberto:

“O Tenable verifica 12.015 CVEs que o OpenVAS não verifica e o OpenVAS verifica 6.749 CVEs que o Tenable não verifica.”

Os fornecedores de mecanismos de verificação também levam outros fatores em consideração, como se uma vulnerabilidade foi explorada em estado selvagem ou se está em produtos de software program amplamente utilizados. Mas mesmo que o scanner escolhido possa estar tomando decisões sensatas sobre quais vulnerabilidades preencher cheques, ainda pode haver lacunas na cobertura do seu patrimônio.

Portanto, é uma dura realidade que um dia você descubra que foi comprometido por um vetor de ataque que seu scanner de vulnerabilidade simplesmente não verifica.

Isto levanta questões significativas para aqueles que procuram proteger o seu património digital, e não apenas qual o scanner que devem escolher. Mas se um scanner é suficiente?

A abordagem do mecanismo de varredura múltipla

É claro que ter vários scanners complementares melhoraria a cobertura, encontrando mais vulnerabilidades e descobrindo mais sobre a aparência da sua superfície de ataque. Mas operar vários sistemas de digitalização seria demais para a maioria das organizações, tanto em termos de orçamento como de tempo.

É por isso que a equipe da Intruder, fornecedora líder de gerenciamento de superfície de ataque, decidiu desde o início incorporar vários mecanismos de varredura, oferecendo aos clientes a mais ampla variedade de verificações e, ao mesmo tempo, simplificando as restrições de orçamento e tempo, fornecendo-as em uma única plataforma.

Mais recentemente, o Intruder adicionou Nuclei ao seu conjunto de mecanismos de verificação de vulnerabilidades, aprimorando sua capacidade de gerenciar e proteger superfícies de ataque.

Com mais de 3.000 verificações adicionais nesta versão inicial, o Intruder pode oferecer cobertura e recursos de descoberta muito mais amplos e profundos que não podem ser igualados usando apenas um único scanner de vulnerabilidade.

O que são núcleos?

Nuclei é um mecanismo de verificação de vulnerabilidades de código aberto, semelhante ao OpenVAS, que é rápido, extensível e cobre uma ampla gama de pontos fracos. Tornou-se cada vez mais common entre caçadores de recompensas de bugs, testadores de penetração e pesquisadores que desejam produzir verificações repetíveis para fraquezas graves.

Esses especialistas, trabalhando com a equipe de desenvolvimento de Núcleos do ProjectDiscovery, combinam seus conhecimentos e insights sobre pontos fracos de ponta para produzir verificações extremamente rápidas – o que torna a verificação o mais rápido possível após a descoberta de uma vulnerabilidade.

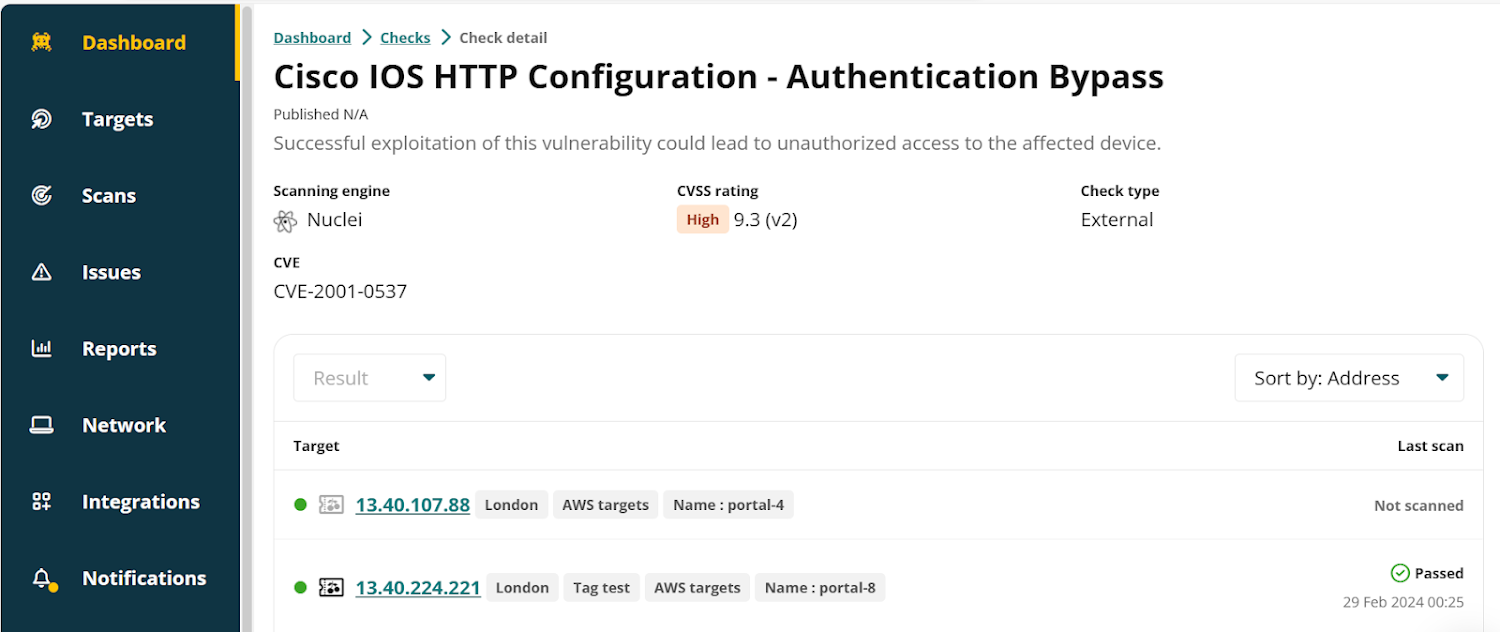

|

| Um exemplo de verificação de núcleos na plataforma Intruder |

O que os Núcleos adicionam ao Intruder?

Ao integrar o Nuclei como um mecanismo de varredura, o Intruder aprimora ainda mais os recursos de sua plataforma de gerenciamento de vulnerabilidades para verificar e proteger superfícies de ataque de maneira mais eficaz.

Isto inclui a detecção expandida de exposições, como painéis de login que não deveriam ser expostos à Web, e o aumento da gama de verificações de vulnerabilidades conhecidas em serviços comumente expostos.

O Nuclei amplia os mecanismos de verificação existentes do Intruder, como Tenable e OpenVAS, fornecendo uma visão mais profunda e ampla da sua superfície de ataque, permitindo assim melhor proteção ao descobrir riscos que permaneceriam não detectados por um único mecanismo de verificação.

Visualize e decrease sua exposição com o Intruder

O tamanho da sua superfície de ataque e o quão bem ela é gerenciada estão intimamente ligados ao risco de invasores oportunistas explorarem seus sistemas. Quanto menos você expor e quanto mais protegidos forem os serviços expostos, mais difícil será para um invasor explorar uma fraqueza.

Você pode reduzir sua superfície de ataque monitorando continuamente as mudanças com uma ferramenta automatizada de gerenciamento de vulnerabilidades como o Intruder.

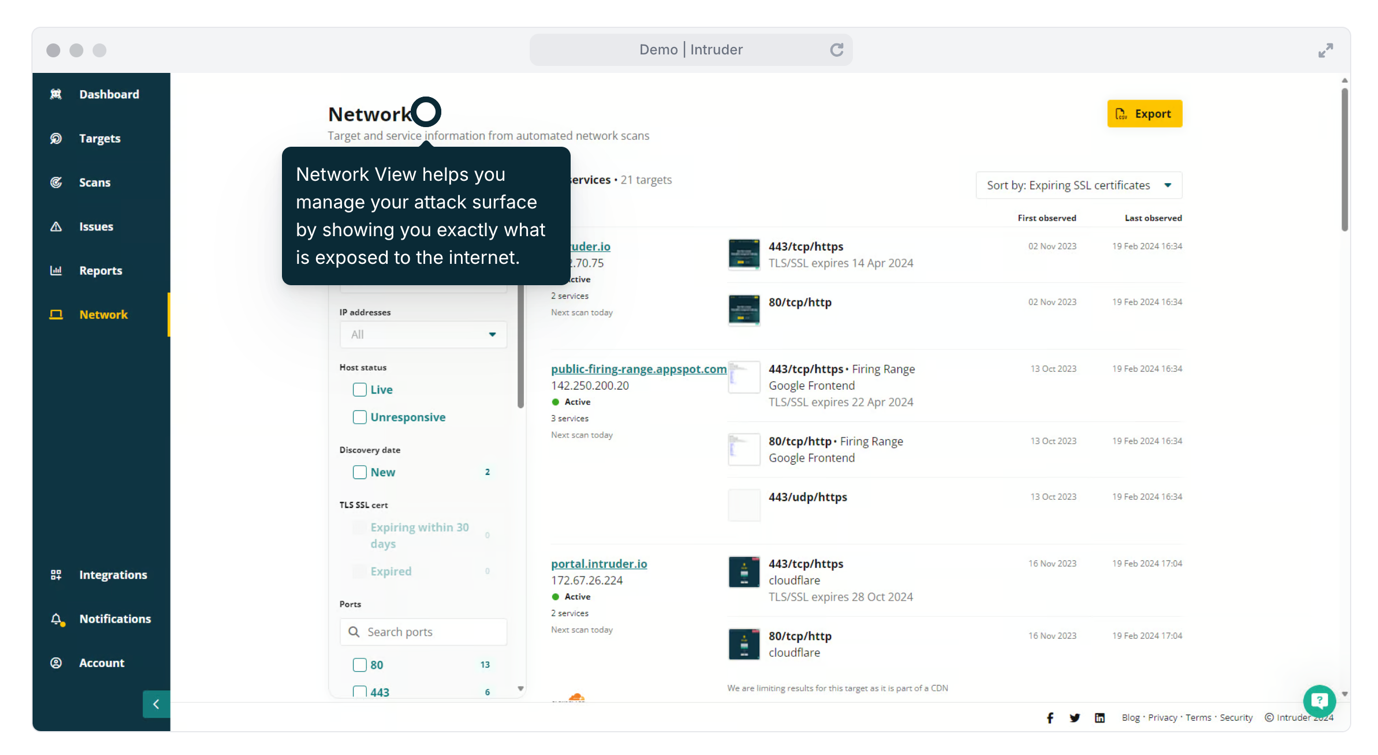

|

| Uma captura de tela do painel de gerenciamento da superfície de ataque do Intruder. |

A plataforma do Intruder permite:

- Descubra ativos: quando novos serviços em nuvem são criados e expostos à Web, o Intruder inicia uma varredura para encontrar vulnerabilidades para que você possa corrigi-las mais rapidamente.

- Saiba o que está exposto: obtenha visibilidade completa do perímetro da sua rede, rastreie alvos ativos e que não respondem, identifique alterações, monitore certificados expirados e veja quaisquer portas, serviços ou protocolos que não deveriam ser expostos à Web.

- Detectar mais: o Intruder usa vários scanners para identificar vulnerabilidades e exposições em sua superfície de ataque, proporcionando maior visibilidade.

- Concentre-se nos grandes problemas: veja os resultados priorizados com base no contexto, para que você possa se concentrar nos problemas mais urgentes sem perder tempo analisando o ruído.