Phobos Ransomware visando agressivamente a infraestrutura crítica dos EUA

As agências de segurança cibernética e perceptibilidade dos EUA alertaram sobre Ransomware Phobos ataques direcionados a entidades governamentais e de infraestrutura sátira, descrevendo as diversas táticas e técnicas que os atores da ameaço adotaram para implantar o malware de criptografia de arquivos.

“Estruturado porquê um protótipo de ransomware porquê serviço (RaaS), os atores do ransomware Phobos têm porquê claro entidades, incluindo governos municipais e distritais, serviços de emergência, ensino, saúde pública e infraestrutura sátira para resgatar com sucesso vários milhões de dólares americanos”, disse o governo.

O transmitido vem da Dependência de Segurança Cibernética e de Infraestrutura dos EUA (CISA), do Federalista Bureau of Investigation (FBI) e do Meio Multiestadual de Compartilhamento e Estudo de Informações (MS-ISAC).

Ativo desde maio de 2019, várias variantes do ransomware Phobos foram identificadas até o momento, nomeadamente Eking, Eight, Elbie, Devos, Faust e Backmydata. No final do ano pretérito, Cisco Talos revelou que os agentes de ameaças por trás do ransomware 8Base estão aproveitando uma versão do ransomware Phobos para conduzir seus ataques com motivação financeira.

Há evidências que sugerem que Phobos é provavelmente gerenciado de perto por uma poder meão, que controla a chave de descriptografia privada do ransomware.

As cadeias de ataques envolvendo a variedade de ransomware normalmente aproveitam o phishing porquê um vetor de chegada inicial para descartar cargas furtivas porquê o SmokeLoader. Alternativamente, as redes vulneráveis são violadas através da procura de serviços RDP expostos e da sua exploração através de um ataque de força bruta.

Uma invasão do dedo bem-sucedida é seguida pelos atores da ameaço abandonando ferramentas adicionais de chegada remoto, aproveitando técnicas de injeção de processo para executar código malicioso e evitar a detecção e fazendo modificações no Registro do Windows para manter a persistência em ambientes comprometidos.

“Ou por outra, os atores de Phobos foram observados usando funções integradas da API do Windows para roubar tokens, contornar controles de chegada e gerar novos processos para aumentar privilégios, aproveitando o processo SeDebugPrivilege”, disseram as agências. “Os atores do Phobos tentam se autenticar usando hashes de senha armazenados em cache nas máquinas das vítimas até obterem chegada de gestor de domínio.”

O grupo de delito eletrônico também é espargido por usar ferramentas de código desobstruído, porquê Bloodhound e Sharphound, para enumerar o diretório ativo. A exfiltração de arquivos é realizada via WinSCP e Mega.io, posteriormente o qual as cópias de sombra de volume são excluídas na tentativa de dificultar a recuperação.

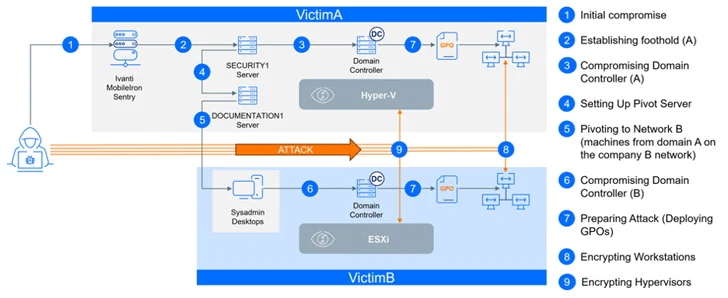

A divulgação ocorre no momento em que o Bitdefender detalha um ataque de ransomware meticulosamente coordenado que afeta duas empresas distintas ao mesmo tempo. O ataque, descrito porquê sincronizado e multifacetado, foi atribuído a um ator de ransomware chamado CACTUS.

“O CACTUS continuou a se infiltrar na rede de uma organização, implantando vários tipos de ferramentas de chegada remoto e túneis em diferentes servidores”, disse Martin Zugec, diretor de soluções técnicas da Bitdefender, em relatório publicado na semana passada.

“Ao identificarem uma oportunidade de mudança para outra empresa, pausaram momentaneamente sua operação para se infiltrarem na outra rede. Ambas as empresas fazem secção do mesmo grupo, mas operam de forma independente, mantendo redes e domínios separados sem qualquer relação de crédito estabelecida.”

O ataque também é notável por ter porquê claro a infraestrutura de virtualização da empresa não identificada, indicando que os atores do CACTUS ampliaram seu foco além dos hosts Windows para combater os hosts Hyper-V e VMware ESXi.

Ele também aproveitou uma omissão sátira de segurança (CVE-2023-38035, pontuação CVSS: 9,8) em um servidor Ivanti Sentry exposto à Internet menos de 24 horas posteriormente sua divulgação inicial em agosto de 2023, mais uma vez destacando a rápida e oportunista armamento de vulnerabilidades recém-publicadas .

O ransomware continua a ser um grande gerador de moeda para agentes de ameaças motivados financeiramente, com as demandas iniciais de ransomware atingindo uma média de US$ 600.000 em 2023, um salto de 20% em relação ao ano anterior, de concórdia com a Arctic Wolf. No quarto trimestre de 2023, o pagamento médio do resgate era de US$ 568.705 por vítima.

Além do mais, remunerar um pedido de resgate não equivale a proteção futura. Não há garantia de que os dados e sistemas da vítima serão recuperados com segurança e que os invasores não venderão os dados roubados em fóruns clandestinos ou os atacarão novamente.

Dados partilhados pela empresa de segurança cibernética Cybereason mostram que “impressionantes 78% (das organizações) foram atacadas novamente posteriormente pagarem o resgate – 82% delas no prazo de um ano”, em alguns casos pelo mesmo responsável da ameaço. Destas vítimas, 63% foram “solicitados a remunerar mais pela segunda vez”.