Pesquisadores descobrem falhas do Home windows que concedem poderes semelhantes aos de rootkit aos hackers

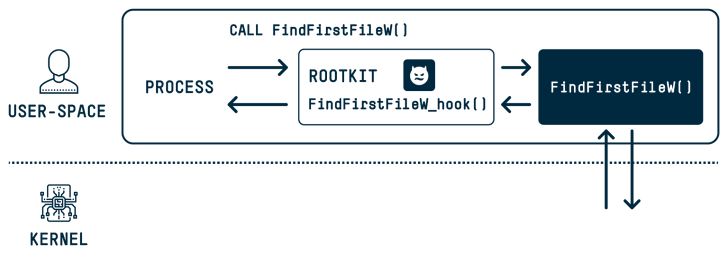

Uma nova pesquisa descobriu que o processo de conversão de caminho DOS para NT pode ser explorado por agentes de ameaças para obter recursos semelhantes aos de rootkit para ocultar e personificar arquivos, diretórios e processos.

“Quando um usuário executa uma função que tem um argumento de caminho no Home windows, o caminho do DOS no qual o arquivo ou pasta existe é convertido em um caminho do NT”, disse o pesquisador de segurança da SafeBreach, Or Yair, em uma análise apresentada no Black Hat. Conferência da Ásia na semana passada.

“Durante esse processo de conversão, existe um problema conhecido no qual a função take away pontos finais de qualquer elemento de caminho e quaisquer espaços finais do último elemento de caminho. Esta ação é concluída pela maioria das APIs de espaço do usuário no Home windows.”

Esses chamados caminhos MagicDot permitem funcionalidades semelhantes a rootkits acessíveis a qualquer usuário sem privilégios, que poderia então transformá-los em armas para realizar uma série de ações maliciosas sem ter permissões de administrador e permanecer sem ser detectado.

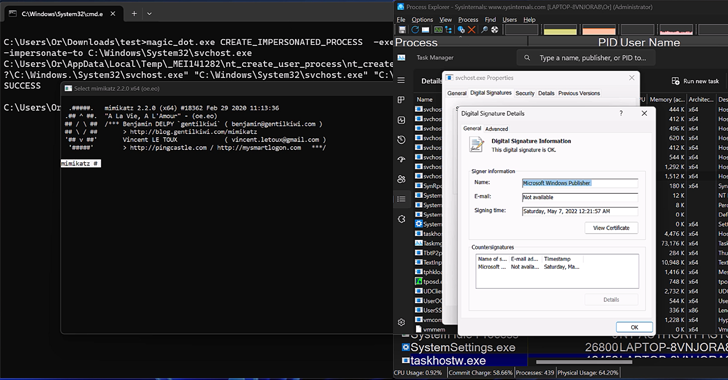

Eles incluem a capacidade de “ocultar arquivos e processos, ocultar arquivos em arquivos, afetar a análise de pré-busca de arquivos, fazer os usuários do Gerenciador de Tarefas e do Course of Explorer pensarem que um arquivo de malware period um executável verificado publicado pela Microsoft, desabilitar o Course of Explorer com uma negação de serviço (DoS ) vulnerabilidade e muito mais.”

O problema subjacente no processo de conversão de caminho DOS para NT também levou à descoberta de quatro falhas de segurança, três das quais já foram corrigidas pela Microsoft –

- Uma vulnerabilidade de exclusão de elevação de privilégio (EoP) que pode ser usada para excluir arquivos sem os privilégios necessários (a ser corrigida em uma versão futura)

- Uma vulnerabilidade de gravação de elevação de privilégio (EoP) que pode ser usada para gravar em arquivos sem os privilégios necessários, alterando o processo de restauração de uma versão anterior de uma cópia de sombra de quantity (CVE-2023-32054, pontuação CVSS: 7,3) e

- Uma vulnerabilidade de execução remota de código (RCE) que pode ser usada para criar um arquivo especialmente criado, que pode levar à execução de código ao extrair os arquivos em qualquer native de escolha do invasor (CVE-2023-36396, pontuação CVSS: 7,8)

- Uma vulnerabilidade de negação de serviço (DoS) que afeta o Course of Explorer ao iniciar um processo com um executável cujo nome tem 255 caracteres e não tem extensão de arquivo (CVE-2023-42757)

“Esta pesquisa é a primeira desse tipo a explorar como problemas conhecidos que parecem inofensivos podem ser explorados para desenvolver vulnerabilidades e, em última análise, representar um risco de segurança significativo”, explicou Yair.

“Acreditamos que as implicações são relevantes não apenas para o Microsoft Home windows, que é o sistema operacional de desktop mais usado no mundo, mas também para todos os fornecedores de software program, a maioria dos quais também permite que problemas conhecidos persistam de versão para versão de seu software program”.