Os hackers do Lazarus exploraram a falha do kernel do Windows como dia zero em ataques recentes

Os notórios atores do Grupo Lazarus exploraram uma nequice de escalonamento de privilégios recentemente corrigida no Kernel do Windows porquê um dia zero para obter aproximação em nível de kernel e desabilitar software de segurança em hosts comprometidos.

A vulnerabilidade em questão é CVE-2024-21338 (pontuação CVSS: 7,8), o que pode permitir que um invasor obtenha privilégios de SYSTEM. O problema foi resolvido pela Microsoft no início deste mês porquê segmento das atualizações do Patch Tuesday.

“Para explorar esta vulnerabilidade, um invasor teria primeiro que fazer login no sistema”, disse a Microsoft. “Um invasor poderia logo executar um aplicativo mormente criado que poderia explorar a vulnerabilidade e assumir o controle de um sistema afetado”.

Embora não houvesse indicações de exploração ativa de CVE-2024-21338 no momento do lançamento das atualizações, Redmond revisou na quarta-feira sua “avaliação de explorabilidade” da nequice para “Exploração detectada”.

Atualmente não está evidente quando os ataques ocorreram, mas diz-se que a vulnerabilidade foi introduzida na janela 10, versão 1703 (RS2/15063) quando o manipulador 0x22A018 IOCTL (abreviatura de controle de ingresso/saída) foi implementado pela primeira vez.

O fornecedor de segurança cibernética Avast, que descobriu uma exploração de gestor para o kernel para o bug, disse que a primitiva de leitura/gravação do kernel alcançada ao transformar a nequice em arma permitiu ao Grupo Lazarus “realizar manipulação direta de objetos do kernel em uma versão atualizada do seu rootkit FudModule somente para dados.”

O rootkit FudModule foi relatado pela primeira vez pela ESET e AhnLab em outubro de 2022 porquê capaz de desabilitar o monitoramento de todas as soluções de segurança em hosts infectados por meio do que é chamado de ataque Traga seu próprio driver vulnerável (BYOVD), em que um invasor implanta um driver suscetível a uma nequice conhecida ou de dia zero para aumentar os privilégios.

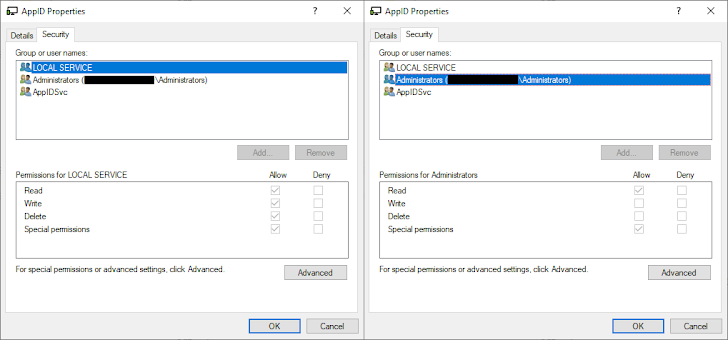

O que torna o ataque mais recente significativo é que ele vai “além do BYOVD, explorando um dia zero em um driver que já está instalado na máquina intuito”. Esse driver suscetível é appid.sys, que é crucial para o funcionamento de um componente do Windows chamado AppLocker, responsável pelo controle de aplicativos.

A exploração do mundo real desenvolvida pelo Grupo Lazarus envolve o uso de CVE-2024-21338 no driver appid.sys para executar código facultativo de uma maneira que contorne todas as verificações de segurança e execute o rootkit FudModule.

“O FuudModule está unicamente vagamente integrado ao resto do ecossistema de malware do Lazarus e o Lazarus é muito solícito ao usar o rootkit, implantando-o unicamente sob demanda nas circunstâncias certas”, disse o pesquisador de segurança Jan Vojtěšek, descrevendo o malware porquê em desenvolvimento ativo.

Além de tomar medidas para evitar a detecção desabilitando os registradores do sistema, o FudModule foi projetado para desligar softwares de segurança específicos, porquê AhnLab V3 Endpoint Security, CrowdStrike Falcon, HitmanPro e Microsoft Tutelar Antivirus (anteriormente Windows Tutelar).

O desenvolvimento marca um novo nível de sofisticação técnica associado aos grupos de hackers norte-coreanos, iterando continuamente seu arsenal para melhorar a furtividade e a funcionalidade. Também ilustra as elaboradas técnicas empregadas para dificultar a detecção e tornar seu rastreamento muito mais difícil.

O foco multiplataforma do coletivo oponente também é exemplificado pelo roupa de ter sido observado o uso de links falsos de invitação para reuniões de calendário para instalar furtivamente malware em sistemas Apple macOS, uma campanha que foi documentada anteriormente pelo SlowMist em dezembro de 2023.

“O Grupo Lazarus continua entre os atores de ameaças persistentes avançadas mais prolíficos e de longa data”, disse Vojtěšek. “O rootkit FudModule serve porquê o exemplo mais recente, representando uma das ferramentas mais complexas que o Lazarus possui em seu arsenal.”