O falso golpe de popularidade do GitHub engana os desenvolvedores para que baixem malware

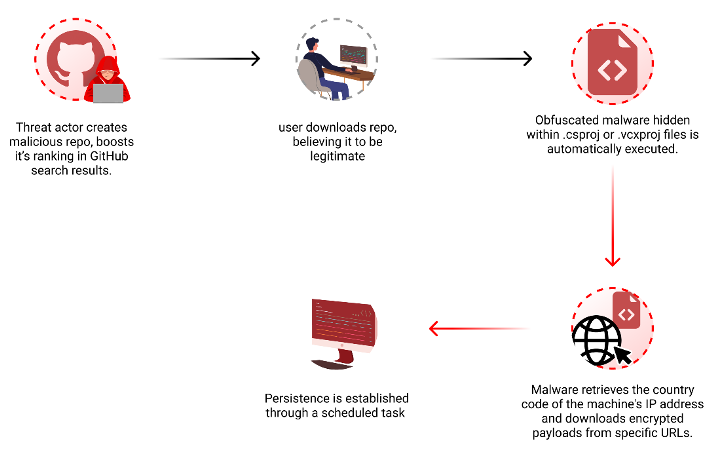

Os atores de ameaças agora estão aproveitando a funcionalidade de pesquisa do GitHub para enganar usuários desavisados que procuram repositórios populares e fazê-los baixar equivalentes falsos que servem malware.

O último ataque à cadeia de suprimentos de software program de código aberto envolve a ocultação de código malicioso em arquivos de projeto do Microsoft Visible Code, projetados para baixar cargas úteis de próximo estágio de uma URL remota, disse Checkmarx em um relatório compartilhado com o The Hacker Information.

“Os invasores criam repositórios maliciosos com nomes e tópicos populares, usando técnicas como atualizações automatizadas e estrelas falsas para aumentar as classificações de pesquisa e enganar os usuários”, disse o pesquisador de segurança Yehuda Gelb.

A ideia é manipular as classificações de pesquisa no GitHub para trazer repositórios controlados por agentes de ameaças ao topo quando os usuários filtram e classificam seus resultados com base nas atualizações mais recentes e aumentam a popularidade por meio de estrelas falsas adicionadas por meio de contas falsas.

Ao fazer isso, o ataque confere uma aparência de legitimidade e confiança aos repositórios fraudulentos, enganando efetivamente os desenvolvedores para que os baixem.

“Em contraste com incidentes anteriores em que se descobriu que os atacantes adicionaram centenas ou milhares de estrelas aos seus repositórios, parece que nestes casos, os atacantes optaram por um número mais modesto de estrelas, provavelmente para evitar levantar suspeitas com um número exagerado.” Gelb disse.

Vale ressaltar que uma pesquisa anterior da Checkmarx no last do ano passado descobriu um mercado negro composto por lojas on-line e grupos de bate-papo que vendem estrelas do GitHub para aumentar artificialmente a popularidade de um repositório, uma técnica conhecida como inflação de estrelas.

Além do mais, a maioria desses repositórios está disfarçada como projetos legítimos relacionados a jogos, cheats e ferramentas populares, adicionando outra camada de sofisticação para tornar mais difícil distingui-los de códigos benignos.

Alguns repositórios foram observados baixando um arquivo .7z criptografado contendo um executável chamado “feedbackAPI.exe” que foi aumentado para 750 MB em uma provável tentativa de escapar da verificação antivírus e, por fim, lançar malware que compartilha semelhanças com o Keyzetsu clipper.

O malware do Home windows, que surgiu no início do ano passado, é frequentemente distribuído através de software program pirata como o Evernote. É capaz de desviar transações de criptomoeda para carteiras de propriedade do invasor, substituindo o endereço da carteira copiado na área de transferência.

As descobertas ressaltam a devida diligência que os desenvolvedores devem seguir ao baixar código-fonte de repositórios de código aberto, sem mencionar os perigos de confiar apenas na reputação como métrica para avaliar a confiabilidade.

“O uso de repositórios GitHub maliciosos para distribuir malware é uma tendência contínua que representa uma ameaça significativa ao ecossistema de código aberto”, disse Gelb.

“Ao explorar a funcionalidade de pesquisa do GitHub e manipular as propriedades do repositório, os invasores podem atrair usuários desavisados para baixar e executar código malicioso.”

O desenvolvimento ocorre no momento em que Phylum disse ter descoberto um aumento no número de pacotes de spam (ou seja, não maliciosos) publicados no registro npm por um usuário chamado ylmin para orquestrar uma “campanha massiva de criação de criptografia automatizada” que abusa do protocolo Tea.

“O protocolo Tea é uma plataforma web3 cujo objetivo declarado é compensar os mantenedores de pacotes de código aberto, mas em vez de recompensas em dinheiro, eles são recompensados com tokens TEA, uma criptomoeda”, disse a equipe de pesquisa da empresa.

“O protocolo Tea ainda nem está ativo. Esses usuários estão acumulando pontos da ‘Testnet Incentivada’, aparentemente com a expectativa de que ter mais pontos na Testnet aumentará suas possibilities de receber um lançamento aéreo posterior.”