Novo Trojan bancário CHAVECLOAK tem como alvo usuários brasileiros por meio de táticas de phishing

Usuários no Brasil são objectivo de um novo trojan bancário sabido uma vez que CHAVECLOAK que é propagado por e-mails de phishing com anexos em PDF.

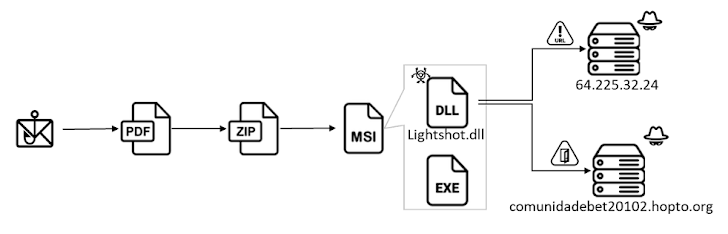

“Oriente ataque intrincado envolve o download de um registo ZIP em PDF e, posteriormente, a utilização de técnicas de carregamento lateral de DLL para executar o malware final”, disse Faceta Lin, pesquisadora do Fortinet FortiGuard Labs.

A calabouço de ataque envolve o uso de iscas DocuSign com tema de contrato para induzir os usuários a transfixar arquivos PDF contendo um botão para ler e assinar os documentos.

Na verdade, clicar no botão leva à recuperação de um registo do instalador de um link remoto que é encurtado usando o serviço de encurtamento de URL Goo.su.

Presente no instalador está um possível chamado “Lightshot.exe” que aproveita o carregamento lateral de DLL para carregar “Lightshot.dll”, que é o malware CHAVECLOAK que facilita o roubo de informações confidenciais.

Isso inclui coletar metadados do sistema e executar verificações para mandar se a máquina comprometida está localizada no Brasil e, em caso sim, monitorar periodicamente a janela em primeiro projecto para compará-la com uma lista predefinida de strings relacionadas ao banco.

Se corresponder, uma conexão é estabelecida com um servidor de comando e controle (C2) e prossegue para coletar vários tipos de informações e exfiltrá-las para terminais distintos no servidor, dependendo da instituição financeira.

“O malware facilita várias ações para roubar as credenciais da vítima, uma vez que permitir que o operador bloqueie a tela da vítima, registre as teclas digitadas e exiba janelas pop-up enganosas”, disse Lin.

“O malware monitora ativamente o aproximação da vítima a portais financeiros específicos, incluindo diversos bancos e o Mercado Bitcoin, que engloba plataformas bancárias tradicionais e de criptomoedas.”

A Fortinet disse que também descobriu uma versão Delphi do CHAVECLOAK, destacando mais uma vez a prevalência de malware fundamentado em Delphi direcionado à América Latina.

“O surgimento do Trojan bancário CHAVECLOAK ressalta o cenário em evolução das ameaças cibernéticas direcionadas ao setor financeiro, com foco específico nos usuários no Brasil”, concluiu Lin.

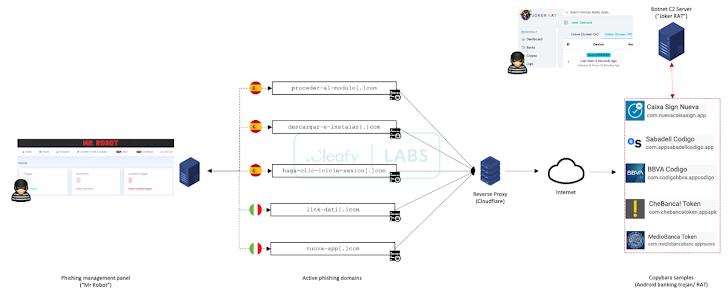

As descobertas ocorrem em meio a uma campanha contínua de fraude bancária traste contra o Reino Uno, Espanha e Itália, que envolve o uso de táticas de smishing e vishing (ou seja, SMS e phishing de voz) para implantar um malware Android chamado Copybara, com o objetivo de realizar transferências bancárias não autorizadas para um rede de contas bancárias operadas por mulas de verba.

“Os TAs (atores de ameaças) foram pegos usando uma forma estruturada de gerenciar todas as campanhas de phishing em curso por meio de um tela concentrado da web sabido uma vez que ‘Mr. Robot’”, disse Cleafy em um relatório publicado na semana passada.

“Com nascente tela, os TAs podem ativar e gerenciar múltiplas campanhas de phishing (contra diferentes instituições financeiras) com base em suas necessidades”.

A estrutura C2 também permite que os invasores orquestrem ataques personalizados a instituições financeiras distintas, usando kits de phishing projetados para imitar a interface do usuário da entidade visada, ao mesmo tempo que adotam métodos antidetecção por meio de delimitação geográfica e sensação do dedo de dispositivos para limitar conexões somente de dispositivos móveis.

O kit de phishing – que funciona uma vez que uma página de login falsa – é responsável por conquistar credenciais e números de telefone de clientes de bancos de varejo e enviar os detalhes para um grupo do Telegram.

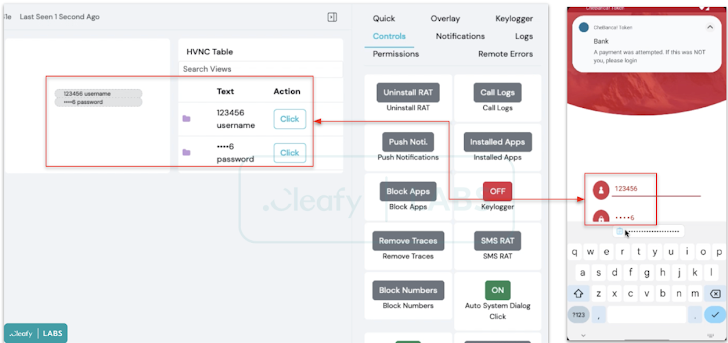

Secção da infraestrutura maliciosa usada para a campanha foi projetada para entregar o Copybara, que é gerenciado por meio de um tela C2 chamado JOKER RAT que exibe todos os dispositivos infectados e sua distribuição geográfica em um planta ao vivo.

Ele também permite que os agentes da ameaço interajam remotamente em tempo real com um dispositivo infectado usando um módulo VNC, além de injetar sobreposições falsas em aplicativos bancários para desviar credenciais, registrar pressionamentos de tecla abusando dos serviços de acessibilidade do Android e interceptar mensagens SMS.

Aliás, JOKER RAT vem com um construtor de APK que torna provável personalizar o nome, o nome do pacote e os ícones do aplicativo não autorizado.

“Outro recurso disponível dentro do tela é a ‘Notificação Push’, provavelmente usada para enviar aos dispositivos infectados notificações push falsas que se parecem com uma notificação bancária para motivar o usuário a transfixar o aplicativo do banco de forma que o malware possa roubar credenciais ”, disseram os pesquisadores do Cleafy, Francesco Iubatti e Federico Valentini.

A crescente sofisticação dos esquemas de fraude no dispositivo (ODF) é ainda evidenciada por uma campanha recentemente divulgada do TeaBot (também sabido uma vez que Anatsa) que conseguiu se infiltrar na Google Play Store sob o dissimulação de aplicativos leitores de PDF.

“Oriente aplicativo funciona uma vez que um conta-gotas, facilitando o download de um trojan bancário da família TeaBot em vários estágios”, disse Iubatti. “Antes de diminuir o trojan bancário, o dropper executa técnicas avançadas de evasão, incluindo ofuscação e exclusão de arquivos, além de múltiplas verificações sobre os países vítimas”.