Novo relatório revela hackers norte-coreanos visando empresas de defesa em todo o mundo

Os actores de ameaças patrocinados pelo Estado norte-coreano foram atribuídos a uma campanha de espionagem cibernética que visa o sector da resguardo em todo o mundo.

Num enviado conjunto publicado pelo Gabinete Federalista para a Protecção da Constituição (BfV) da Alemanha e pelo Serviço Vernáculo de Lucidez da Coreia do Sul (NIS), as agências afirmaram que o objectivo dos ataques é saquear tecnologias de resguardo avançadas de uma forma “económica”. .

“O regime está a utilizar tecnologias militares para modernizar e melhorar o desempenho das armas convencionais e para desenvolver novos sistemas de armas estratégicas, incluindo mísseis balísticos, satélites de reconhecimento e submarinos”, observaram.

O infame Grupo Lazarus foi responsabilizado por um dos dois incidentes de hackers, que envolveu o uso de engenharia social para se infiltrar no setor de resguardo uma vez que secção de uma operação de longa data chamada Dream Job. A campanha está em curso desde agosto de 2020 em várias ondas.

Nestes ataques, os agentes da ameaço criam um perfil falso ou aproveitam perfis legítimos, mas comprometidos, em plataformas uma vez que o LinkedIn para abordar alvos potenciais e edificar crédito com eles, antes de oferecerem oportunidades de serviço lucrativas e mudarem a conversa para um serviço de mensagens dissemelhante, uma vez que o WhatsApp. para iniciar o processo de recrutamento.

As vítimas recebem portanto tarefas de codificação e documentos de ofertas de serviço carregados de malware que, quando lançados, ativam o procedimento de infecção para comprometer seus computadores.

“Universalmente, a situação de os funcionários geralmente não falarem com seus colegas ou empregadores sobre ofertas de serviço joga em prol do invasor”, disseram as agências.

“O grupo LAZARUS mudou de ferramentas ao longo da campanha e demonstrou mais de uma vez que é capaz de desenvolver o que for necessário para se adequar à situação.”

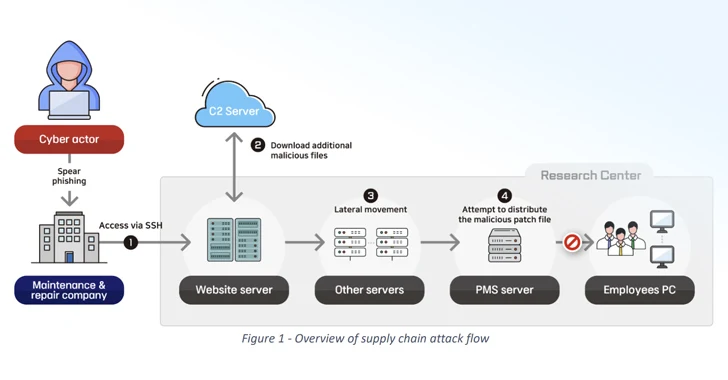

O segundo caso diz reverência a uma intrusão num meio de investigação de resguardo no final de 2022, através da realização de um ataque à calabouço de fornecimento de software contra uma empresa não identificada responsável pela manutenção de um dos servidores web do meio de investigação.

“O ciberator se infiltrou ainda mais nas instalações de pesquisa, implantando malware de controle remoto por meio de um sistema de gerenciamento de patches (PMS) do meio de pesquisa, e roubou várias informações de contas de portais de negócios e conteúdos de e-mail”, disseram o BfV e o NIS.

A violação, levada a cabo por outro ator de ameaço fundamentado na Coreia do Setentrião, desdobrou-se em cinco fases –

- Invada a empresa de manutenção de servidores web, roube credenciais SSH e obtenha aproximação remoto ao servidor do meio de pesquisa

- Baixe ferramentas maliciosas adicionais usando comandos curl, incluindo um software de tunelamento e um downloader fundamentado em Python

- Conduza movimentos laterais e saqueie credenciais de contas de funcionários

- Aproveite as informações da conta do gerente de segurança roubada para repartir, sem sucesso, uma atualização trojanizada que vem com recursos para fazer upload e download de arquivos, executar código e coletar informações do sistema

- Persista no envolvente de tramontana, armando uma vulnerabilidade de upload de registro no site para implantar um web shell para aproximação remoto e enviar e-mails de spear-phishing

“O ator evitou realizar um ataque direto contra o seu níveo, que mantinha um saliente nível de segurança, mas sim fez um ataque inicial contra o seu fornecedor, a empresa de manutenção e reparação”, explicaram as agências. “Isso indica que o ator aproveitou a relação de crédito entre as duas entidades.”

O boletim de segurança é o segundo publicado pela BfV e NIS em dois anos. Em março de 2023, as agências alertaram sobre atores de Kimsuky que usavam extensões de navegador desonestas para roubar as caixas de ingressão do Gmail dos usuários. Kimsuky foi sancionado pelo governo dos EUA em novembro de 2023.

O desenvolvimento ocorre no momento em que a empresa de estudo de blockchain Chainalysis revelou que o Grupo Lazarus passou a usar o misturador de bitcoin YoMix para lavar lucros roubados depois o fechamento de Sinbad no final do ano pretérito, indicando sua capacidade de conciliar seu modus operandi em resposta às ações de emprego da lei.

“Sinbad se tornou o misturador preposto para hackers afiliados à Coreia do Setentrião em 2022, logo depois a sanção do Tornado Cash, que anteriormente era a escolha certa para esses cibercriminosos sofisticados”, disse a empresa. “Com Sinbad fora de cena, o mixer fundamentado em Bitcoin YoMix atuou uma vez que um substituto.”

As atividades maliciosas são o trabalho de uma infinidade de unidades de hackers norte-coreanas que operam sob o vasto guarda-chuva do Lazarus, que são conhecidas por se envolverem em uma série de operações de hackers que vão desde espionagem cibernética a roubos de criptomoedas, ransomware e ataques à calabouço de suprimentos para obter seus objetivos estratégicos. metas.