Novo malware Migo direcionado a servidores Redis para mineração de criptomoedas

Uma novidade campanha de malware foi observada visando servidores Redis para aproximação inicial com o objetivo final de minerar criptomoedas em hosts Linux comprometidos.

“Esta campanha em privado envolve o uso de uma série de novas técnicas de prostração do sistema contra o próprio armazenamento de dados”, disse Matt Muir, pesquisador de segurança da Cado, em um relatório técnico.

O ataque de cryptojacking é facilitado por um malware de codinome Migo, um binário Golang ELF que vem equipado com ofuscação em tempo de compilação e capacidade de persistir em máquinas Linux.

A empresa de segurança em nuvem disse que detectou a campanha depois de identificar uma “série incomum de comandos” visando seus honeypots Redis, projetados para reduzir as defesas de segurança, desativando as seguintes opções de formato –

Suspeita-se que essas opções estejam desativadas para enviar comandos adicionais ao servidor Redis a partir de redes externas e facilitar a exploração futura sem atrair muita atenção.

Esta lanço é seguida pelos agentes da ameaço que configuram duas chaves Redis, uma apontando para uma chave SSH controlada pelo invasor e a outra para um cron job que recupera a fardo primária maliciosa de um serviço de transferência de arquivos chamado Transfer.sh, uma técnica detectada anteriormente no início de 2023.

O script shell para buscar o Migo usando Transfer.sh está incorporado em um registo Pastebin que, por sua vez, é obtido usando um comando curl ou wget.

|

| Persistência |

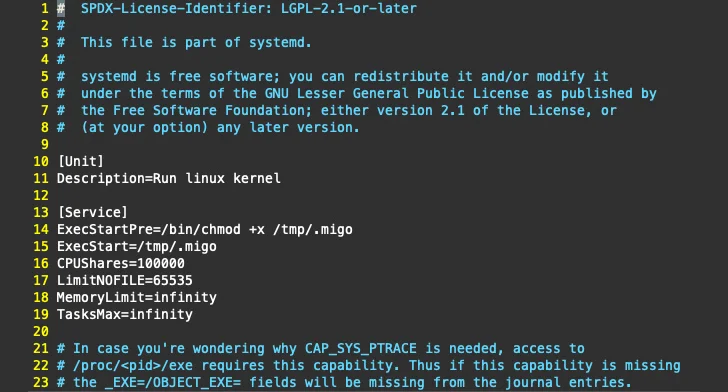

O binário ELF fundamentado em Go, além de incorporar mecanismos para resistir à engenharia reversa, atua uma vez que um downloader para um instalador XMRig hospedado no GitHub. Também é responsável por executar uma série de etapas para estabelecer a persistência, fechar mineradores concorrentes e iniciar o minerador.

Aliás, o Migo desativa o Security-Enhanced Linux (SELinux) e procura scripts de desinstalação para monitorar agentes agrupados em instâncias de computação de provedores de nuvem, uma vez que Qcloud e Alibaba Cloud. Ele ainda implanta uma versão modificada (“libsystemd.so”) de um popular rootkit de modo de usuário chamado libprocesshider para ocultar processos e artefatos em disco.

Vale ressaltar que essas ações se sobrepõem às táticas adotadas por grupos conhecidos de cryptojacking uma vez que TeamTNT, WatchDog, Rocke e atores de ameaças associados ao malware SkidMap.

“Curiosamente, o Migo parece iterar recursivamente através de arquivos e diretórios em /etc”, observou Muir. “O malware simplesmente lerá os arquivos nesses locais e não fará zero com o teor”.

“Uma teoria é que isso poderia ser uma tentativa (fraca) de confundir soluções de sandbox e estudo dinâmica, realizando um grande número de ações benignas, resultando em uma classificação não maliciosa”.

Outra hipótese é que o malware esteja procurando um artefato específico para um envolvente mira, embora Cado tenha dito que não encontrou nenhuma evidência que apoiasse esta risca de raciocínio.

“A Migo demonstra que os invasores focados na nuvem continuam a refinar suas técnicas e a melhorar sua capacidade de explorar serviços voltados para a web”, disse Muir.

“Embora o libprocesshider seja frequentemente usado por campanhas de cryptojacking, esta versão específica inclui a capacidade de ocultar artefatos no disco, além dos próprios processos maliciosos.”