Novo botnet “Goldoon” tem como alvo roteadores D-Hyperlink com falha de uma década

Um botnet nunca antes visto chamado Goldoon foi observado visando roteadores D-Hyperlink com uma falha crítica de segurança de quase uma década com o objetivo de usar os dispositivos comprometidos para novos ataques.

A vulnerabilidade em questão é a CVE-2015-2051 (pontuação CVSS: 9,8), que afeta roteadores D-Hyperlink DIR-645 e permite que invasores remotos executem comandos arbitrários por meio de solicitações HTTP especialmente criadas.

“Se um dispositivo visado for comprometido, os invasores podem obter controle whole, permitindo-lhes extrair informações do sistema, estabelecer comunicação com um servidor C2 e, em seguida, usar esses dispositivos para lançar ataques adicionais, como negação de serviço distribuída (DDoS), “, disseram os pesquisadores do Fortinet FortiGuard Labs, Cara Lin e Vincent Li.

Os dados de telemetria da empresa de segurança de rede apontam para um aumento na atividade da botnet por volta de 9 de abril de 2024.

Tudo começa com a exploração do CVE-2015-2051 para recuperar um script dropper de um servidor remoto, que é responsável por baixar a carga útil do próximo estágio para diferentes arquiteturas de sistema Linux, incluindo aarch64, arm, i686, m68k, mips64 , mipsel, powerpc, s390x, sparc64, x86-64, sh4, riscv64, DEC Alpha e PA-RISC.

A carga útil é posteriormente lançada no dispositivo comprometido e atua como um downloader do malware Goldoon a partir de um endpoint remoto, após o qual o dropper take away o arquivo executado e, em seguida, exclui a si mesmo em uma tentativa de encobrir o rastro e passar despercebido.

Qualquer tentativa de acessar o endpoint diretamente por meio de um navegador da internet exibe a mensagem de erro: “Desculpe, você é um agente do FBI e não podemos ajudá-lo 🙁 Vá embora ou eu mato você :)”

Goldoon, além de configurar a persistência no host usando vários métodos de execução automática, estabelece contato com um servidor de comando e controle (C2) para aguardar comandos para ações de acompanhamento.

Isso inclui “27 métodos diferentes surpreendentes” para realizar ataques de inundação DDoS usando vários protocolos como DNS, HTTP, ICMP, TCP e UDP.

“Embora a CVE-2015-2051 não seja uma vulnerabilidade nova e apresente uma baixa complexidade de ataque, ela tem um impacto crítico na segurança que pode levar à execução remota de código”, disseram os pesquisadores.

O desenvolvimento ocorre à medida que as botnets continuam a evoluir e a explorar o maior número possível de dispositivos, mesmo que os cibercriminosos e os agentes de ameaças persistentes avançadas (APT) tenham demonstrado interesse em routers comprometidos para utilização como camada de anonimato.

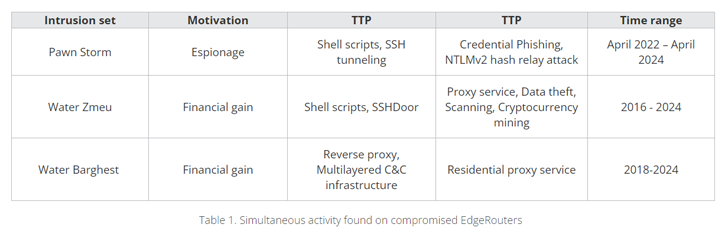

“Os cibercriminosos alugam roteadores comprometidos para outros criminosos e, muito provavelmente, também os disponibilizam para provedores comerciais de proxy residencial”, disse a empresa de segurança cibernética Pattern Micro em um relatório.

“Atores de ameaças de estados-nação como Sandworm usaram seus próprios botnets proxy dedicados, enquanto o grupo APT Pawn Storm teve acesso a um botnet proxy criminoso da Ubiquiti EdgeRouters.”

Ao usar os roteadores invadidos como proxies, o objetivo é ocultar vestígios de sua presença e dificultar a detecção de atividades maliciosas, combinando sua atividade com o tráfego regular benigno.

No início de fevereiro, o governo dos EUA tomou medidas para desmantelar partes de uma botnet chamada MooBot que, entre outros dispositivos voltados para a Web, como servidores Raspberry Pi e VPS, utilizava principalmente Ubiquiti EdgeRouters.

A Pattern Micro disse que observou os roteadores sendo usados para força bruta Safe Shell (SSH), spam farmacêutico, emprego de refletores de bloco de mensagens de servidor (SMB) em ataques de retransmissão de hash NTLMv2, proxy de credenciais roubadas em websites de phishing, proxy multiuso, mineração de criptomoeda, e envio de e-mails de spear phishing.

Os roteadores Ubiquiti também foram atacados por outro agente de ameaça que infecta esses dispositivos com um malware chamado Ngioweb, que é então usado como nós de saída em um botnet proxy residencial disponível comercialmente.

As descobertas ressaltam ainda mais o uso de várias famílias de malware para transformar os roteadores em uma rede que os agentes da ameaça poderiam controlar, transformando-os efetivamente em postos de escuta secretos capazes de monitorar todo o tráfego da rede.

“Os roteadores de Web continuam sendo um recurso fashionable para os agentes de ameaças comprometerem, pois muitas vezes têm monitoramento de segurança reduzido, têm políticas de senha menos rigorosas, não são atualizados com frequência e podem usar sistemas operacionais poderosos que permitem a instalação de malware, como mineradores de criptomoedas, proxies, negação de serviço distribuída (malware DDoS), scripts maliciosos e servidores internet”, disse a Pattern Micro.