Nova variante de malware BIFROSE Linux usando domínio VMware enganoso para evasão

Pesquisadores de segurança cibernética descobriram uma novidade versão Linux de um trojan de entrada remoto (RAT) chamado BIFROSE (também publicado uma vez que Bifrost) que usa um domínio enganoso que imita o VMware.

“Esta versão mais recente do Bifrost visa contornar as medidas de segurança e comprometer os sistemas direcionados”, disseram os pesquisadores da Unidade 42 da Palo Cimo Networks, Anmol Maurya e Siddharth Sharma.

BIFROSE é uma das ameaças de longa data que está ativa desde 2004. No pretérito, foi disposto à venda em fóruns clandestinos por até US$ 10.000, de harmonia com um relatório da Trend Micro em dezembro de 2015.

O malware foi disposto em uso por um grupo de hackers da China bem pelo Estado, rastreado uma vez que BlackTech (também publicado uma vez que Circuit Panda, HUAPI, Manga Taurus, Palmerworm, PLEAD, Red Djinn e Temp.Overboard), que tem um histórico de estrebuchar organizações em Japão, Taiwan e EUA

Suspeita-se que o agente da prenúncio comprou o código-fonte ou obteve entrada a ele por volta de 2010 e redirecionou o malware para uso em suas próprias campanhas por meio de backdoors personalizados uma vez que KIVARS e XBOW.

Variantes Linux do BIFROSE (também publicado uma vez que ELF_BIFROSE) foram observadas desde pelo menos 2020 com recursos para iniciar shells remotos, fazer download/upload de arquivos e executar operações de registo.

“Os invasores normalmente distribuem o Bifrost por meio de anexos de e-mail ou sites maliciosos”, disseram os pesquisadores. “Uma vez instalado no computador da vítima, o Bifrost permite que o invasor colete informações confidenciais, uma vez que o nome do host e o endereço IP da vítima.”

O que torna a versão mais recente digna de nota é que ela acessa um servidor de comando e controle (C2) com o nome “download.vmfare(.)com” em uma tentativa de se mascarar de VMware. O domínio enganoso é resolvido entrando em contato com um resolvedor de DNS público fundamentado em Taiwan com o endereço IP 168.95.1(.)1.

A Unidade 42 disse ter detectado um aumento na atividade do Bifrost desde outubro de 2023, identificando zero menos que 104 artefatos em sua telemetria. Ele descobriu ainda uma versão Arm do malware, sugerindo que os atores da prenúncio provavelmente estão procurando expandir sua superfície de ataque.

“Com novas variantes que empregam estratégias de domínio enganosas, uma vez que typosquatting, um aumento recente na atividade do Bifrost destaca a natureza perigosa deste malware”, disseram os pesquisadores.

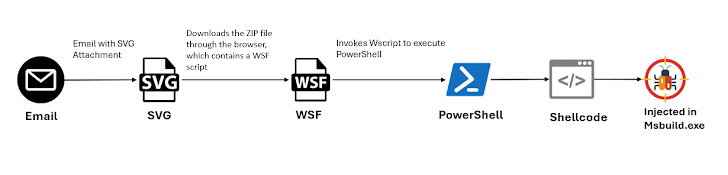

O desenvolvimento ocorre no momento em que o McAfee Labs detalha uma novidade campanha do GuLoader que propaga o malware por meio de anexos de arquivos SVG maliciosos em mensagens de e-mail. O malware também foi observado sendo distribuído por meio de scripts VBS uma vez que segmento de uma entrega de fardo útil em vários estágios.

“Oriente aumento recente destaca suas táticas em evolução para maior alcance e evasão”, Trustwave SpiderLabs disse em uma postagem no X no início desta semana.

Os ataques Bifrost e GuLoader coincidem com o liberar de uma novidade versão do Warzone RAT, que recentemente teve dois de seus operadores presos e sua infraestrutura desmantelada pelo governo dos EUA.