Nova campanha de malware DEEP#GOSU tem como alvo usuários do Windows com táticas avançadas

Foi observada uma nova campanha de ataque elaborada empregando malware PowerShell e VBScript para infectar sistemas Home windows e coletar informações confidenciais.

A empresa de segurança cibernética Securonix, que apelidou a campanha de DEEP#GOSU, disse que provavelmente está associada ao grupo patrocinado pelo Estado norte-coreano conhecido como Kimsuky.

“As cargas de malware usadas no PROFUNDO#GOSU representam uma ameaça sofisticada e de vários estágios, projetada para operar furtivamente em sistemas Home windows, especialmente do ponto de vista de monitoramento de rede”, disseram os pesquisadores de segurança Den Iuzvyk, Tim Peck e Oleg Kolesnikov em uma análise técnica compartilhada com o The Hacker Information.

“Seus recursos incluíam keylogging, monitoramento da área de transferência, execução dinâmica de carga útil e exfiltração de dados e persistência usando software program RAT para acesso remoto completo, tarefas agendadas, bem como scripts PowerShell autoexecutáveis usando trabalhos.”

Um aspecto notável do procedimento de infecção é que ele utiliza serviços legítimos como Dropbox ou Google Docs para comando e controle (C2), permitindo assim que o agente da ameaça se misture sem ser detectado ao tráfego regular da rede.

Além disso, o uso de tais serviços em nuvem para preparar as cargas permite atualizar a funcionalidade do malware ou fornecer módulos adicionais.

Diz-se que o ponto de partida é um anexo de e-mail malicioso contendo um arquivo ZIP com um arquivo de atalho não autorizado (.LNK) que se disfarça como um arquivo PDF (“IMG_20240214_0001.pdf.lnk”).

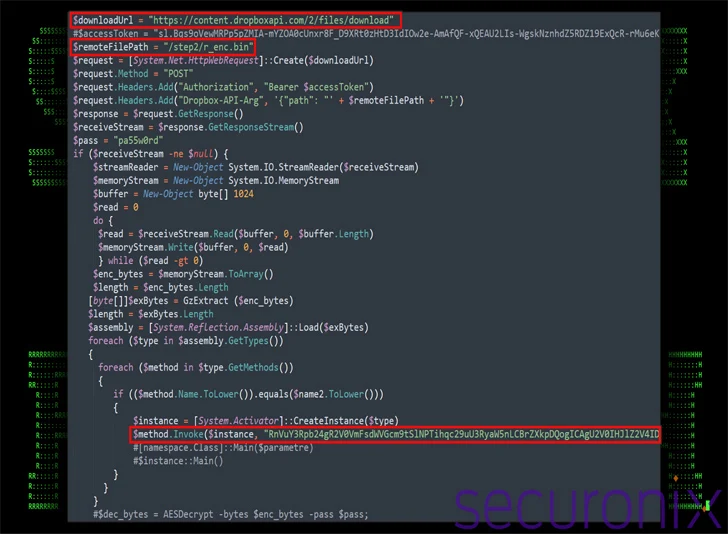

O arquivo .LNK vem incorporado com um script do PowerShell, bem como um documento PDF falso, com o primeiro também acessando uma infraestrutura do Dropbox controlada por um ator para recuperar e executar outro script do PowerShell (“ps.bin”).

O script PowerShell de segundo estágio, por sua vez, busca um novo arquivo do Dropbox (“r_enc.bin”), um arquivo meeting .NET em formato binário que é na verdade um trojan de acesso remoto de código aberto conhecido como TruRat (também conhecido como TutRat ou C# RAT) com recursos para registrar pressionamentos de teclas, gerenciar arquivos e facilitar o controle remoto.

É importante notar que Kimsuky empregou o TruRat em pelo menos duas campanhas descobertas pelo AhnLab Safety Intelligence Middle (ASEC) no ano passado.

Também recuperado pelo script PowerShell do Dropbox está um VBScript (“info_sc.txt”), que, por sua vez, é projetado para executar código VBScript arbitrário recuperado do serviço de armazenamento em nuvem, incluindo um script PowerShell (“w568232.ps12x”).

O VBScript também foi projetado para usar o Home windows Administration Instrumentation (WMI) para executar comandos no sistema e configurar tarefas agendadas no sistema para persistência.

Outro aspecto digno de nota do VBScript é o uso do Google Docs para recuperar dinamicamente dados de configuração para a conexão do Dropbox, permitindo que o autor da ameaça altere as informações da conta sem ter que alterar o script em si.

O script do PowerShell baixado como resultado está equipado para coletar informações abrangentes sobre o sistema e exfiltrar os detalhes por meio de uma solicitação POST para o Dropbox.

“O objetivo deste script parece ser projetado para servir como uma ferramenta para comunicação periódica com um servidor de comando e controle (C2) through Dropbox”, disseram os pesquisadores. “Seus principais objetivos incluem criptografar e exfiltrar ou baixar dados.”

Em outras palavras, ele atua como um backdoor para controlar os hosts comprometidos e manter continuamente um registro da atividade do usuário, incluindo as teclas digitadas, o conteúdo da área de transferência e a janela em primeiro plano.

O desenvolvimento ocorre no momento em que o pesquisador de segurança Ovi Liber detalhou a incorporação de código malicioso do ScarCruft, vinculado à Coreia do Norte, no Hangul Phrase Processor (HWP), que atrai documentos presentes em e-mails de phishing para distribuir malware como o RokRAT.

“O e-mail contém um documento HWP que possui um objeto OLE incorporado na forma de um script BAT”, disse Liber. “Depois que o usuário clica no objeto OLE, o script BAT é executado, o que, por sua vez, cria um ataque de injeção de DLL reflexivo baseado em PowerShell na máquina da vítima.”

Também segue a exploração de Andariel de uma solução legítima de desktop remoto chamada MeshAgent para instalar malware como AndarLoader e ModeLoader, um malware JavaScript destinado à execução de comandos.

“Este é o primeiro uso confirmado de um MeshAgent pelo grupo Andariel”, disse ASEC. “O Grupo Andariel tem abusado continuamente das soluções de gestão de ativos de empresas nacionais para distribuir malware no processo de movimentação lateral, começando com o Innorix Agent no passado.”

Andariel, também conhecido pelos nomes Nicket Hyatt ou Silent Chollima, é um subgrupo do notório Grupo Lazarus, orquestrando ativamente ataques para espionagem cibernética e ganhos financeiros.

Desde então, o prolífico ator de ameaças patrocinado pelo estado foi observado lavando uma parte dos ativos criptográficos roubados do hack da troca de criptografia HTX e sua ponte de cadeia cruzada (também conhecida como Ponte HECO) através do Twister Money. A violação levou ao roubo de US$ 112,5 milhões em criptomoedas em novembro de 2023.

“Seguindo padrões comuns de lavagem de criptomoedas, os tokens roubados foram imediatamente trocados por ETH, usando exchanges descentralizadas”, disse Elliptic. “Os fundos roubados permaneceram inativos até 13 de março de 2024, quando os ativos criptográficos roubados começaram a ser enviados através do Twister Money.”

A empresa de análise de blockchain disse que a continuação de suas operações da Twister Money, apesar das sanções, provavelmente tornou uma proposta atraente para o Grupo Lazarus ocultar sua trilha de transações após o fechamento de Sinbad em novembro de 2023.

“O mixer opera por meio de contratos inteligentes executados em blockchains descentralizados, portanto não pode ser apreendido e desligado da mesma forma que os mixers centralizados como o Sinbad.io”, observou.