Mustang Panda tem como alvo a Ásia com variante avançada do PlugX DOPLUGS

O ator de prenúncio ligado à China, espargido uma vez que Mustang Panda, tem uma vez que branco vários países asiáticos usando uma versão do backdoor PlugX (também espargido uma vez que Korplug) chamada DOPLUGS.

“O malware PlugX personalizado é dissemelhante do tipo universal de malware PlugX que contém um módulo de comando backdoor completo, e que o primeiro é usado exclusivamente para minguar o último”, disseram os pesquisadores da Trend Micro Sunny Lu e Pierre Lee em um novo redação técnica.

Os alvos do DOPLUGS foram localizados principalmente em Taiwan e no Vietnã e, em menor extensão, em Hong Kong, Índia, Japão, Malásia, Mongólia e até mesmo na China.

PlugX é uma instrumento básica do Mustang Panda, que também é rastreado uma vez que BASIN, Bronze President, Camaro Dragon, Earth Preta, HoneyMyte, RedDelta, Red Lich, Stately Taurus, TA416 e TEMP.Hex. Sabe-se que está ativo pelo menos desde 2012, embora tenha surgido pela primeira vez em 2017.

A arte do agente da prenúncio envolve a realização de campanhas de spear-phishing muito forjadas, projetadas para implantar malware personalizado. Ele também tem um histórico de implantação de suas próprias variantes personalizadas do PlugX, uma vez que RedDelta, Thor, Hodur e DOPLUGS (distribuídas por meio de uma campanha chamada SmugX) desde 2018.

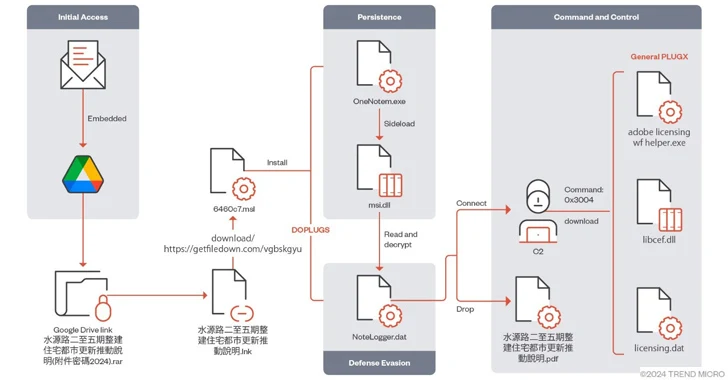

As cadeias de comprometimento aproveitam um conjunto de táticas distintas, usando mensagens de phishing uma vez que um ducto para entregar uma fardo útil de primeiro estágio que, ao exibir um documento falso ao destinatário, descompacta secretamente um possível legítimo e assinado que é vulnerável ao carregamento lateral de DLL, a término de carrega lateralmente uma livraria de vínculo dinâmico (DLL), que, por sua vez, descriptografa e executa o PlugX.

O malware PlugX posteriormente recupera o Trojan de chegada remoto (RAT) Poison Ivy ou o Cobalt Strike Beacon para estabelecer uma conexão com um servidor controlado pelo Mustang Panda.

Em dezembro de 2023, Lab52 descobriu uma campanha do Mustang Panda visando entidades políticas, diplomáticas e governamentais de Taiwan com DOPLUGS, mas com uma diferença notável.

“A DLL maliciosa está escrita na linguagem de programação Nim”, disse Lab52. “Esta novidade versão usa sua própria implementação do algoritmo RC4 para descriptografar o PlugX, ao contrário das versões anteriores que usam a livraria Windows Cryptsp.dll.”

DOPLUGS, documentado pela primeira vez pela Secureworks em setembro de 2022, é um downloader com quatro comandos backdoor, um dos quais é orquestrado para minguar o tipo universal de malware PlugX.

A Trend Micro disse que também identificou amostras DOPLUGS integradas a um módulo espargido uma vez que KillSomeOne, um plugin responsável pela distribuição de malware, coleta de informações e roubo de documentos por meio de drives USB.

Esta versão vem equipada com um componente inicializador extra que executa o possível legítimo para realizar o sideload de DLL, além de oferecer suporte à funcionalidade para executar comandos e minguar o malware de próximo estágio de um servidor controlado por um ator.

É importante notar que uma versão personalizada do PlugX, incluindo o módulo KillSomeOne projetado para propagação via USB, foi invenção já em janeiro de 2020 pela Avira uma vez que secção de ataques dirigidos contra Hong Kong e Vietnã.

“Isso mostra que a Terreno Preta vem refinando suas ferramentas há qualquer tempo, adicionando continuamente novas funcionalidades e recursos”, afirmam os pesquisadores. “O grupo continua altamente activo, particularmente na Europa e na Ásia.”