Milhões de contêineres maliciosos 'sem imagem' plantados no Docker Hub ao longo de 5 anos

Pesquisadores de segurança cibernética descobriram várias campanhas direcionadas ao Docker Hub, plantando milhões de contêineres maliciosos “sem imagem” nos últimos cinco anos, ressaltando mais uma vez como os registros de código aberto podem abrir caminho para ataques à cadeia de suprimentos.

“Mais de quatro milhões de repositórios no Docker Hub não têm imagem e nenhum conteúdo, exceto a documentação do repositório”, disse o pesquisador de segurança da JFrog, Andrey Polkovnichenko, em um relatório compartilhado com o The Hacker Information.

Além do mais, a documentação não tem qualquer ligação com o contêiner. Em vez disso, é uma página da net projetada para atrair usuários a visitar websites de phishing ou hospedagem de malware.

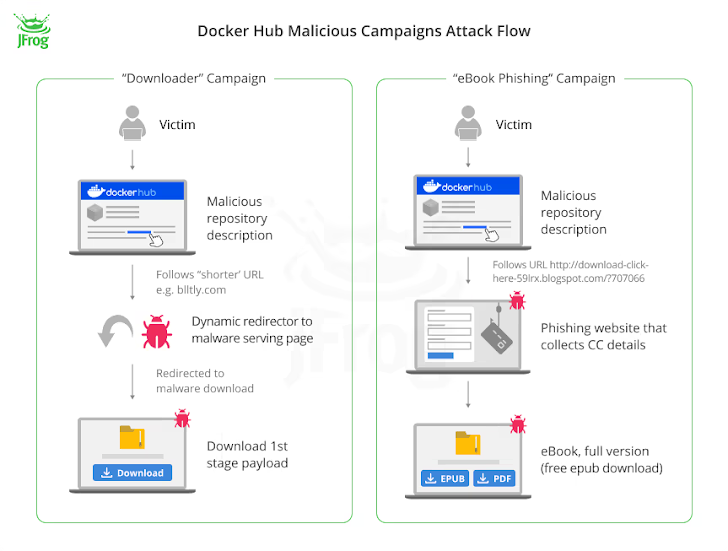

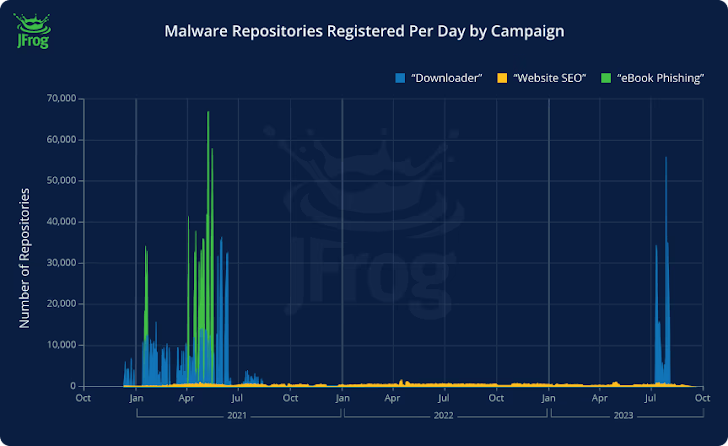

Dos 4,79 milhões de repositórios Docker Hub sem imagem descobertos, 3,2 milhões deles teriam sido usados como páginas de destino para redirecionar usuários desavisados para websites fraudulentos como parte de três amplas campanhas –

- Downloader (repositórios criados no primeiro semestre de 2021 e setembro de 2023), que anuncia hyperlinks para suposto conteúdo pirata ou cheats para videogames, mas direciona diretamente para fontes maliciosas ou legítimas que, por sua vez, contém código JavaScript que redireciona para o carga maliciosa após 500 milissegundos.

- Phishing de e-books (repositórios criados em meados de 2021), que redireciona os usuários que procuram e-books para um web site (“rd.lesac.ru”) que, por sua vez, os incentiva a inserir suas informações financeiras para baixar o e-book livro.

- Website (milhares de repositórios criados diariamente de abril de 2021 a outubro de 2023), que contém um hyperlink para um serviço de hospedagem de diários on-line chamado Penzu em alguns casos.

A carga entregue como parte da campanha de obtain é projetada para entrar em contato com um servidor de comando e controle (C2) e transmitir metadados do sistema, após o que o servidor responde com um hyperlink para o software program crackeado.

Por outro lado, o objetivo exato do cluster de websites ainda não está claro, com a campanha também sendo propagada em websites que possuem uma política de moderação de conteúdo frouxa.

“O aspecto mais preocupante dessas três campanhas é que não há muito que os usuários possam fazer para se proteger desde o início, a não ser ter cautela”, disse Shachar Menashe, diretor sênior de pesquisa de segurança da JFrog, em comunicado compartilhado com As notícias dos hackers.

“Estamos essencialmente olhando para um playground de malware que, em alguns casos, levou três anos para ser criado. Esses agentes de ameaças são altamente motivados e estão se escondendo atrás da credibilidade do nome Docker Hub para atrair vítimas”.

Com os agentes de ameaças envidando esforços meticulosos para envenenar utilitários bem conhecidos, como evidenciado no caso do comprometimento do XZ Utils, é imperativo que os desenvolvedores tenham cautela quando se trata de baixar pacotes de ecossistemas de código aberto/

“Como sugere a Lei de Murphy, se algo pode ser explorado por desenvolvedores de malware, inevitavelmente o será, por isso esperamos que essas campanhas possam ser encontradas em mais repositórios do que apenas no Docker Hub”, disse Menashe.