Mecanismo de atualização do eScan Antivirus explorado para espalhar backdoors e mineradores

Uma nova campanha de malware tem explorado o mecanismo de atualização do software program antivírus eScan para distribuir backdoors e mineradores de criptomoedas como o XMRig por meio de uma ameaça de longa information chamada GuptiMiner visando grandes redes corporativas.

A empresa de segurança cibernética Avast disse que a atividade é obra de um ator de ameaça com possíveis conexões com um grupo de hackers norte-coreano chamado Kimsuky, também conhecido como Black Banshee, Emerald Sleet e TA427.

“GuptiMiner é uma ameaça altamente sofisticada que usa uma cadeia de infecção interessante junto com algumas técnicas que incluem a execução de solicitações DNS aos servidores DNS do invasor, execução de sideload, extração de cargas de imagens de aparência inocente, assinatura de suas cargas com uma âncora raiz confiável personalizada autoridade de certificação, entre outros”, disse Avast.

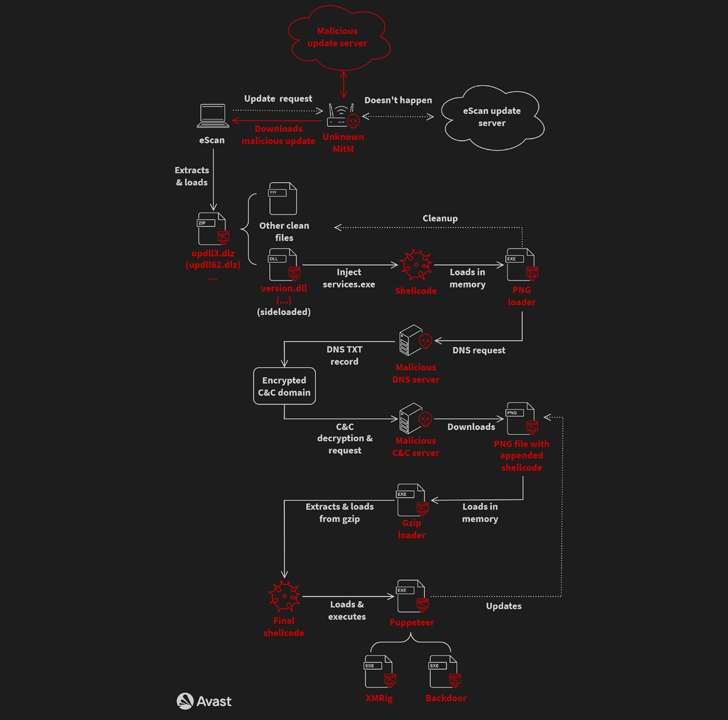

A intrincada e elaborada cadeia de infecção, em sua essência, aproveita uma falha de segurança no mecanismo de atualização do fornecedor indiano de antivírus eScan para propagar o malware por meio de um ataque adversário no meio (AitM).

Especificamente, envolve o sequestro das atualizações, substituindo o arquivo do pacote por uma versão maliciosa, aproveitando o fato de que os downloads não foram assinados e protegidos por HTTPS. O problema, que passou despercebido por pelo menos cinco anos, foi corrigido em 31 de julho de 2023.

A DLL não autorizada (“updll62.dlz”) executada pelo software program eScan carrega lateralmente uma DLL (“model.dll”) para ativar uma sequência de vários estágios começando com um carregador de arquivo PNG que, por sua vez, emprega servidores DNS maliciosos para entre em contato com um servidor de comando e controle (C2) e obtenha um arquivo PNG com shellcode anexado.

“O GuptiMiner hospeda seus próprios servidores DNS para servir endereços de domínio de destino verdadeiros de servidores C&C por meio de respostas DNS TXT”, disseram os pesquisadores Jan Rubín e Milánek.

“Como o malware se conecta diretamente aos servidores DNS maliciosos, o protocolo DNS é completamente separado da rede DNS. Assim, nenhum servidor DNS legítimo jamais verá o tráfego deste malware.”

O arquivo PNG é então analisado para extrair o shellcode, que é então responsável por executar um carregador Gzip projetado para descompactar outro shellcode usando Gzip e executá-lo em um thread separado.

O malware de terceiro estágio, apelidado de Puppeteer, puxa todos os pauzinhos, implantando o minerador de criptomoeda XMRig e backdoors nos sistemas infectados.

Avast disse que encontrou dois tipos diferentes de backdoors que vêm equipados com recursos para permitir movimento lateral, aceitar comandos do autor da ameaça e fornecer componentes adicionais conforme necessário.

“O primeiro é uma versão aprimorada do PuTTY Hyperlink, fornecendo varredura SMB da rede native e permitindo movimento lateral pela rede para sistemas Home windows 7 e Home windows Server 2008 potencialmente vulneráveis na rede”, explicaram os pesquisadores.

“O segundo backdoor é multimodular, aceitando comandos do invasor para instalar mais módulos, além de focar na varredura de chaves privadas armazenadas e carteiras criptografadas no sistema native.”

A implantação do XMRig foi descrita como “inesperada” para o que de outra forma seria uma operação complexa e meticulosamente executada, levantando a possibilidade de que o minerador atue como uma distração para evitar que as vítimas descubram a verdadeira extensão do comprometimento.

GuptiMiner, conhecido por estar ativo pelo menos desde 2018, também faz uso de várias técnicas, como truques anti-VM e anti-depuração, virtualização de código, eliminação do carregador PNG durante eventos de desligamento do sistema, armazenamento de cargas úteis no Registro do Home windows e adição de um certificado raiz para o armazenamento de certificados do Home windows para fazer com que as DLLs do carregador PNG pareçam confiáveis.

Os hyperlinks para Kimusky vêm de um ladrão de informações que, embora não seja distribuído pelo GuptiMiner ou por meio do fluxo de infecção, foi usado “em toda a campanha do GuptiMiner” e compartilha sobreposições com um keylogger previamente identificado como utilizado pelo grupo.

Atualmente não está claro quem são os alvos da campanha, mas os artefatos do GuptiMiner foram carregados no VirusTotal da Índia e da Alemanha já em abril de 2018, com os dados de telemetria do Avast destacando novas infecções provavelmente originadas de clientes eScan desatualizados.

As descobertas surgem no momento em que a Agência Nacional de Polícia Coreana (KNPA) chama a atenção de equipes de hackers norte-coreanas, como Lazarus, Andariel e Kimsuky, por atacarem o setor de defesa do país e exfiltrarem dados valiosos de alguns deles.

Um relatório do Korea Financial Day by day disse que os atores da ameaça penetraram nas redes de 83 empreiteiros de defesa sul-coreanos e roubaram informações confidenciais de cerca de 10 deles de outubro de 2022 a julho de 2023.