Malware DarkGate explora falha recentemente corrigida da Microsoft em ataque de dia zero

Uma campanha de malware DarkGate observada em meados de janeiro de 2024 aproveitou uma falha de segurança recentemente corrigida no Microsoft Home windows como um dia zero usando instaladores de software program falsos.

“Durante esta campanha, os usuários foram atraídos usando PDFs que continham redirecionamentos abertos do Google DoubleClick Digital Advertising (DDM) que levaram vítimas inocentes a websites comprometidos que hospedavam o desvio CVE-2024-21412 do Microsoft Home windows SmartScreen que levou a instaladores maliciosos da Microsoft (.MSI), “, disse a Development Micro.

CVE-2024-21412 (pontuação CVSS: 8.1) diz respeito a uma vulnerabilidade de desvio de recurso de segurança de arquivos de atalho da Web que permite que um invasor não autenticado contorne as proteções do SmartScreen enganando a vítima para que clique em um arquivo especialmente criado.

Ele foi corrigido pela Microsoft como parte de suas atualizações de Patch Tuesday para fevereiro de 2024, mas não antes de ser transformado em arma por um ator de ameaça chamado Water Hydra (também conhecido como DarkCasino) para entregar o malware DarkMe em ataques direcionados a instituições financeiras.

As últimas descobertas da Development Micro mostram que a vulnerabilidade foi explorada de forma mais ampla do que se pensava anteriormente, com a campanha DarkGate aproveitando-a em conjunto com redirecionamentos abertos do Google Adverts para proliferar o malware.

A sofisticada cadeia de ataques começa com as vítimas clicando em um hyperlink incorporado em um anexo PDF enviado por e-mail de phishing. O hyperlink implanta um redirecionamento aberto do domínio doubleclick(.)web do Google para um servidor internet comprometido que hospeda um arquivo de atalho de web .URL malicioso que explora CVE-2024-21412.

Especificamente, os redirecionamentos abertos são projetados para distribuir falsos instaladores de software program da Microsoft (.MSI) disfarçados de software program legítimo, como Apple iTunes, Notion, NVIDIA, que vêm equipados com um arquivo DLL carregado lateralmente que descriptografou e infectou usuários com DarkGate (versão 6.1.7).

É importante notar que outra falha de desvio agora corrigida no Home windows SmartScreen (CVE-2023-36025, pontuação CVSS: 8,8) foi empregada por agentes de ameaças para fornecer DarkGate, Phemedrone Stealer e Mispadu nos últimos meses.

O abuso das tecnologias do Google Adverts permite que os agentes de ameaças aumentem o alcance e a escala dos seus ataques através de diferentes campanhas publicitárias adaptadas para públicos específicos.

“Usar instaladores de software program falsos, juntamente com redirecionamentos abertos, é uma combinação poderosa e pode levar a muitas infecções”, disseram os pesquisadores de segurança Peter Girnus, Aliakbar Zahravi e Simon Zuckerbraun. “É essencial permanecer vigilante e instruir os usuários a não confiarem em nenhum instalador de software program que recebam fora dos canais oficiais”.

O desenvolvimento ocorre no momento em que o AhnLab Safety Intelligence Heart (ASEC) e o eSentire revelam que instaladores falsificados do Adobe Reader, Notion e Synaptics estão sendo distribuídos por meio de arquivos PDF falsos e websites aparentemente legítimos para implantar ladrões de informações como LummaC2 e o backdoor XRed.

Também segue a descoberta de novas famílias de malwares ladrões, como Planet Stealer, Rage Stealer (também conhecido como xStealer) e Tweaks (também conhecido como Tweaker), aumentando a infinidade de ameaças cibernéticas que são capazes de coletar informações confidenciais de hosts comprometidos.

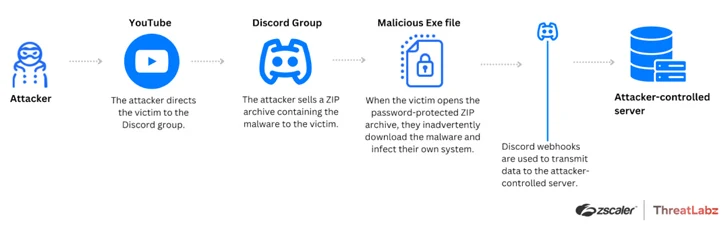

“Os invasores estão explorando plataformas populares, como YouTube e Discord, para distribuir Tweaks aos usuários do Roblox, aproveitando a capacidade das plataformas legítimas de evitar a detecção por listas de bloqueio de filtros da internet que normalmente bloqueiam servidores maliciosos conhecidos”, disse Zscaler ThreatLabz.

“Os invasores compartilham arquivos maliciosos disfarçados de pacotes de otimização de quadros por segundo (FPS) com os usuários e, por sua vez, os usuários infectam seus próprios sistemas com o malware Tweaks.”

O ladrão baseado em PowerShell está equipado para exfiltrar dados confidenciais, incluindo informações do usuário, localização, perfis de Wi-Fi, senhas, IDs Roblox e detalhes de moeda do jogo, para um servidor controlado pelo invasor por meio de um webhook Discord.

Campanhas de malvertising e engenharia social também foram observadas atuando como um vetor de acesso inicial para disseminar uma ampla gama de trojans ladrões e de acesso remoto, como Agent Tesla, CyberGate RAT, botnet Fenix, Matanbuchus, NarniaRAT, Remcos RAT, Rhadamanthys, SapphireStealer e zgRAT.