LilacSquid tem como alvo os setores de TI, energia e farmacêutico

Um ator de ameaças focado em espionagem cibernética anteriormente não documentado chamado Lilás Lula tem sido associado a ataques direcionados abrangendo vários setores nos Estados Unidos (EUA), Europa e Ásia como parte de uma campanha de roubo de dados desde pelo menos 2021.

“A campanha visa estabelecer acesso de longo prazo às organizações de vítimas comprometidas para permitir que o LilacSquid desvie dados de interesse para servidores controlados pelo invasor”, disse o pesquisador do Cisco Talos, Asheer Malhotra, em um novo relatório técnico publicado hoje.

Os alvos incluem organizações de tecnologias de informação que criam software program para os setores industrial e de investigação nos EUA, empresas de energia na Europa e o setor farmacêutico na Ásia, indicando uma ampla pegada de vitimologia.

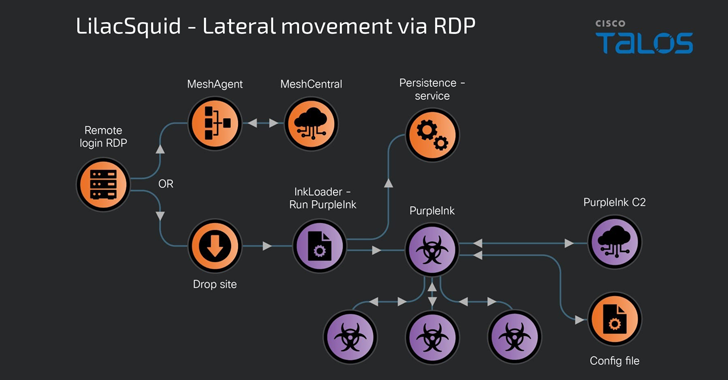

Sabe-se que as cadeias de ataque exploram vulnerabilidades publicamente conhecidas para violar servidores de aplicativos voltados para a Web ou usam credenciais de protocolo de desktop remoto (RDP) comprometidas para fornecer uma combinação de ferramentas de código aberto e malware personalizado.

A característica mais distintiva da campanha é o uso de uma ferramenta de gerenciamento remoto de código aberto chamada MeshAgent, que serve como um canal para entregar uma versão personalizada do Quasar RAT com o codinome PurpleInk.

Procedimentos alternativos de infecção que aproveitam credenciais RDP comprometidas exibem um modus operandi ligeiramente diferente, em que os atores da ameaça optam por implantar o MeshAgent ou descartar um carregador baseado em .NET chamado InkLoader para descartar o PurpleInk.

“Um login bem-sucedido by way of RDP leva ao obtain do InkLoader e do PurpleInk, copiando esses artefatos nos diretórios desejados no disco e ao subsequente registro do InkLoader como um serviço que é então iniciado para implantar o InkLoader e, por sua vez, o PurpleInk”, disse Malhotra.

PurpleInk, mantido ativamente pelo LilacSquid desde 2021, é altamente ofuscado e versátil, permitindo executar novos aplicativos, realizar operações de arquivo, obter informações do sistema, enumerar diretórios e processos, iniciar um shell remoto e conectar-se a um endereço remoto específico fornecido por um servidor de comando e controle (C2).

Talos disse que identificou outra ferramenta personalizada chamada InkBox que teria sido usada pelo adversário para implantar o PurpleInk antes do InkLoader.

A incorporação do MeshAgent como parte de seus manuais pós-compromisso é digna de nota em parte devido ao fato de ser uma tática adotada anteriormente por um ator de ameaça norte-coreano chamado Andariel, um subgrupo do infame Grupo Lazarus, em ataques contra a Coreia do Sul. empresas.

Outra sobreposição diz respeito ao uso de ferramentas de tunelamento para manter o acesso secundário, com a LilacSquid implantando Safe Socket Funneling (SSF) para criar um canal de comunicação para sua infraestrutura.

“As múltiplas táticas, técnicas, ferramentas e procedimentos (TTPs) utilizados nesta campanha apresentam alguma sobreposição com grupos APT norte-coreanos, como Andariel e seu grupo guarda-chuva, Lazarus”, disse Malhotra.