Incidentes de segurança cibernética Midnight Blizzard e Cloudflare-Atlassian: o que saber

Os incidentes de segurança cibernética Midnight Blizzard e Cloudflare-Atlassian levantaram alarmes sobre as vulnerabilidades inerentes às principais plataformas SaaS. Esses incidentes ilustram os riscos envolvidos nas violações de SaaS: proteger a integridade dos aplicativos SaaS e seus dados confidenciais é fundamental, mas não é fácil. Vetores de ameaças comuns, porquê spearphishing sofisticado, configurações incorretas e vulnerabilidades em integrações de aplicativos de terceiros, demonstram os complexos desafios de segurança enfrentados pelos sistemas de TI.

No caso do Midnight Blizzard, a pulverização de senhas em um envolvente de teste foi o vetor de ataque inicial. Para a Cloudflare-Atlassian, os agentes de ameaças iniciaram o ataque por meio de tokens OAuth comprometidos de uma violação anterior na Okta, um provedor de segurança de identidade SaaS.

O que exatamente aconteceu?

Violação da Microsoft Midnight Blizzard

A Microsoft foi cândido dos hackers russos “Midnight Blizzard” (também conhecidos porquê Nobelium, APT29 ou Cozy Bear) que estão ligados ao SVR, a unidade de serviço de perceptibilidade estrangeira do Kremlin.

Na violação da Microsoft, os atores da prenúncio:

- Usou uma estratégia de pulverização de senha em uma conta legada e contas de teste históricas que não tinham autenticação multifator (MFA) habilitada. Segundo a Microsoft, os atores da prenúncio “(usaram) um ordinário número de tentativas para evitar a detecção e evitar bloqueios de contas com base no volume de falhas”.

- Aproveitamos a conta legada comprometida porquê ponto de ingressão inicial para portanto sequestrar um aplicativo OAuth de teste legado. Nascente aplicativo OAuth herdado tinha permissões de cima nível para acessar o envolvente corporativo da Microsoft.

- Criou aplicativos OAuth maliciosos explorando as permissões do aplicativo OAuth herdado. Porquê os agentes da prenúncio controlavam o aplicativo OAuth legado, eles poderiam manter o aproximação aos aplicativos mesmo se perdessem o aproximação à conta inicialmente comprometida.

- Concederam permissões de gestor do Exchange e credenciais de gestor para si mesmos.

- Privilégios escalados do OAuth para um novo usuário, que eles controlavam.

- Consentiu com os aplicativos OAuth maliciosos usando sua conta de usuário recém-criada.

- Aumentou ainda mais o aproximação do aplicativo legado, concedendo-lhe aproximação totalidade às caixas de correio do M365 Exchange Online. Com esse aproximação, a Midnight Blizzard poderia visualizar contas de e-mail M365 pertencentes a funcionários seniores e exfiltrar e-mails e anexos corporativos.

|

| Recriação da ilustração de Amitai Cohen |

Violação Cloudflare-Atlassian

No Dia de Ação de Graças, 23 de novembro de 2023, os sistemas Atlassian da Cloudflare também foram comprometidos por um ataque estatal.

- Esta violação, que começou em 15 de novembro de 2023, foi provável através do uso de credenciais comprometidas que não foram alteradas depois uma violação anterior em Okta em outubro de 2023.

- Os invasores acessaram o wiki interno e o banco de dados de bugs da Cloudflare, permitindo-lhes visualizar 120 repositórios de código na instância Atlassian da Cloudflare.

- 76 repositórios de código-fonte relacionados às principais tecnologias operacionais foram potencialmente exfiltrados.

- A Cloudflare detectou o agente da prenúncio em 23 de novembro porque o agente da prenúncio conectou uma conta de serviço do Smartsheet a um grupo de administradores no Atlassian.

Atores de ameaças visam cada vez mais o SaaS

Estas violações fazem segmento de um padrão mais extenso de intervenientes estatais que visam prestadores de serviços SaaS, incluindo, entre outros, espionagem e recolha de informações. Midnight Blizzard já se envolveu em operações cibernéticas significativas, incluindo o ataque SolarWinds de 2021.

Esses incidentes ressaltam a valia do monitoramento contínuo de seus ambientes SaaS e o risco contínuo representado por adversários cibernéticos sofisticados que visam infraestrutura sátira e rima de tecnologia operacional. Eles também destacam vulnerabilidades significativas relacionadas ao gerenciamento de identidade SaaS e à premência de práticas rigorosas de gerenciamento de risco de aplicativos de terceiros.

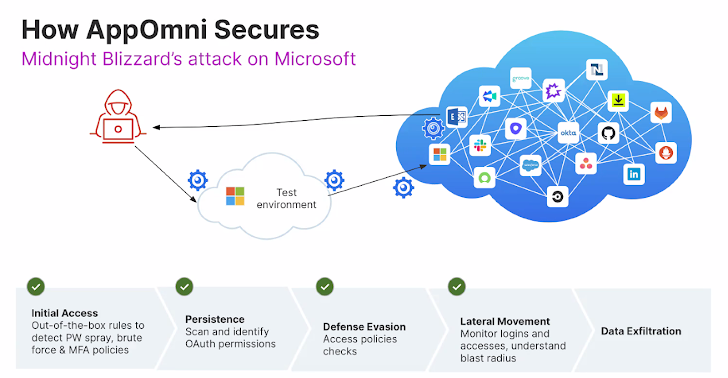

Os invasores usam táticas, técnicas e procedimentos comuns (TTPs) para violar provedores de SaaS por meio da seguinte kill chain:

- Chegada inicial: Spray de senha, sequestro de OAuth

- Persistência: personifica o gestor, cria OAuth extra

- Evasão de Resguardo: OAuth altamente privilegiado, sem MFA

- Movimento lateral: Compromisso mais extenso de aplicativos conectados

- Exfiltração de dados: Obtenha dados privilegiados e confidenciais de aplicativos

Quebrando a masmorra de ruína do SaaS

Uma maneira eficiente de quebrar a masmorra de eliminação previamente é com monitoramento contínuo, emprego granular de políticas e gerenciamento proativo do ciclo de vida em seus ambientes SaaS. Uma plataforma SaaS Security Posture Management (SSPM) porquê o AppOmni pode ajudar na detecção e alerta sobre:

- Chegada inicial: Regras prontas para uso para detectar comprometimento de credenciais, incluindo pulverização de senhas, ataques de força bruta e políticas de MFA não aplicadas

- Persistência: verifique e identifique permissões OAuth e detecte sequestro de OAuth

- Evasão de Resguardo: verificações de política de aproximação, detecta se um novo provedor de identidade (IdP) foi criado e detecta alterações de permissão.

- Movimento lateral: Monitore logins e acessos privilegiados, detecte combinações tóxicas e entenda o relâmpago de explosão de uma conta potencialmente comprometida

Nota: Nascente cláusula com imposto especializada foi escrito por Beverly Nevelga, AppOmni.