Identidade humana versus não humana em SaaS

No atual envolvente SaaS em rápida evolução, o foco está nos usuários humanos. Esta é uma das áreas mais comprometidas no gerenciamento de segurança SaaS e requer governança rigorosa de funções e permissões de usuários, monitoramento de usuários privilegiados, seu nível de atividade (inativo, ativo, hiperativo), seu tipo (interno/extrínseco), se são marceneiros, movimentadores ou desistentes e muito mais.

Não é de surpreender que os esforços de segurança tenham sido principalmente centrados no ser humano. As opções de formato incluem ferramentas porquê MFA e SSO para autenticação humana. O controle de chegada fundamentado em função (RBAC) limita o nível de chegada; as diretrizes de complicação de senha impedem que pessoas não autorizadas acessem o aplicativo.

No entanto, no mundo do SaaS, não falta chegada facultado a atores não humanos ou, em outras palavras, a aplicativos conectados de terceiros.

Contas de serviço, autorizações OAuth e chaves de API são unicamente algumas das identidades não humanas que exigem chegada SaaS. Quando vistas pelas lentes do aplicativo, as contas não humanas são semelhantes às contas humanas. Eles devem ser autenticados, receber um conjunto de permissões e monitorados. No entanto, por serem não-humanos, é dada consideravelmente menos atenção à garantia da segurança.

Exemplos de chegada não humano

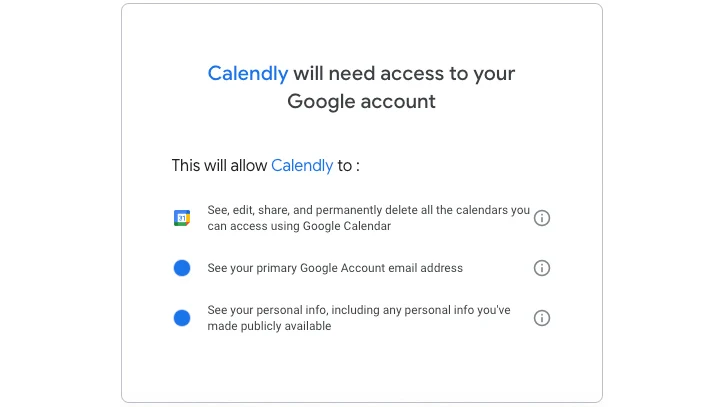

As integrações são provavelmente a maneira mais fácil de entender o chegada não humano a um aplicativo SaaS. Calendly é um aplicativo que elimina a troca de e-mails de agendamento de compromissos, exibindo a disponibilidade do usuário. Ele se integra ao calendário do usuário, lê o calendário para prescrever a disponibilidade e adiciona compromissos maquinalmente. Ao integrar-se ao Google Workspace por meio de autorização OAuth, ele solicita escopos que permitem ver, editar, compartilhar e excluir Google Agendas, entre outros escopos. A integração é iniciada por um humano, mas Calendly não é humano.

|

| Figura 1: escopos de permissão necessários do Calendly |

Outras contas não humanas envolvem o compartilhamento de dados entre dois ou mais aplicativos. SwiftPOS é um aplicativo e dispositivo de ponto de venda (POS) para bares, restaurantes e lojas de varejo. Os dados capturados pelo PDV são transferidos para uma plataforma de business intelligence, porquê o Microsoft Power BI, onde são processados e analisados. Os dados são transferidos do SwiftPOS para o Power BI por meio de uma conta não humana.

O repto de proteger contas não humanas

Gerenciar e proteger contas não humanas não é tão simples quanto parece. Para iniciar, cada aplicativo tem sua própria abordagem para gerenciar esses tipos de contas de usuário. Alguns aplicativos, por exemplo, desconectam uma integração OAuth quando o usuário que a autorizou é desprovisionado do app, enquanto outros mantêm a conexão.

Os aplicativos SaaS também adotam abordagens diferentes para gerenciar essas contas. Alguns incluem contas não humanas em seu inventário de usuários, enquanto outros armazenam e exibem os dados em uma seção dissemelhante do aplicativo, tornando-os fáceis de ignorar.

As contas humanas podem ser autenticadas via MFA ou SSO. As contas não humanas, por outro lado, são autenticadas uma vez e esquecidas, a menos que haja um problema com a integração. Os humanos também têm padrões de comportamento típicos, porquê fazer logon em aplicativos durante o horário de trabalho. Contas não humanas geralmente acessam aplicativos fora do horário de pico para reduzir o tráfico e a pressão da rede. Quando um humano faz login em seu SaaS às 3 da manhã, isso pode desencadear uma investigação; quando um não-humano atinge a rede às 3 da manhã, tudo continua porquê sempre.

Num esforço para simplificar o gerenciamento de contas não humanas, muitas organizações usam a mesma chave de API para todas as integrações. Para facilitar isso, eles concedem amplos conjuntos de permissões à chave de API para entupir todas as necessidades potenciais da organização. Outras vezes, um desenvolvedor usará sua própria chave de API de subida permissão para conceder chegada à conta não humana, permitindo-lhe acessar qualquer coisa dentro do aplicativo. Essas chaves de API funcionam porquê passes de chegada totalidade usados por múltiplas integrações, tornando-as incrivelmente difíceis de controlar.

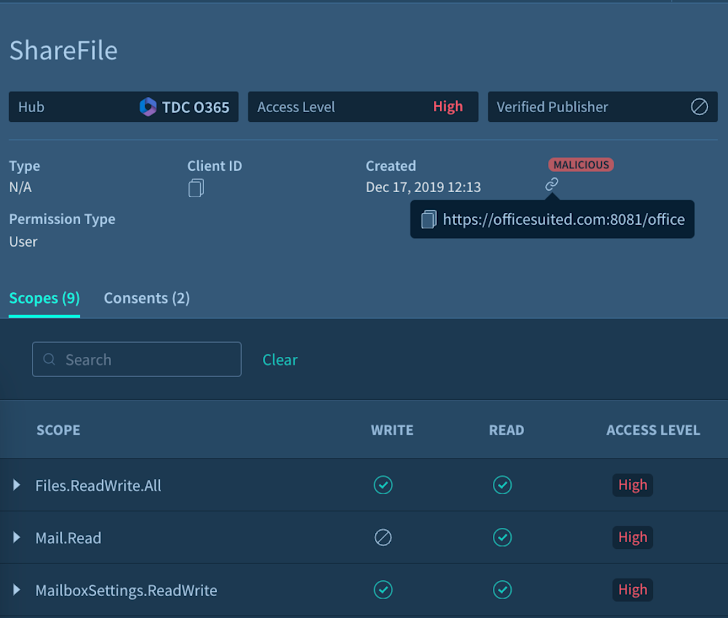

|

| Figura 2: Um aplicativo OAuth malicioso detectado por meio do SSPM do Adaptive Shield |

Inscreva-se no próximo webinar do THN: Verificação da verdade: Segurança de identidade para identidades humanas e não humanas

O risco que as contas não humanas adicionam à rima SaaS

As contas não humanas não são monitoradas em grande secção e têm amplos escopos de permissão. Isso os torna um meta interessante para os agentes de ameaças. Ao comprometer qualquer uma dessas contas, os agentes de ameaças podem entrar no aplicativo sem serem detectados, levando a violações, modificações não autorizadas ou interrupções no serviço.

Tomando medidas para proteger contas não humanas

Usando uma plataforma SaaS Security Posture Management (SSPM) em conjunto com soluções de Identity Threat Detection & Response (ITDR), as organizações podem gerenciar com eficiência suas contas não humanas e detectar quando elas se comportam de maneira anômala.

As contas não humanas exigem a mesma visibilidade das equipes de segurança que as contas humanas e devem ser gerenciadas no mesmo inventário de usuários que suas contrapartes humanas. Ao unificar o gerenciamento de identidades, é muito mais fácil visualizar acessos e permissões e atualizar contas, independentemente de quem seja o proprietário. Ele também garante uma abordagem unificada para o gerenciamento de contas. As políticas organizacionais, porquê a proibição do compartilhamento de contas, devem ser aplicadas de forma generalizada. As contas não humanas devem ser limitadas a endereços IP específicos pré-aprovados em uma lista de permissões e não devem receber chegada por meio das telas de login padrão (login na interface do usuário). Outrossim, as permissões devem ser adaptadas para atender às suas necessidades específicas porquê aplicativos, e não ser abrangentes ou corresponder às suas contrapartes humanas.

O ITDR também desempenha um papel importante. Contas não humanas podem acessar aplicativos SaaS a qualquer hora da noite, mas geralmente são bastante consistentes em suas interações. O ITDR pode detectar anomalias de comportamento, sejam mudanças no cronograma, o tipo de dados adicionados ao aplicativo ou as atividades executadas pela conta não humana.

A visibilidade fornecida pelo SSPM nas contas e pelo ITDR no comportamento de identidade não humana é forçoso no gerenciamento de riscos e na identificação de ameaças. Esta é uma atividade forçoso para manter aplicações SaaS seguras.

Leia mais sobre proteção contra identidades não humanas