Hackers vinculados à China suspeitos de ataques cibernéticos ArcaneDoor direcionados a dispositivos de rede

A campanha de espionagem cibernética recentemente descoberta visando dispositivos de rede perimetral de vários fornecedores, incluindo a Cisco, pode ter sido obra de atores ligados à China, de acordo com novas descobertas da empresa de gerenciamento de superfície de ataque Censys.

Chamada de ArcaneDoor, a atividade teria começado por volta de julho de 2023, com o primeiro ataque confirmado contra uma vítima não identificada detectado no início de janeiro de 2024.

Os ataques direcionados, orquestrados por um suspeito sofisticado patrocinado pelo Estado, anteriormente não documentado, rastreado como UAT4356 (também conhecido como Storm-1849), envolveram a implantação de dois malwares personalizados chamados Line Runner e Line Dancer.

O caminho de acesso inicial usado para facilitar as intrusões ainda não foi descoberto, embora o adversário tenha sido observado aproveitando duas falhas agora corrigidas nos Cisco Adaptive Safety Home equipment (CVE-2024-20353 e CVE-2024-20359) para persistir no Line Runner.

Os dados de telemetria coletados como parte da investigação revelaram o interesse do agente da ameaça nos servidores Microsoft Alternate e nos dispositivos de rede de outros fornecedores, disse Talos no mês passado.

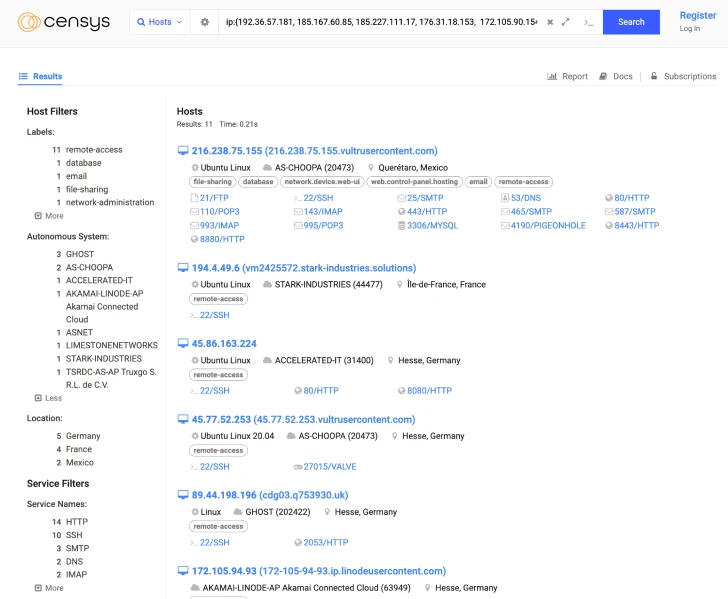

A Censys, que examinou mais detalhadamente os endereços IP controlados pelos atores, disse que os ataques apontam para o envolvimento potencial de um ator ameaçador baseado na China.

Isto se baseia no fato de que quatro dos cinco hosts on-line que apresentam o certificado SSL identificado como associado à infraestrutura dos invasores estão associados aos sistemas autônomos (AS) Tencent e ChinaNet.

Além disso, entre os endereços IP gerenciados pelos atores da ameaça está um host baseado em Paris (212.193.2(.)48) com o assunto e o emissor definidos como “Gozargah”, o que provavelmente é uma referência a uma conta GitHub que hospeda um anti -ferramenta de censura chamada Marzban.

O software program, por sua vez, é “alimentado” por outro projeto de código aberto chamado Xray, que possui um website escrito em chinês.

Isso implica que “alguns desses hosts executavam serviços associados a software program anticensura, provavelmente destinados a contornar o Grande Firewall” e que “um número significativo desses hosts está baseado em redes chinesas proeminentes”, sugerindo que ArcaneDoor poderia ser o trabalho de um ator chinês, teorizou Censys.

Atores estatais afiliados à China têm visado cada vez mais dispositivos de ponta nos últimos anos, aproveitando falhas de dia zero na Barracuda Networks, Fortinet, Ivanti e VMware para se infiltrar em alvos de interesse e implantar malware para acesso secreto persistente.

O desenvolvimento ocorre no momento em que a empresa francesa de segurança cibernética Sekoia disse que conseguiu destruir um servidor de comando e controle (C2) vinculado ao trojan PlugX em setembro de 2023, gastando US$ 7 para adquirir o endereço IP vinculado a uma variante do malware com capacidade de propagação em de forma semelhante a um worm por meio de unidades flash comprometidas.

Um monitoramento mais próximo do endereço IP escondido (45.142.166(.)112) revelou a presença do worm em mais de 170 países, abrangendo 2,49 milhões de endereços IP únicos durante um período de seis meses. A maioria das infecções foi detectada na Nigéria, Índia, China, Irão, Indonésia, Reino Unido, Iraque, EUA, Paquistão e Etiópia.

“Muitas nações, excluindo a Índia, são participantes na Iniciativa Cinturão e Rota da China e têm, para a maioria delas, costas onde os investimentos chineses em infra-estruturas são significativos”, disse Sekoia. “Vários países afetados estão localizados em regiões de importância estratégica para a segurança da Iniciativa Cinturão e Rota.”

“Este worm foi desenvolvido para recolher informações em vários países sobre as preocupações estratégicas e de segurança associadas à Iniciativa Cinturão e Rota, principalmente nos seus aspectos marítimos e económicos.”