Hackers usam macro do MS Excel para lançar ataque de malware em vários estágios na Ucrânia

Foi observado um novo ataque cibernético sofisticado visando terminais geolocalizados na Ucrânia com o objetivo de implantar o Cobalt Strike e assumir o controle dos hosts comprometidos.

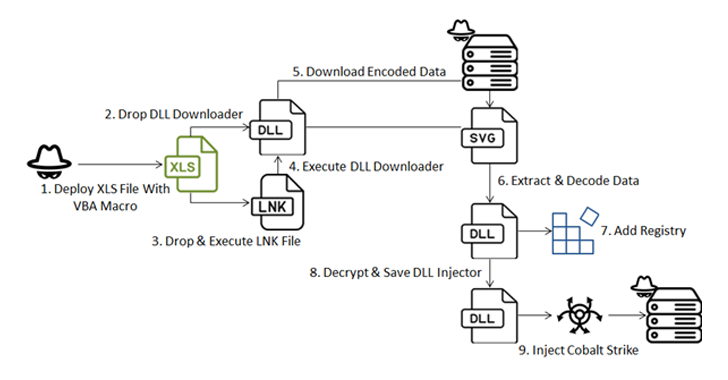

A cadeia de ataque, de acordo com o Fortinet FortiGuard Labs, envolve um arquivo Microsoft Excel que carrega uma macro VBA incorporada para iniciar a infecção,

“O invasor usa uma estratégia de malware em vários estágios para entregar a notória carga útil ‘Cobalt Strike’ e estabelecer comunicação com um servidor de comando e controle (C2)”, disse a pesquisadora de segurança Cara Lin em um relatório de segunda-feira. “Este ataque emprega várias técnicas de evasão para garantir a entrega bem-sucedida da carga útil.”

Cobalt Strike, desenvolvido e mantido pela Fortra, é um package de ferramentas de simulação de adversário legítimo usado para operações de pink teaming. No entanto, ao longo dos anos, versões crackeadas do software program foram amplamente exploradas por agentes de ameaças para fins maliciosos.

O ponto de partida do ataque é o documento Excel que, ao ser lançado, exibe conteúdo em ucraniano e insta a vítima a “Habilitar Conteúdo” para ativar macros. É importante notar que a Microsoft bloqueou macros por padrão no Microsoft Workplace a partir de julho de 2022.

Depois que as macros são habilitadas, o documento supostamente mostra conteúdo relacionado à quantidade de fundos alocados para unidades militares, enquanto, em segundo plano, a macro codificada em HEX implanta um downloader baseado em DLL por meio do utilitário do servidor de registro (regsvr32).

O downloader ofuscado monitora os processos em execução relacionados ao Avast Antivirus e Course of Hacker e se encerra imediatamente se detectar algum.

Supondo que tal processo não seja identificado, ele recorre a um servidor remoto para buscar a carga útil codificada do próximo estágio, mas apenas se o dispositivo em questão estiver localizado na Ucrânia. O arquivo decodificado é uma DLL responsável principalmente por iniciar outro arquivo DLL, um injetor essential para extrair e executar o malware remaining.

O procedimento de ataque culmina com a implantação de um Cobalt Strike Beacon que estabelece contato com um servidor C2 (“simonandschuster(.)loja”).

“Ao implementar verificações baseadas em localização durante downloads de carga útil, o invasor visa mascarar atividades suspeitas, potencialmente escapando ao escrutínio dos analistas”, disse Lin. “Aproveitando strings codificadas, o VBA oculta strings de importação cruciais, facilitando a implantação de arquivos DLL para persistência e descriptografia de cargas subsequentes.”

“Além disso, o recurso de autoexclusão auxilia nas táticas de evasão, enquanto o injetor de DLL emprega táticas de atraso e encerra processos pai para evitar mecanismos de sandbox e anti-depuração, respectivamente.”