Hackers norte-coreanos visando desenvolvedores com pacotes npm maliciosos

Descobriu-se que um conjunto de pacotes npm falsos descobertos no repositório Node.js compartilha laços com atores patrocinados pelo estado norte-coreano, mostram novas descobertas do Phylum.

Os pacotes são chamados de execução-time-async, data-time-utils, login-time-utils, mongodb-connection-utils e mongodb-execution-utils.

Um dos pacotes em questão, o tempo de realização assíncrono, se disfarça uma vez que sua contraparte legítima, o tempo de realização, uma livraria com mais de 27.000 downloads semanais. O tempo de realização é um utilitário Node.js usado para medir o tempo de realização no código.

Ele “na verdade instala vários scripts maliciosos, incluindo uma criptomoeda e um ladrão de credenciais”, disse Phylum, descrevendo a campanha uma vez que um ataque à ergástulo de suprimentos de software visando desenvolvedores. O pacote foi baixado 302 vezes desde 4 de fevereiro de 2024, antes de ser retirado do ar.

Em uma reviravolta interessante, os agentes da prenúncio fizeram esforços para ocultar o código malicioso ofuscado em um registro de teste, que foi projetado para buscar cargas úteis do próximo estágio de um servidor remoto, roubar credenciais de navegadores da web uma vez que Brave, Google Chrome e Opera, e restaurar um script Python, que, por sua vez, baixa outros scripts –

- ~/.n2/pay, que pode executar comandos arbitrários, subtrair e iniciar ~/.n2/bow e ~/.n2/adc, fechar o Brave e o Google Chrome e até mesmo excluir a si mesmo

- ~/.n2/bow, que é um ladrão de senhas de navegador fundamentado em Python

- ~/.n2/adc, que instala AnyDesk no Windows

Phylum disse que identificou comentários no código-fonte (“/Users/ninoacuna/”) que tornaram provável rastrear um perfil GitHub agora excluído com o mesmo nome (“Nino Acuna” ou binaryExDev) contendo um repositório chamado File-Uploader .

Presentes no repositório estavam scripts Python referenciando os mesmos endereços IP (162.218.114(.)83 – posteriormente desfigurado para 45.61.169(.)99) usados para buscar os scripts Python mencionados supra.

Suspeita-se que o ataque seja um trabalho em curso, já que pelo menos mais quatro pacotes com recursos idênticos chegaram ao repositório de pacotes npm, atraindo um totalidade de 325 downloads –

Surgem conexões com atores norte-coreanos

Phylum, que também analisou as duas contas GitHub que o binaryExDev segue, descobriu outro repositório espargido uma vez que mave-finance-org/auth-playground, que foi bifurcado pelo menos uma dúzia de vezes por outras contas.

Embora a bifurcação de um repositório em si não seja incomum, um vista incomum de alguns desses repositórios bifurcados foi que eles foram renomeados uma vez que “auth-demo” ou “auth-challenge”, levantando a possibilidade de que o repositório original possa ter sido compartilhado uma vez que segmento de um teste de codificação para uma entrevista de tarefa.

O repositório foi posteriormente movido para banus-finance-org/auth-sandbox, Dexbanus-org/live-coding-sandbox e mave-finance/next-assessment, indicando tentativas de contornar ativamente as tentativas de remoção do GitHub. Todas essas contas foram removidas.

Além do mais, descobriu-se que o pacote de próxima avaliação contém uma submissão “json-mock-config-server” que não está listada no registro npm, mas servida diretamente do domínio npm.mave(.)finance.

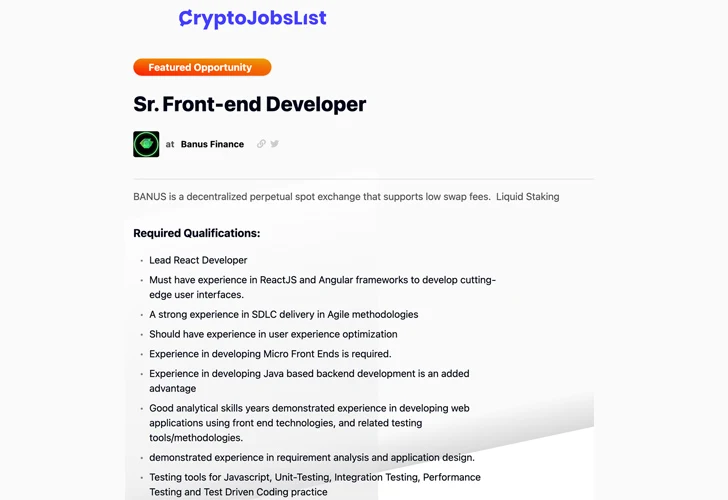

Vale a pena notar que Banus afirma ser um troca à vista perpétua descentralizada com sede em Hong Kong, com a empresa até postando uma oportunidade de tarefa para um desenvolvedor front-end sênior em 21 de fevereiro de 2024. Atualmente não está evidente se esta é uma vaga de tarefa genuína ou se é um elaborado esquema de engenharia social.

As conexões com os agentes de ameaças norte-coreanos vêm do indumentária de que o JavaScript ofuscado incorporado no pacote npm se sobrepõe a outro malware fundamentado em JavaScript chamado BeaverTail, que é propagado por meio de um mecanismo semelhante. A campanha recebeu o codinome Contagious Interview da Palo Cumeeira Networks Unit 42 em novembro de 2023.

Contagious Interview é um pouco dissemelhante da Operation Dream Job – que está ligada ao Grupo Lazarus – porque se concentra principalmente em atingir desenvolvedores por meio de identidades falsas em portais de empregos freelance para induzi-los a instalar pacotes npm desonestos, Michael Sikorski, vice-presidente e CTO da Unidade 42 da Palo Cumeeira Networks, disse ao The Hacker News na era.

Desde portanto, um dos desenvolvedores que foi vítima da campanha confirmou ao Phylum que o repositório é compartilhado sob o pretexto de uma entrevista de codificação ao vivo, embora eles tenham dito que nunca o instalaram em seu sistema.

“Mais do que nunca, é importante que tanto os desenvolvedores individuais quanto as organizações de desenvolvimento de software permaneçam vigilantes contra esses ataques em código-fonte acessível”, afirmou a empresa.