Hackers norte-coreanos recorrem à espionagem cibernética alimentada por IA

A Microsoft revelou que os ciberatores cibernéticos patrocinados pelo Estado, ligados à Coreia do Norte, começaram a usar inteligência synthetic (IA) para tornar as suas operações mais eficazes e eficientes.

“Eles estão aprendendo a usar ferramentas alimentadas por modelos de linguagem grande (LLM) de IA para tornar suas operações mais eficientes e eficazes”, disse a gigante da tecnologia em seu último relatório sobre grupos de hackers no Leste Asiático.

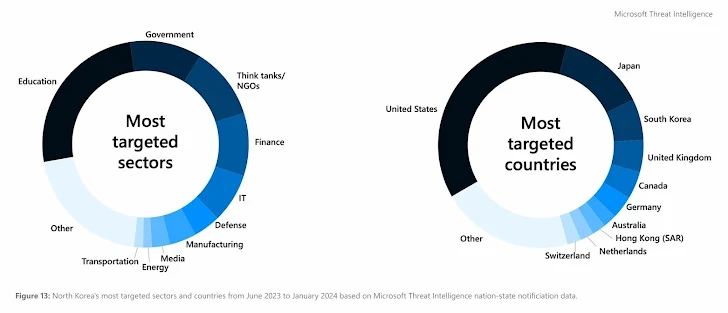

A empresa destacou especificamente um grupo chamado Emerald Sleet (também conhecido como Kimusky ou TA427), que foi observado usando LLMs para reforçar os esforços de spear-phishing direcionados a especialistas da Península Coreana.

Diz-se também que o adversário confiou nos mais recentes avanços em IA para pesquisar vulnerabilidades e realizar reconhecimento de organizações e especialistas focados na Coreia do Norte, juntando-se a equipas de hackers da China, que recorreram a conteúdos gerados por IA para operações de influência.

Além disso, empregou LLMs para solucionar problemas técnicos, realizar tarefas básicas de script e redigir conteúdo para mensagens de spear-phishing, disse Redmond, acrescentando que trabalhou com OpenAI para desabilitar contas e ativos associados ao ator da ameaça.

De acordo com um relatório publicado pela empresa de segurança empresarial Proofpoint na semana passada, o grupo “se envolve em campanhas benignas para iniciar conversas para estabelecer contato com alvos para trocas de informações de longo prazo sobre tópicos de importância estratégica para o regime norte-coreano”.

O modus operandi de Kimsuky envolve aproveitar pessoas relacionadas a grupos de reflexão e organizações não governamentais para legitimar seus e-mails e aumentar a probabilidade de sucesso do ataque.

Nos últimos meses, no entanto, o ator estatal começou a abusar de políticas frouxas de autenticação, relatório e conformidade de mensagens baseadas em domínio (DMARC) para falsificar várias personas e incorporar internet beacons (ou seja, pixels de rastreamento) para perfis de alvo, indicando sua “agilidade em ajustar suas táticas”.

“Os internet beacons provavelmente pretendem ser um reconhecimento inicial para validar que e-mails direcionados estão ativos e para obter informações fundamentais sobre os ambientes de rede dos destinatários, incluindo endereços IP visíveis externamente, agente do usuário do host e horário em que o usuário abriu o e-mail”, Ponto de prova disse.

O desenvolvimento ocorre enquanto grupos de hackers norte-coreanos continuam a se envolver em roubos de criptomoedas e ataques à cadeia de suprimentos, com um ator de ameaça apelidado de Jade Sleet ligado ao roubo de pelo menos US$ 35 milhões de uma empresa de criptografia da Estônia em junho de 2023 e mais de US$ 125 milhões de uma Plataforma de criptomoeda com sede em Cingapura, um mês depois.

Jade Sleet, que se sobrepõe a clusters rastreados como TraderTraitor e UNC4899, também foi observado atacando cassinos de criptomoedas on-line em agosto de 2023, sem mencionar o aproveitamento de repositórios GitHub falsos e pacotes npm armados para destacar funcionários de organizações de criptomoeda e tecnologia.

Noutro caso, uma empresa de TI sediada na Alemanha foi comprometida pela Diamond Sleet (também conhecida como Lazarus Group) em agosto de 2023 e transformou em arma uma aplicação de uma empresa de TI sediada em Taiwan para conduzir um ataque à cadeia de abastecimento em novembro de 2023.

“Isso provavelmente gerará receita, principalmente para seu programa de armas, além de coletar informações sobre os Estados Unidos, Coreia do Sul e Japão”, disse Clint Watts, gerente geral do Centro de Análise de Ameaças da Microsoft (MTAC).

O Grupo Lazarus também é notável por empregar métodos complexos como sequestro de DLL Phantom do Home windows e manipulação de banco de dados de Transparência, Consentimento e Controle (TCC) no Home windows e macOS, respectivamente, para minar as proteções de segurança e implantar malware, contribuindo para sua sofisticação e natureza evasiva. por Interpres Safety.

As descobertas têm como pano de fundo uma nova campanha orquestrada pelo grupo Konni (também conhecido como Vedalia) que usa arquivos de atalho do Home windows (LNK) para entregar cargas maliciosas.

“O agente da ameaça utilizou extensões duplas para ocultar a extensão .lnk authentic, com os arquivos LNK observados contendo espaços em branco excessivos para obscurecer as linhas de comando maliciosas”, disse a Symantec. “Como parte do vetor de ataque, o script de linha de comando procurou o PowerShell para ignorar a detecção e localizar arquivos incorporados e a carga maliciosa.”