Hackers ligados à China adotam tática de infecção em dois estágios para implantar Deuterbear RAT

Pesquisadores de segurança cibernética lançaram mais luz sobre um trojan de acesso remoto (RAT) conhecido como Deuterbear, usado pelo grupo ligado à China. Tecnologia Negra grupo de hackers como parte de uma campanha de espionagem cibernética visando a região Ásia-Pacífico este ano.

“O Deuterbear, embora semelhante ao Waterbear em muitos aspectos, mostra avanços em recursos como a inclusão de suporte para plug-ins de shellcode, evitando apertos de mão para operação RAT e usando HTTPS para comunicação C&C”, disseram os pesquisadores da Pattern Micro, Pierre Lee e Cyris Tseng, em uma nova análise. .

“Comparando as duas variantes de malware, o Deuterbear usa um formato shellcode, possui verificação anti-memória e compartilha uma chave de tráfego com seu downloader, ao contrário do Waterbear.”

A BlackTech, ativa desde pelo menos 2007, também é rastreada pela comunidade mais ampla de segurança cibernética sob os nomes Circuit Panda, Earth Hundun, HUAPI, Manga Taurus, Palmerworm, Purple Djinn e Temp.Overboard.

Os ataques cibernéticos orquestrados pelo grupo envolvem há muito tempo a implantação de um malware chamado Waterbear (também conhecido como DBGPRINT) há quase 15 anos, embora as campanhas observadas desde outubro de 2022 também tenham utilizado uma versão atualizada chamada Deuterbear.

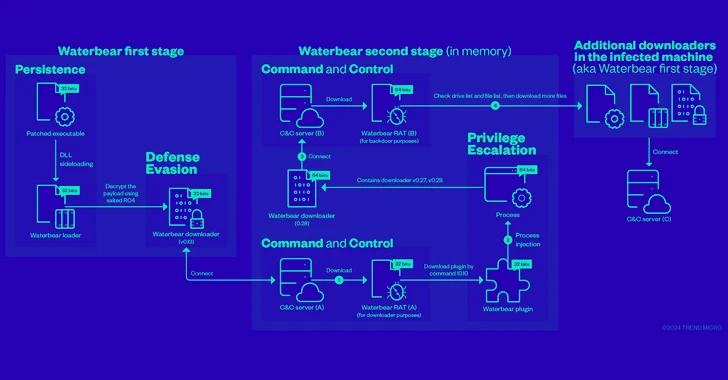

Waterbear é entregue por meio de um executável legítimo corrigido, que aproveita o carregamento lateral de DLL para iniciar um carregador que então descriptografa e executa um downloader, que posteriormente entra em contato com um servidor de comando e controle (C&C) para recuperar o módulo RAT.

Curiosamente, o módulo RAT é obtido duas vezes da infraestrutura controlada pelo invasor, a primeira das quais é usada apenas para carregar um plugin Waterbear que promove o comprometimento ao lançar uma versão diferente do downloader Waterbear para recuperar o módulo RAT de outro servidor C&C.

Em outras palavras, o primeiro Waterbear RAT serve como um downloader de plugins, enquanto o segundo Waterbear RAT funciona como um backdoor, coletando informações confidenciais do host comprometido por meio de um conjunto de 60 comandos.

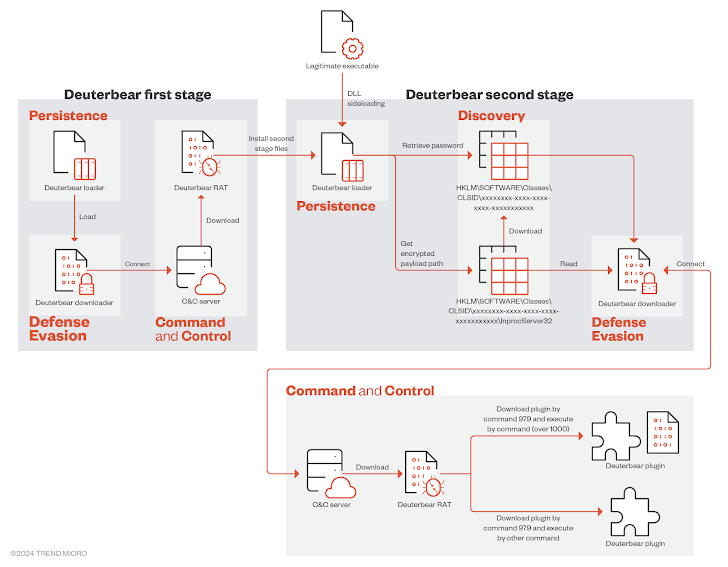

O caminho de infecção do Deuterbear é muito semelhante ao do Waterbear, pois também implementa dois estágios para instalar o componente backdoor RAT, mas também o ajusta até certo ponto.

O primeiro estágio, neste caso, utiliza o carregador para iniciar um downloader, que se conecta ao servidor C&C para buscar o Deuterbear RAT, um intermediário que serve para estabelecer persistência por meio de um carregador de segundo estágio por meio de carregamento lateral de DLL.

Este carregador é o responsável ultimate pela execução de um downloader, que novamente baixa o Deuterbear RAT de um servidor C&C para roubo de informações.

“Na maioria dos sistemas infectados, apenas o segundo estágio do Deuterbear está disponível”, disseram os pesquisadores. “Todos os componentes do primeiro estágio do Deuterbear são totalmente removidos após a conclusão da 'instalação de persistência'.”

“Essa estratégia protege efetivamente seus rastros e evita que o malware seja facilmente analisado por pesquisadores de ameaças, especialmente em ambientes simulados, em vez de sistemas de vítimas reais”.

Deuterbear RAT também é uma versão mais simplificada de seu antecessor, mantendo apenas um subconjunto de comandos em favor de uma abordagem baseada em plugins para incorporar mais funcionalidades.

“O Waterbear passou por uma evolução contínua, eventualmente dando origem ao surgimento de um novo malware, o Deuterbear”, disse a Pattern Micro. “Curiosamente, tanto Waterbear quanto Deuterbear continuam a evoluir de forma independente, em vez de um simplesmente substituir o outro.”

Campanha direcionada oferece SugarGh0st RAT

A divulgação ocorre no momento em que a Proofpoint detalha uma campanha cibernética “extremamente direcionada” visando organizações nos EUA que estão envolvidas em esforços de inteligência synthetic, incluindo academia, indústria privada e governo, para entregar um malware chamado SugarGh0st RAT.

A empresa de segurança empresarial está rastreando o cluster de atividades emergentes sob o nome UNK_SweetSpecter.

“SugarGh0st RAT é um trojan de acesso remoto e é uma variante personalizada do Gh0st RAT, um trojan de commodity mais antigo, normalmente usado por agentes de ameaças que falam chinês”, disse a empresa. “SugarGh0st RAT tem sido historicamente usado para atingir usuários na Ásia Central e Oriental.”

O SugarGh0st RAT foi documentado pela primeira vez no ultimate do ano passado pelo Cisco Talos em conexão com uma campanha dirigida ao Ministério das Relações Exteriores do Uzbequistão e a usuários sul-coreanos desde agosto de 2023. As invasões foram atribuídas a um suposto ator de ameaça que fala chinês.

As cadeias de ataque envolvem o envio de mensagens de phishing com tema de IA contendo um arquivo ZIP que, por sua vez, empacota um arquivo de atalho do Home windows para implantar um conta-gotas JavaScript responsável por iniciar a carga SugarGh0st.

“A campanha de maio de 2024 parecia ter como alvo menos de 10 indivíduos, todos os quais parecem ter uma conexão direta com uma única organização líder de inteligência synthetic sediada nos EUA, de acordo com pesquisas de código aberto”, disse a empresa.

O objetivo ultimate dos ataques não está claro, embora se teorize que pode ser uma tentativa de roubar informações não públicas sobre inteligência synthetic generativa (GenAI).

Além do mais, a segmentação de entidades dos EUA coincide com notícias de que o governo dos EUA está a tentar restringir o acesso da China às ferramentas GenAI de empresas como OpenAI, Google DeepMind e Anthropic, apresentando motivos potenciais.

No início deste ano, o Departamento de Justiça dos EUA (DoJ) também indiciou um ex-engenheiro de software program do Google por roubar informações proprietárias da empresa e tentar usá-las em duas empresas de tecnologia afiliadas à IA na China, incluindo uma que ele fundou por volta de maio de 2023.

“É possível que, se as entidades chinesas forem impedidas de aceder às tecnologias que sustentam o desenvolvimento da IA, então os ciberatores alinhados com a China possam visar aqueles com acesso a essas informações para promover os objetivos de desenvolvimento chinês”, disse a empresa.