Hackers exploram falhas do OpenMetadata para extrair criptografia no Kubernetes

Os agentes de ameaças estão explorando ativamente vulnerabilidades críticas no OpenMetadata para obter acesso não autorizado às cargas de trabalho do Kubernetes e aproveitá-las para atividades de mineração de criptomoedas.

Isso é de acordo com a equipe de Menace Intelligence da Microsoft, que afirmou que as falhas foram transformadas em armas desde o início de abril de 2024.

OpenMetadata é uma plataforma de código aberto que opera como uma ferramenta de gerenciamento de metadados, oferecendo uma solução unificada para descoberta, observabilidade e governança de ativos de dados.

As falhas em questão – todas descobertas e creditadas ao pesquisador de segurança Alvaro Muñoz – estão listadas abaixo:

- CVE-2024-28847 (pontuação CVSS: 8,8) – Uma vulnerabilidade de injeção Spring Expression Language (SpEL) em PUT /api/v1/occasions/subscriptions (corrigida na versão 1.2.4)

- CVE-2024-28848 (pontuação CVSS: 8,8) – Uma vulnerabilidade de injeção SpEL em GET /api/v1/insurance policies/validation/situation/

(corrigida na versão 1.2.4) - CVE-2024-28253 (pontuação CVSS: 8.8) – Uma vulnerabilidade de injeção SpEL em PUT /api/v1/insurance policies (corrigida na versão 1.3.1)

- CVE-2024-28254 (pontuação CVSS: 8,8) – Uma vulnerabilidade de injeção SpEL em GET /api/v1/occasions/subscriptions/validation/situation/

(corrigida na versão 1.2.4) - CVE-2024-28255 (Pontuação CVSS: 9.8) – Uma vulnerabilidade de desvio de autenticação (corrigida na versão 1.2.4)

A exploração bem-sucedida das vulnerabilidades poderia permitir que um agente de ameaça contornasse a autenticação e conseguisse a execução remota de código.

O modus operandi descoberto pela Microsoft envolve o direcionamento de cargas de trabalho OpenMetadata expostas à Web que foram deixadas sem correção para obter execução de código no contêiner que executa a imagem OpenMetadata.

Após obterem uma posição inicial, os agentes da ameaça foram observados realizando atividades de reconhecimento para determinar seu nível de acesso ao ambiente comprometido e coletar detalhes sobre a configuração da rede e do {hardware}, a versão do sistema operacional, o número de usuários ativos e as variáveis do ambiente. .

“Essa etapa de reconhecimento geralmente envolve entrar em contato com um serviço disponível publicamente”, disseram os pesquisadores de segurança Hagai Ran Kestenberg e Yossi Weizman.

“Neste ataque específico, os invasores enviam solicitações de ping para domínios que terminam com oast(.)me e oast(.)professional, que estão associados ao Interactsh, uma ferramenta de código aberto para detectar interações fora de banda.”

Ao fazê-lo, a ideia é validar a conectividade da rede desde o sistema infiltrado até à infraestrutura controlada pelo invasor sem levantar quaisquer sinais de alerta, dando assim aos agentes da ameaça a confiança necessária para estabelecer comunicações de comando e controlo (C2) e implantar cargas úteis adicionais.

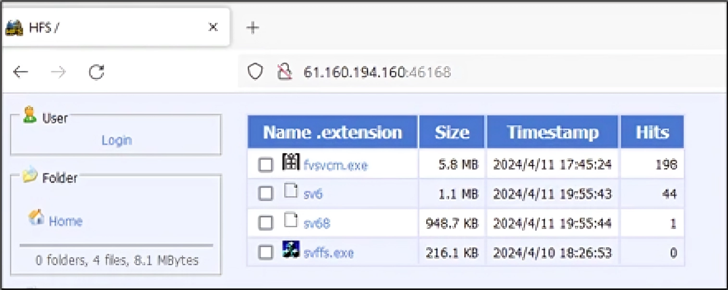

O objetivo remaining dos ataques é recuperar e implantar uma variante Home windows ou Linux do malware de mineração de criptografia a partir de um servidor remoto localizado na China, dependendo do sistema operacional.

Depois que o minerador é iniciado, as cargas iniciais são removidas da carga de trabalho e os invasores iniciam um shell reverso para seu servidor remoto usando a ferramenta Netcat, permitindo-lhes controlar o sistema. A persistência é obtida configurando tarefas cron para executar o código malicioso em intervalos predefinidos.

Curiosamente, o autor da ameaça também deixa uma nota pessoal dizendo que é pobre e que precisa de dinheiro para comprar um carro e uma suíte. “Não quero fazer nada ilegal”, diz a nota.

Os usuários do OpenMetadata são aconselhados a mudar para métodos de autenticação fortes, evitar usar credenciais padrão e atualizar suas imagens para a versão mais recente.

“Este ataque serve como um lembrete valioso de por que é essential manter a conformidade e executar cargas de trabalho totalmente corrigidas em ambientes conteinerizados”, disseram os pesquisadores.

O desenvolvimento ocorre quando servidores Redis acessíveis publicamente que têm o recurso de autenticação desabilitado ou têm falhas não corrigidas estão sendo direcionados para instalar cargas úteis do Metasploit Meterpreter para pós-exploração.

“Quando o Metasploit é instalado, o agente da ameaça pode assumir o controle do sistema infectado e também dominar a rede interna de uma organização usando os vários recursos oferecidos pelo malware”, disse o AhnLab Safety Intelligence Heart (ASEC).

Também segue um relatório do WithSecure que detalhou como as permissões de pesquisa nos diretórios do Docker podem ser abusadas para obter escalonamento de privilégios. Vale ressaltar que o problema (CVE-2021-41091, pontuação CVSS: 6.3) foi sinalizado anteriormente pela CyberArk em fevereiro de 2022 e resolvido pelo Docker na versão 20.10.9.

“A configuração do bit pesquisável para outros usuários em /var/lib/docker/ e diretórios filhos pode permitir que um invasor de baixo privilégio obtenha acesso aos sistemas de arquivos de vários contêineres”, disse WithSecure.