Hackers Chineses Usando Deepfakes em Ataques Avançados de Malware em Mobile Banking

Um ator de ameaço que fala chinês com codinome Fábrica de Ouro foi atribuído ao desenvolvimento de trojans bancários altamente sofisticados, incluindo um malware iOS anteriormente não documentado chamado GoldPickaxe, que é capaz de coletar documentos de identidade, dados de reconhecimento facial e interceptar SMS.

“A família GoldPickaxe está disponível para plataformas iOS e Android”, disse o Group-IB, com sede em Cingapura, em um extenso relatório compartilhado com o The Hacker News. “Acredita-se que a GoldFactory seja um grupo de crimes cibernéticos muito organizado, de língua chinesa, com conexões estreitas com a Gigabud.”

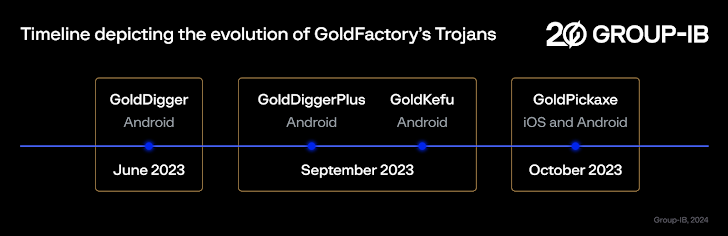

Ativo desde pelo menos meados de 2023, o GoldFactory também é responsável por outro malware bancário fundamentado em Android chamado GoldDigger e sua versão aprimorada GoldDiggerPlus, muito uma vez que GoldKefu, um trojan incorporado dentro do GoldDiggerPlus.

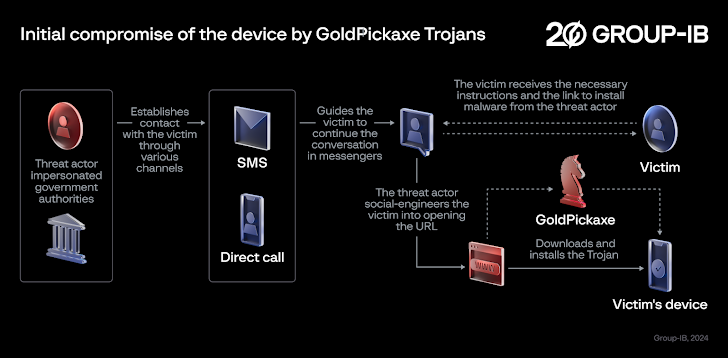

Descobriu-se que as campanhas de engenharia social que distribuem o malware têm uma vez que claro a região da Ásia-Pacífico, especificamente a Tailândia e o Vietname, disfarçando-se de bancos locais e organizações governamentais.

Nesses ataques, as possíveis vítimas recebem mensagens smishing e phishing e são orientadas a mudar a conversa para aplicativos de mensagens instantâneas uma vez que o LINE, antes de enviar URLs falsos que levam à implantação do GoldPickaxe nos dispositivos.

Alguns desses aplicativos maliciosos direcionados ao Android são hospedados em sites falsificados que lembram páginas da Google Play Store ou sites corporativos falsos para concluir o processo de instalação.

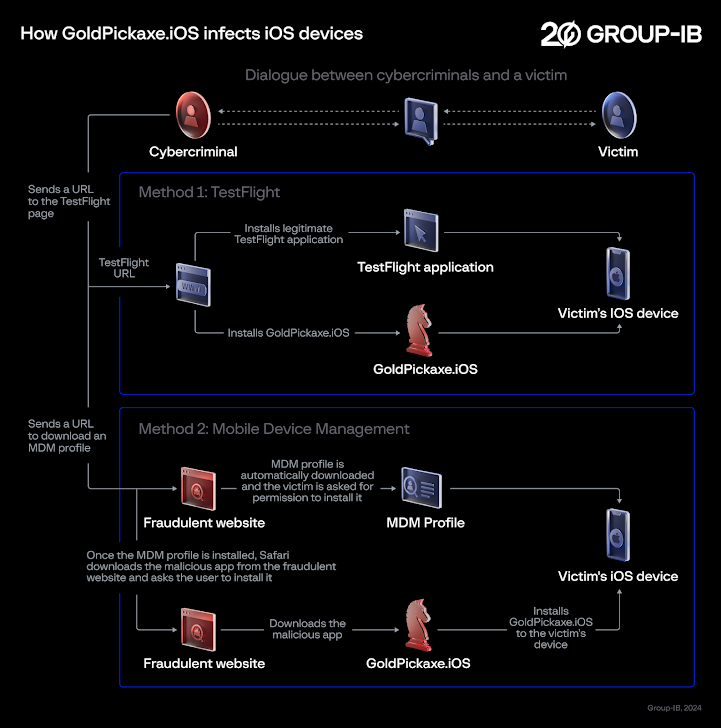

GoldPickaxe para iOS, no entanto, emprega um esquema de distribuição dissemelhante, com iterações sucessivas aproveitando a plataforma TestFlight da Apple e URLs armadilhados que solicitam aos usuários que baixem um perfil de gerenciamento de dispositivos móveis (MDM) para conceder controle completo sobre os dispositivos iOS e instalar o aplicativo não autorizado. .

Ambos os mecanismos de propagação foram divulgados pelo CERT do Setor Bancário da Tailândia (TB-CERT) e pelo Gabinete de Investigação de Crimes Cibernéticos (CCIB), respetivamente, em novembro de 2023.

A sofisticação do GoldPickaxe também é evidente no indumentária de que ele foi projetado para contornar as medidas de segurança impostas pela Tailândia, que exigem que os usuários confirmem transações maiores usando reconhecimento facial para evitar fraudes.

“GoldPickaxe solicita que a vítima grave um vídeo uma vez que método de confirmação no aplicativo falso”, disseram os pesquisadores de segurança Andrey Polovinkin e Sharmine Low. “O vídeo gravado é logo usado uma vez que matéria-prima para a geração de vídeos deepfake facilitados por serviços de lucidez sintético de troca de rosto.”

Ou por outra, as versões Android e iOS do malware estão equipadas para coletar documentos de identificação e fotos da vítima, interceptar mensagens SMS recebidas e tráfico proxy através do dispositivo comprometido. Suspeita-se que os atores do GoldFactory usem seus próprios dispositivos para fazer login no aplicativo do banco e realizar transferências não autorizadas de fundos.

Dito isto, a versão iOS exibe menos funcionalidades quando comparada à sua contraparte Android devido à natureza fechada do sistema operacional iOS e à natureza relativamente mais rígida das permissões do iOS.

A versão Android – considerada um sucessor evolutivo do GoldDiggerPlus – também apresenta mais de 20 aplicativos diferentes do governo da Tailândia, do setor financeiro e de empresas de serviços públicos para roubar credenciais de login desses serviços. No entanto, atualmente não está evidente o que os agentes da ameaço fazem com essas informações.

Outro vista notável do malware é o ataque dos serviços de acessibilidade do Android para registrar as teclas digitadas e extrair o teor da tela.

O GoldDigger também compartilha semelhanças em nível de código com o GoldPickaxe, embora seja projetado principalmente para roubar credenciais bancárias, enquanto o último é mais voltado para a coleta de informações pessoais das vítimas. Nenhum artefato do GoldDigger talhado a dispositivos iOS foi identificado até o momento.

“A principal propriedade do GoldDigger é que ele tem uma vez que claro mais de 50 aplicações de empresas financeiras vietnamitas, incluindo os nomes dos seus pacotes no trojan”, disseram os pesquisadores. “Sempre que os aplicativos direcionados forem abertos, ele salvará o texto exibido ou escrito na interface do usuário, incluindo senhas, quando elas forem inseridas.”

A versão base do GoldDigger, que foi invenção pela primeira vez em junho de 2023 e continua em circulação, desde logo abriu caminho para variantes mais atualizadas, incluindo GoldDiggerPlus, que vem incorporado com outro componente trojan APK chamado GoldKefu, para desencadear ações maliciosas. .

Diz-se que o GoldDiggerPlus surgiu em setembro de 2023, com GoldKefu se passando por um popular aplicativo de mensagens vietnamita para desviar credenciais bancárias associadas a 10 instituições financeiras.

Goldkefu também se integra ao Agora Software Development Kit (SDK) para facilitar chamadas interativas de voz e vídeo e enganar as vítimas para que entrem em contato com um serviço de atendimento ao cliente bancário falso, enviando alertas falsos que induzem uma falsa sensação de urgência, alegando que uma transferência de fundos no valor de 3 milhões de bahts tailandeses foram creditados em suas contas.

Na verdade, oriente desenvolvimento é um sinal de que o cenário do malware traste continua a ser um mercado lucrativo para os cibercriminosos que procuram ganhos financeiros rápidos, ao mesmo tempo que encontram formas de contornar as medidas defensivas erguidas pelos bancos para combater tais ameaças. Também demonstra a natureza dinâmica e em jacente mudança dos esquemas de engenharia social que visam entregar malware aos dispositivos das vítimas.

Para mitigar os riscos apresentados pelo GoldFactory e seu conjunto de malware bancário traste, é altamente recomendável não clicar em links suspeitos, instalar qualquer aplicativo de sites não confiáveis, pois eles são um vetor geral de malware, e revisar periodicamente as permissões concedidas aos aplicativos. principalmente aqueles que solicitam serviços de acessibilidade do Android.

“GoldFactory é uma equipe engenhosa, adepta de várias táticas, incluindo falsificação de identidade, keylogging de acessibilidade, sites bancários falsos, alertas bancários falsos, telas de chamadas falsas, identidade e coleta de dados de reconhecimento facial”, disseram os pesquisadores. “A equipe compreende grupos separados de desenvolvimento e operadores dedicados a regiões específicas.”

“A gangue tem processos muito definidos e maturidade operacional e aprimora sempre seu conjunto de ferramentas para se alinhar ao envolvente claro, apresentando subida proficiência no desenvolvimento de malware”.