Hackers chineses explorando falhas da Ivanti VPN para implantar novo malware

Pelo menos dois diferentes clusters suspeitos de espionagem cibernética ligados à China, rastreados uma vez que UNC5325 e UNC3886foram atribuídos à exploração de falhas de segurança em dispositivos Ivanti Connect Secure VPN.

UNC5325 abusou do CVE-2024-21893 para entregar uma ampla gama de novos malwares chamados LITTLELAMB.WOOLTEA, PITSTOP, PITDOG, PITJET e PITHOOK, muito uma vez que tentou manter chegada persistente a dispositivos comprometidos, disse Mandiant.

A empresa de lucidez de ameaças de propriedade do Google avaliou com moderada crédito que UNC5325 está associado a UNC3886 devido a sobreposições de código-fonte em LITTLELAMB.WOOLTEA e PITHOOK com malware usado por nascente último.

Vale ressaltar que UNC3886 tem um histórico de aproveitamento de falhas de dia zero em soluções Fortinet e VMware para implantar uma variedade de implantes uma vez que VIRTUALPITA, VIRTUALPIE, THINCRUST e CASTLETAP.

“O UNC3886 tem uma vez que meta principal a base industrial de resguardo, tecnologia e organizações de telecomunicações localizadas nas regiões dos EUA e (Ásia-Pacífico)”, disseram os pesquisadores da Mandiant.

A exploração ativa de CVE-2024-21893 – uma vulnerabilidade de falsificação de solicitação do lado do servidor (SSRF) no componente SAML do Ivanti Connect Secure, Ivanti Policy Secure e Ivanti Neurons for ZTA – por UNC5325 teria ocorrido já em janeiro 19 de outubro de 2024, visando um número restringido de dispositivos.

A cárcere de ataque envolve a combinação do CVE-2024-21893 com uma vulnerabilidade de injeção de comando divulgada anteriormente, rastreada uma vez que CVE-2024-21887, para obter chegada não autorizado a dispositivos suscetíveis, levando, em última estudo, à implantação de uma novidade versão do BUSHWALK.

Alguns casos também envolveram o uso indevido de componentes legítimos da Ivanti, uma vez que plug-ins SparkGateway, para descartar cargas adicionais. Isso inclui o plug-in PITFUEL para carregar um objeto compartilhado malicioso de codinome LITTLELAMB.WOOLTEA, que vem com recursos para persistir em eventos de atualização do sistema, patches e redefinições de fábrica.

“Embora as tentativas limitadas observadas para manter a persistência não tenham tido sucesso até o momento devido à falta de lógica no código do malware para explicar uma incompatibilidade de chave de criptografia, isso demonstra ainda até que ponto o UNC5325 irá para manter o chegada a alvos prioritários e destaca o É importante prometer que os dispositivos de rede tenham as atualizações e patches mais recentes”, destacou a empresa.

Ele também atua uma vez que um backdoor que suporta realização de comandos, gerenciamento de arquivos, geração de shell, proxy SOCKS e tunelamento de tráfico de rede.

Também foi observado outro plug-in malicioso do SparkGateway, chamado PITDOG, que injeta um objeto compartilhado divulgado uma vez que PITHOOK para executar persistentemente um implante divulgado uma vez que PITSTOP, projetado para realização de comandos shell, gravação e leitura de arquivos no dispositivo comprometido.

Mandiant descreveu o ator da ameaço uma vez que tendo demonstrado uma “compreensão diferenciada do dispositivo e sua capacidade de subverter a detecção ao longo desta campanha” e usando técnicas de vida fora da terreno (LotL) para voar sob o radar.

A empresa de segurança cibernética disse que espera que “UNC5325, muito uma vez que outros atores de espionagem do nexo da China, continuem a aproveitar vulnerabilidades de dia zero em dispositivos de borda de rede, muito uma vez que malware específico de dispositivos para obter e manter chegada aos ambientes meta”.

Links encontrados entre Volt Typhoon e UTA0178

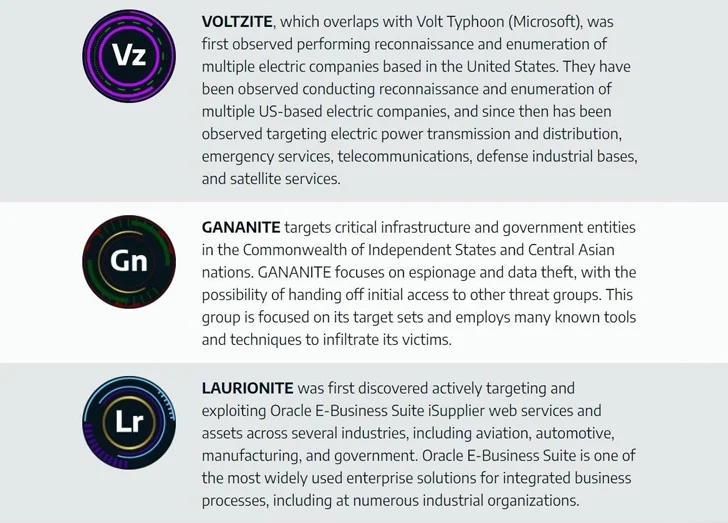

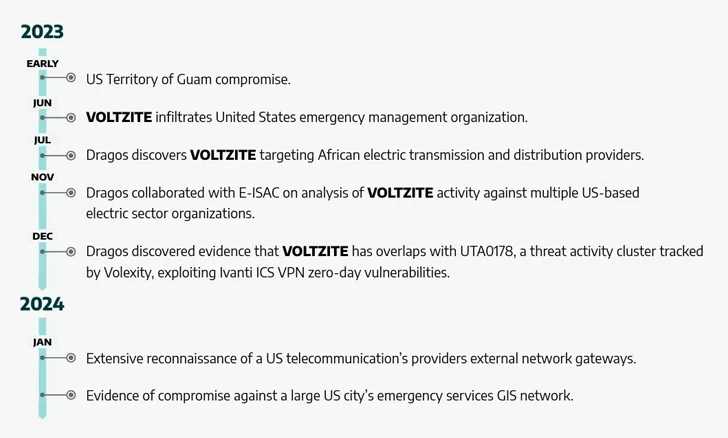

A divulgação ocorre no momento em que a empresa de segurança cibernética industrial Dragos atribuiu o Volt Typhoon (também divulgado uma vez que Voltzite), patrocinado pela China, a atividades de reconhecimento e enumeração destinadas a várias empresas elétricas sediadas nos EUA, serviços de emergência, fornecedores de telecomunicações, bases industriais de resguardo e serviços de satélite.

“As ações da Voltzite em relação às entidades elétricas, telecomunicações e sistemas GIS dos EUA significam objetivos claros para identificar vulnerabilidades na infraestrutura sátira do país que podem ser exploradas no horizonte com ataques cibernéticos destrutivos ou perturbadores”, afirmou.

Desde portanto, a pegada vitimológica do Volt Typhoon expandiu-se para incluir fornecedores africanos de transmissão e distribuição eléctrica, com provas que ligam o justador ao UTA0178, um grupo de actividades ameaçadoras ligado à exploração de dia zero de falhas do Ivanti Connect Secure no início de Dezembro de 2023.

O ator de espionagem cibernética, que depende fortemente de métodos LotL para evitar a detecção, junta-se a dois outros novos grupos, nomeadamente Gananite e Laurionite, que surgiram em 2023, conduzindo operações de reconhecimento de longo prazo e roubo de propriedade intelectual visando infra-estruturas críticas e entidades governamentais.

“A Voltzite usa ferramentas mínimas e prefere conduzir suas operações com o menor espaço provável”, explicou Dragos. “A Voltzite se concentra fortemente na evasão de detecção e no chegada persistente de longo prazo com a intenção avaliada de espionagem de longo prazo e exfiltração de dados.”

(A história foi atualizada depois a publicação para enfatizar que as tentativas de obter persistência nos dispositivos VPN não tiveram triunfo.)