Hackers atingem os setores de defesa e energia da Índia com malware se passando por convite da Força Aérea

Entidades governamentais indianas e empresas de energia foram alvo de ameaças desconhecidas com o objetivo de fornecer uma versão modificada de um malware ladrão de informações de código aberto chamado HackBrowserData e exfiltrar informações confidenciais em alguns casos usando o Slack como comando e controle (C2) .

“O ladrão de informações foi entregue por meio de um e-mail de phishing, disfarçado como uma carta-convite da Força Aérea Indiana”, disse Arda Büyükkaya, pesquisadora do EclecticIQ, em um relatório publicado hoje.

“O invasor utilizou canais do Slack como pontos de exfiltração para fazer add de documentos internos confidenciais, mensagens de e-mail privadas e dados armazenados em cache do navegador da internet após a execução do malware.”

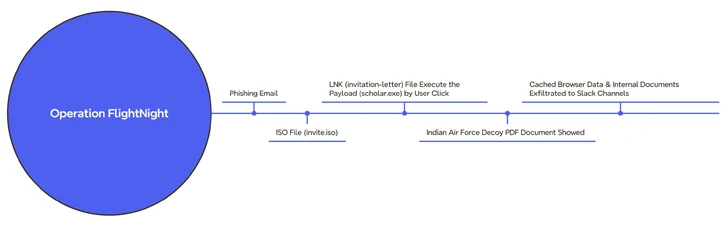

A campanha, observada pela empresa holandesa de segurança cibernética a partir de 7 de março de 2024, recebeu o codinome Operação FlightNight em referência aos canais Slack operados pelo adversário.

Os alvos da atividade maliciosa abrangem diversas entidades governamentais na Índia, incluindo aquelas relacionadas com comunicações eletrónicas, governação de TI e defesa nacional.

Diz-se que o ator da ameaça comprometeu com sucesso empresas privadas de energia, colhendo documentos financeiros, dados pessoais de funcionários, detalhes sobre atividades de perfuração de petróleo e gás. Ao todo, cerca de 8,81 GB de dados foram exfiltrados ao longo da campanha.

A cadeia de ataque começa com uma mensagem de phishing contendo um arquivo ISO (“invite.iso”), que, por sua vez, contém um atalho do Home windows (LNK) que aciona a execução de um binário oculto (“scholar.exe”) presente no imagem de disco óptico montada.

Simultaneamente, um arquivo PDF que parece ser uma carta-convite da Força Aérea Indiana é exibido à vítima enquanto o malware coleta clandestinamente documentos e dados armazenados em cache do navegador da Internet e os transmite para um canal do Slack controlado por um ator chamado FlightNight.

O malware é uma versão alterada do HackBrowserData que vai além dos recursos de roubo de dados do navegador para incorporar recursos para desviar documentos (Microsoft Workplace, PDFs e arquivos de banco de dados SQL), comunicar-se pelo Slack e evitar melhor a detecção usando técnicas de ofuscação.

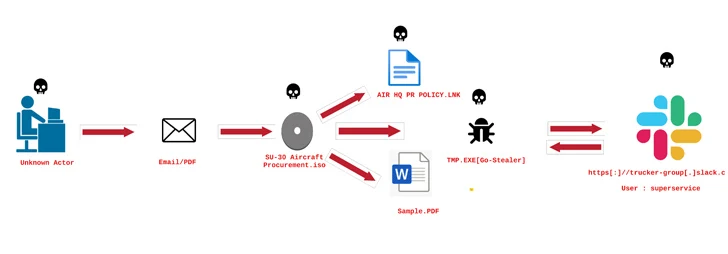

Suspeita-se que o ator da ameaça roubou o PDF isca durante uma intrusão anterior, com semelhanças comportamentais que remontam a uma campanha de phishing visando a Força Aérea Indiana com um ladrão baseado em Go chamado GoStealer.

Os detalhes da atividade foram divulgados por um pesquisador de segurança indiano que atende pelo pseudônimo xelemental (@ElementalX2) em meados de janeiro de 2024.

A sequência de infecção do GoStealer é virtualmente idêntica à do FlightNight, empregando iscas com tema de compras (“SU-30 Plane Procurement.iso”) para exibir um arquivo chamariz enquanto a carga útil do ladrão é implantada para exfiltrar informações de interesse pelo Slack.

Ao adaptar ferramentas ofensivas disponíveis gratuitamente e redirecionar infraestruturas legítimas, como o Slack, que prevalecem em ambientes empresariais, permite que os agentes de ameaças reduzam o tempo e os custos de desenvolvimento, bem como passem facilmente despercebidos.

|

| Fonte da imagem: ElementalX2 |

Os benefícios de eficiência também significam que é muito mais fácil lançar um ataque direcionado, permitindo até mesmo que cibercriminosos menos qualificados e aspirantes entrem em ação e inflijam danos significativos às organizações.

“A Operação FlightNight e a campanha GoStealer destacam uma abordagem simples, mas eficaz, dos atores de ameaças para usar ferramentas de código aberto para espionagem cibernética”, disse Büyükkaya.

“Isso ressalta o cenário em evolução das ameaças cibernéticas, em que os atores abusam de ferramentas e plataformas ofensivas de código aberto amplamente utilizadas para atingir seus objetivos com risco mínimo de detecção e investimento”.