Grupo Lazarus da Coreia do Norte implanta novo RAT de caulim por meio de iscas de trabalho falsas

O ator de ameaças ligado à Coreia do Norte, conhecido como Lazarus Group, empregou suas iscas de trabalho fabricadas e testadas pelo tempo para entregar um novo trojan de acesso remoto chamado Caulim RATO.

O malware poderia, “além da funcionalidade RAT padrão, alterar o carimbo de knowledge e hora da última gravação de um arquivo selecionado e carregar qualquer binário DLL recebido do servidor (de comando e controle)”, disse o pesquisador de segurança da Avast, Luigino Camastra, em um relatório publicado na semana passada.

O RAT atua como um caminho para entregar o rootkit FudModule, que foi recentemente observado aproveitando uma exploração de administrador para kernel agora corrigida no driver appid.sys (CVE-2024-21338, pontuação CVSS: 7,8) para obter um kernel leitura/gravação primitiva e, em última análise, desabilita os mecanismos de segurança.

O uso de ofertas de emprego pelo Grupo Lazarus para se infiltrar em alvos não é novo. Chamada de Operação Dream Job, a campanha de longa duração tem um histórico de uso de várias mídias sociais e plataformas de mensagens instantâneas para distribuir malware.

Esses vetores de acesso inicial induzem os alvos a lançar um arquivo malicioso de imagem de disco óptico (ISO) contendo três arquivos, um dos quais se disfarça como um cliente Amazon VNC (“AmazonVNC.exe”) que, na realidade, é uma versão renomeada de um Home windows legítimo. aplicativo chamado “alternative.exe”.

Os outros dois arquivos são denominados “model.dll” e “aws.cfg”. O executável “AmazonVNC.exe” é usado para carregar “model.dll”, que, por sua vez, gera um processo IExpress.exe e injeta nele uma carga útil residente em “aws.cfg”.

A carga útil foi projetada para baixar shellcode de um domínio de comando e controle (C2) (“henraux(.)com”), que é suspeito de ser um web site actual, mas hackeado, pertencente a uma empresa italiana especializada em escavação e processamento de mármore e granito.

Embora a natureza exata do shellcode não esteja clara, diz-se que ele é usado para lançar o RollFling, um carregador baseado em DLL que serve para recuperar e lançar o malware de próximo estágio chamado RollSling, que foi divulgado pela Microsoft no ano passado em conexão com um Lazarus. Campanha de grupo explorando uma falha crítica do JetBrains TeamCity (CVE-2023-42793, pontuação CVSS: 9,8).

O RollSling, executado diretamente na memória em uma provável tentativa de escapar da detecção pelo software program de segurança, representa a próxima fase do procedimento de infecção. Sua função principal é acionar a execução de um terceiro carregador denominado RollMid que também roda na memória do sistema.

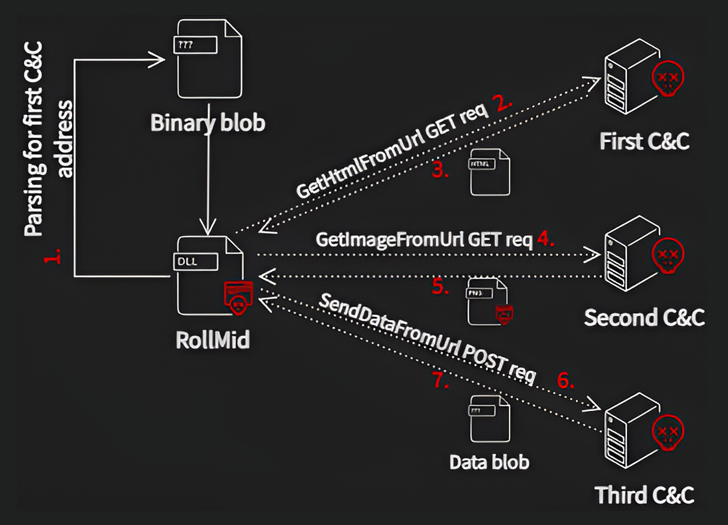

RollMid vem equipado com recursos para preparar o terreno para o ataque e estabelecer contato com um servidor C2, que envolve um processo próprio de três estágios, como segue –

- Comunique-se com o primeiro servidor C2 para buscar um HTML contendo o endereço do segundo servidor C2

- Comunique-se com o segundo servidor C2 para buscar uma imagem PNG que incorpora um componente malicioso usando uma técnica chamada esteganografia

- Transmitir dados para o terceiro servidor C2 usando o endereço especificado nos dados ocultos da imagem

- Recuperar um blob de dados codificado em Base64 adicional do terceiro servidor C2, que é o Kaolin RAT

A sofisticação técnica por trás da sequência de vários estágios, embora sem dúvida complexa e intrincada, beira o exagero, opinou Avast, com o Kaolin RAT abrindo caminho para a implantação do rootkit FudModule após estabelecer comunicações com o servidor C2 do RAT.

Além disso, o malware está equipado para enumerar arquivos; realizar operações de arquivo; fazer add de arquivos para o servidor C2; alterar o carimbo de knowledge/hora da última modificação de um arquivo; enumerar, criar e encerrar processos; execute comandos usando cmd.exe; baixe arquivos DLL do servidor C2; e conecte-se a um host arbitrário.

“O grupo Lazarus visou indivíduos através de ofertas de emprego fabricadas e empregou um conjunto de ferramentas sofisticado para obter melhor persistência enquanto contornava os produtos de segurança”, disse Camastra.

“É evidente que eles investiram recursos significativos no desenvolvimento de uma cadeia de ataque tão complexa. O que é certo é que a Lazarus teve que inovar continuamente e alocar enormes recursos para pesquisar vários aspectos das mitigações e produtos de segurança do Home windows. Sua capacidade de adaptação e evolução representa um desafio significativo aos esforços de segurança cibernética.”