FlyingYeti explora vulnerabilidade WinRAR para entregar malware COOKBOX na Ucrânia

A Cloudflare disse na quinta-feira que tomou medidas para interromper uma campanha de phishing de um mês orquestrada por um ator de ameaça alinhado à Rússia chamado Voando Yeti visando a Ucrânia.

“A campanha FlyingYeti capitalizou a ansiedade sobre a potencial perda de acesso a habitação e serviços públicos, atraindo alvos a abrir arquivos maliciosos por meio de iscas com tema de dívida”, disse a equipe de inteligência de ameaças da Cloudflare, Cloudforce One, em um novo relatório publicado hoje.

“Se abertos, os arquivos resultariam em infecção pelo malware PowerShell conhecido como COOKBOX, permitindo que o FlyingYeti apoiasse objetivos subsequentes, como instalação de cargas adicionais e controle sobre o sistema da vítima.”

FlyingYeti é a denominação usada pela empresa de infraestrutura net para rastrear um cluster de atividades que a Equipe de Resposta a Emergências Informáticas da Ucrânia (CERT-UA) está rastreando sob o apelido de UAC-0149.

Ataques anteriores divulgados pela agência de segurança cibernética envolveram o uso de anexos maliciosos enviados através do aplicativo de mensagens instantâneas Sign para entregar o COOKBOX, um malware baseado em PowerShell capaz de carregar e executar cmdlets.

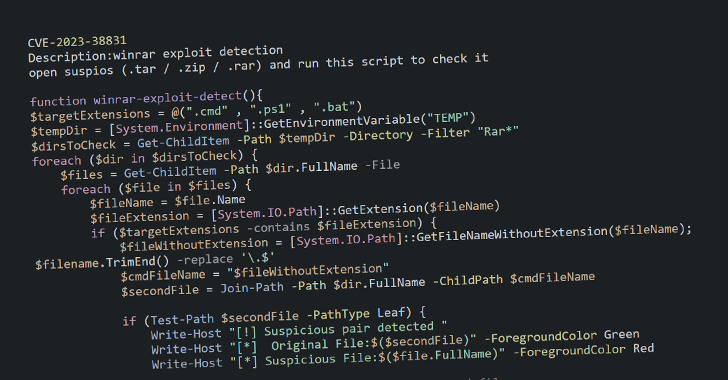

A última campanha detectada pelo Cloudforce One em meados de abril de 2024 envolve o uso de Cloudflare Employees e GitHub, juntamente com a exploração da vulnerabilidade WinRAR rastreada como CVE-2023-38831.

A empresa descreveu o ator da ameaça como focado principalmente em atingir entidades militares ucranianas, acrescentando que utiliza DNS dinâmico (DDNS) para sua infraestrutura e aproveita plataformas baseadas em nuvem para preparar conteúdo malicioso e para fins de comando e controle (C2).

As mensagens de e-mail foram observadas empregando reestruturação de dívidas e iscas relacionadas a pagamentos para induzir os destinatários a clicar em uma página do GitHub agora removida (komunalka.github(.)io) que se faz passar pelo website Kyiv Komunalka e os instrui a baixar um arquivo do Microsoft Phrase (“Рахунок.docx”).

Mas, na realidade, clicar no botão de obtain na página resulta na recuperação de um arquivo RAR (“Заборгованість по ЖКП.rar”), mas somente após avaliar a solicitação HTTP para um Cloudflare Employee. O arquivo RAR, uma vez iniciado, transforma o CVE-2023-38831 em uma arma para executar o malware COOKBOX.

“O malware foi projetado para persistir em um host, servindo como ponto de apoio no dispositivo infectado. Uma vez instalado, esta variante do COOKBOX fará solicitações ao domínio DDNS postdock(.)serveftp(.)com para C2, aguardando cmdlets do PowerShell que o malware será executado posteriormente”, disse Cloudflare.

O desenvolvimento ocorre no momento em que o CERT-UA alerta sobre um aumento nos ataques de phishing de um grupo com motivação financeira conhecido como UAC-0006, projetado para eliminar o malware SmokeLoader, que é então usado para implantar malware adicional, como o TALESHOT.

As campanhas de phishing também visaram organizações financeiras europeias e norte-americanas para fornecer um software program legítimo de monitoramento e gerenciamento remoto (RMM) chamado SuperOps, empacotando seu instalador MSI em uma versão trojanizada do well-liked jogo Campo Minado.

“A execução deste programa em um computador fornecerá acesso remoto não autorizado ao computador a terceiros”, disse CERT-UA, atribuindo-o a um ator de ameaça chamado UAC-0188.

A divulgação também segue um relatório da Flashpoint, que revelou que os grupos russos de ameaças persistentes avançadas (APT) estão simultaneamente a evoluir e a refinar as suas táticas, bem como a expandir a sua segmentação.

“Eles estão usando novas campanhas de spear-phishing para exfiltrar dados e credenciais, entregando malware vendido em mercados ilícitos”, disse a empresa na semana passada. “As famílias de malware mais prevalentes usadas nessas campanhas de spear-phishing foram Agent Tesla, Remcos, SmokeLoader, Snake Keylogger e GuLoader.”