FBI alerta setor de saúde dos EUA sobre ataques direcionados ao BlackCat Ransomware

O governo dos EUA está alertando sobre o ressurgimento dos ataques de ransomware BlackCat (também divulgado porquê ALPHV) direcionados ao setor de saúde ainda nascente mês.

“Desde meados de dezembro de 2023, das quase 70 vítimas vazadas, o setor de saúde tem sido o mais vitimado”, disse o governo em um enviado atualizado.

“Isso é provavelmente uma resposta à postagem do gestor do ALPHV/BlackCat incentivando suas afiliadas a visar hospitais posteriormente ação operacional contra o grupo e sua infraestrutura no início de dezembro de 2023.”

O alerta é cortesia do Federalista Bureau of Investigation (FBI), da Filial de Segurança Cibernética e de Infraestrutura (CISA) e do Departamento de Saúde e Serviços Humanos (HHS).

A operação de ransomware BlackCat sofreu um grande golpe no final do ano pretérito, depois que uma operação coordenada de emprego da lei levou à inquietação de seus sites obscuros de vazamento. Mas a remoção acabou sendo um fracasso depois que o grupo conseguiu restaurar o controle dos sites e mudou para um novo portal de vazamento de dados TOR que continua ativo até o momento.

Também intensificou-se contra organizações de infraestrutura sátira nas últimas semanas, tendo assumido a responsabilidade por ataques à Prudential Financial, LoanDepot, Trans-Northern Pipelines e Optum, subsidiária do UnitedHealth Group.

O desenvolvimento levou o governo dos EUA a anunciar recompensas financeiras de até 15 milhões de dólares por informações que levem à identificação dos principais membros, muito porquê de afiliados do grupo de transgressão eletrônico.

A vaga de ransomware do BlackCat coincide com o retorno do LockBit posteriormente esforços de interrupção semelhantes liderados pela Filial Pátrio do Violação do Reino Uno (NCA) na semana passada.

De congraçamento com um relatório da SC Magazine, os agentes de ameaças violaram a rede da Optum aproveitando as falhas críticas de segurança recentemente divulgadas no desktop remoto ScreenConnect da ConnectWise e no software de aproximação.

As falhas, que permitem a realização remota de código em sistemas suscetíveis, também foram transformadas em armas pelas gangues de ransomware Black Basta e Bl00dy, muito porquê por outros agentes de ameaças para entregar Cobalt Strike Beacons, XWorm e até mesmo outras ferramentas de gerenciamento remoto porquê Atera, Syncro e outro cliente ScreenConnect.

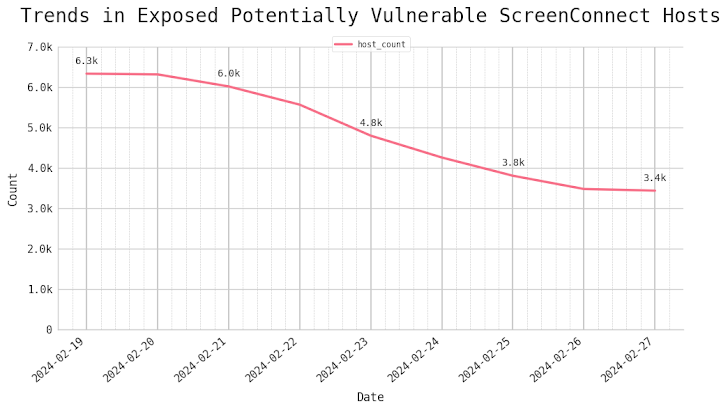

A empresa de gerenciamento de superfície de ataque Censys disse que, em 27 de fevereiro de 2024, observou zero menos que 3.400 hosts ScreenConnect potencialmente vulneráveis expostos online, com a maioria deles localizados nos EUA, Canadá, Reino Uno, Austrália, Alemanha, França, Índia, Holanda, Turquia e Irlanda.

“Está evidente que softwares de aproximação remoto porquê o ScreenConnect continuam a ser o principal objectivo dos agentes de ameaças”, disse Himaja Motheram, pesquisador de segurança da Censys.

As descobertas ocorrem no momento em que grupos de ransomware porquê RansomHouse, Rhysida e uma versão de Phobos chamada Backmydata continuam a comprometer várias organizações nos EUA, Reino Uno, Europa e Oriente Médio.

Num sinal de que esses grupos de crimes cibernéticos estão mudando para táticas mais diferenciadas e sofisticadas, a RansomHouse desenvolveu uma utensílio personalizada chamada MrAgent para implantar o malware de criptografia de arquivos em grande graduação.

“MrAgent é um binário projetado para ser executado em hipervisores (VMware ESXi), com o único propósito de automatizar e rastrear a implantação de ransomware em grandes ambientes com um grande número de sistemas hipervisores”, disse Trellix. Detalhes do MrAgent primeiro veio à luz em setembro de 2023.

Outra tática significativa adotada por alguns grupos de ransomware é a venda de aproximação direto à rede porquê um novo método de monetização por meio de seus próprios blogs, canais do Telegram ou sites de vazamento de dados, disse KELA.

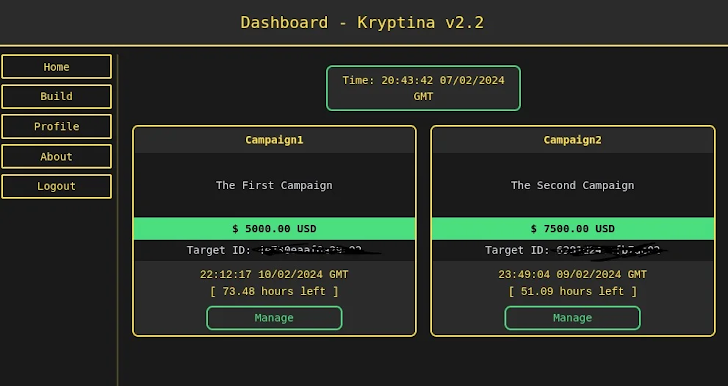

Também segue o lançamento público de uma prenúncio de ransomware baseada em C, específica para Linux, conhecida porquê Kryptina, que surgiu em dezembro de 2023 em fóruns clandestinos e desde portanto foi disponibilizada gratuitamente no BreachForums por seu pai.

“O lançamento do código-fonte RaaS, completo com extensa documentação, pode ter implicações significativas para a propagação e impacto de ataques de ransomware contra sistemas Linux”, disse Jim Walter, pesquisador do SentinelOne.

“É provável que aumente a atratividade e a usabilidade do construtor de ransomware, atraindo ainda mais participantes pouco qualificados para o ecossistema do transgressão cibernético. Há também um risco significativo de que isso ligeiro ao desenvolvimento de múltiplos spin-offs e a um aumento nos ataques”.