Falhas críticas na estrutura do Cacti podem permitir que invasores executem códigos maliciosos

Os mantenedores da estrutura de monitoramento de rede de código aberto e gerenciamento de falhas do Cacti abordaram uma dúzia de falhas de segurança, incluindo dois problemas críticos que poderiam levar à execução de código arbitrário.

As vulnerabilidades mais graves estão listadas abaixo –

- CVE-2024-25641 (Pontuação CVSS: 9.1) – Uma vulnerabilidade de gravação de arquivo arbitrário no recurso “Importação de Pacote” que permite que usuários autenticados com a permissão “Importar Modelos” executem código PHP arbitrário no servidor net, resultando na execução remota de código

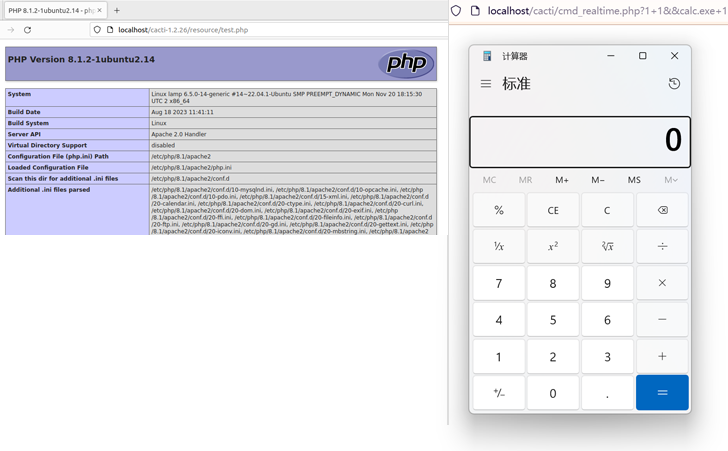

- CVE-2024-29895 (pontuação CVSS: 10.0) – Uma vulnerabilidade de injeção de comando permite que qualquer usuário não autenticado execute comandos arbitrários no servidor quando a opção “register_argc_argv” do PHP está ativada

Também abordadas pelo Cacti estão duas outras falhas de alta gravidade que podem levar à execução de código through injeção de SQL e inclusão de arquivos –

- CVE-2024-31445 (pontuação CVSS: 8,8) – Uma vulnerabilidade de injeção de SQL em api_automation.php que permite que usuários autenticados realizem escalonamento de privilégios e execução remota de código

- CVE-2024-31459 (Pontuação CVSS: N/A) – Um problema de inclusão de arquivo no arquivo “lib/plugin.php” que pode ser combinado com vulnerabilidades de injeção SQL para resultar na execução remota de código

É importante notar que 10 das 12 falhas, com exceção de CVE-2024-29895 e CVE-2024-30268 (pontuação CVSS: 6.1), impactam todas as versões do Cacti, incluindo e anteriores a 1.2.26. Elas foram corrigidas na versão 1.2.27 lançada em 13 de maio de 2024. As outras duas falhas afetam as versões de desenvolvimento 1.3.x.

O desenvolvimento ocorre mais de oito meses após a divulgação de outra vulnerabilidade crítica de injeção de SQL (CVE-2023-39361, pontuação CVSS: 9,8) que poderia permitir que um invasor obtivesse permissões elevadas e executasse código malicioso.

No início de 2023, uma terceira falha crítica rastreada como CVE-2022-46169 (pontuação CVSS: 9,8) ficou sob exploração ativa, permitindo que agentes de ameaças violassem servidores Cacti expostos à Web para entregar malware de botnet, como MooBot e ShellBot.

Com explorações de prova de conceito (PoC) disponíveis publicamente para essas deficiências (nos respectivos avisos do GitHub), é recomendado que os usuários tomem medidas para atualizar suas instâncias para a versão mais recente o mais rápido possível para mitigar ameaças potenciais.