Empresas de energia, empresas de TI e agências governamentais russas atingidas pelo Trojan Decoy Canine

Organizações russas estão sendo alvo de ataques cibernéticos que entregam uma versão para Home windows de um malware chamado Decoy Canine.

A empresa de segurança cibernética Optimistic Applied sciences está rastreando o cluster de atividades sob o nome de Operação Lahat, atribuindo-o a um grupo de ameaças persistentes avançadas (APT) chamado HellHounds.

“O grupo Hellhounds compromete as organizações que eles selecionam e ganha uma posição em suas redes, permanecendo sem ser detectado durante anos”, disseram os pesquisadores de segurança Aleksandr Grigorian e Stanislav Pyzhov. “Ao fazer isso, o grupo aproveita vetores primários de comprometimento, desde serviços internet vulneráveis até relacionamentos confiáveis”.

HellHounds foi documentado pela primeira vez pela empresa no closing de novembro de 2023, após o comprometimento de uma empresa de energia não identificada com o trojan Decoy Canine. Foi confirmado que comprometeu 48 vítimas na Rússia até o momento, incluindo empresas de TI, governos, empresas da indústria espacial e provedores de telecomunicações.

Há evidências que indicam que o agente da ameaça tem como alvo empresas russas desde pelo menos 2021, com o desenvolvimento do malware em curso já em novembro de 2019.

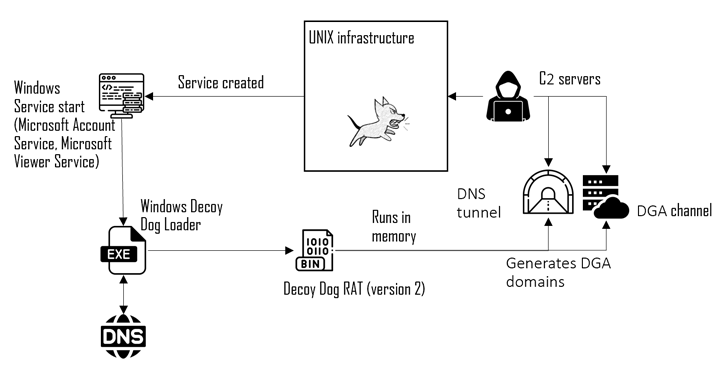

Detalhes sobre Decoy Canine, uma variante personalizada do Pupy RAT de código aberto, surgiram em abril de 2023, quando a Infoblox descobriu o uso de tunelamento DNS pelo malware para comunicações com seu servidor de comando e controle (C2) para controlar remotamente hosts infectados.

Uma característica notável do malware é a sua capacidade de mover as vítimas de um controlador para outro, permitindo que os agentes da ameaça mantenham a comunicação com as máquinas comprometidas e permaneçam ocultos por longos períodos de tempo.

Os ataques envolvendo o sofisticado package de ferramentas limitaram-se principalmente à Rússia e à Europa Oriental, para não mencionar exclusivamente sistemas Linux isolados, embora a Infoblox tenha sugerido a possibilidade de uma versão para Home windows.

“As referências ao Home windows no código sugerem a existência de um cliente Home windows atualizado que inclui os novos recursos do Decoy Canine, embora todas as amostras atuais sejam direcionadas ao Linux”, observou a Infoblox em julho de 2023.

As últimas descobertas da Optimistic Applied sciences praticamente confirmam a presença de uma versão idêntica do Decoy Canine para Home windows, que é entregue a hosts de missão crítica por meio de um carregador que emprega infraestrutura dedicada para obter a chave para descriptografar a carga útil.

Uma análise mais aprofundada descobriu o uso pela HellHounds de uma versão modificada de outro programa de código aberto conhecido como 3snake para obter credenciais em hosts que executam Linux.

A Optimistic Applied sciences disse que em pelo menos dois incidentes, o adversário conseguiu obter acesso inicial à infraestrutura das vítimas por meio de um contratante usando credenciais de login Safe Shell (SSH) comprometidas.

“Os atacantes conseguem há muito tempo manter a sua presença dentro de organizações críticas localizadas na Rússia”, disseram os investigadores.

“Embora praticamente todo o package de ferramentas Hellhounds seja baseado em projetos de código aberto, os invasores fizeram um bom trabalho modificando-o para contornar as defesas contra malware e garantir uma presença secreta prolongada dentro de organizações comprometidas”.