Dois grupos chineses de APT aumentam a espionagem cibernética contra países da ASEAN

Dois grupos de ameaças persistentes avançadas (APT) ligados à China foram observados tendo como alvo entidades e países membros afiliados à Associação das Nações do Sudeste Asiático (ASEAN) como parte de uma campanha de espionagem cibernética nos últimos três meses.

Isso inclui o ator de ameaça conhecido como Mustang Panda, que foi recentemente associado a ataques cibernéticos contra Mianmar, bem como outros países asiáticos, com uma variante do backdoor PlugX (também conhecido como Korplug) chamada DOPLUGS.

Acredita-se que o Mustang Panda, também chamado de Camaro Dragon, Earth Preta e Stately Taurus, tenha como alvo entidades em Mianmar, Filipinas, Japão e Cingapura, atacando-as com e-mails de phishing projetados para entregar dois pacotes de malware.

“Atores de ameaças criaram malware para esses pacotes de 4 a 5 de março de 2024, coincidindo com a Cúpula Especial ASEAN-Austrália (4 a 6 de março de 2024)”, disse a Unidade 42 da Palo Alto Networks em um relatório compartilhado com The Hacker Information.

Um dos pacotes de malware é um arquivo ZIP que contém um executável (“Talking_Points_for_China.exe”) que, quando iniciado, carrega um arquivo DLL (“KeyScramblerIE.dll”) e, por fim, implanta um malware conhecido do Mustang Panda chamado PUBLOAD, um downloader anteriormente empregado para descartar o PlugX.

Vale ressaltar aqui que o binário é uma cópia renomeada de um software program legítimo chamado KeyScrambler.exe, que é suscetível ao carregamento lateral de DLL.

O segundo pacote, por outro lado, é um executável de protetor de tela (“Observe PSO.scr”) usado para recuperar código malicioso de próximo estágio de um endereço IP remoto, incluindo um programa benigno assinado por uma empresa de videogame renomeada como WindowsUpdate. exe e uma DLL não autorizada que é iniciada usando a mesma técnica de antes.

“Este malware então tenta estabelecer uma conexão com www(.)openservername(.)com em 146.70.149(.)36 para comando e controle (C2)”, disseram os pesquisadores.

A Unidade 42 disse que também detectou tráfego de rede entre uma entidade afiliada à ASEAN e a infraestrutura C2 de um segundo grupo APT chinês, sugerindo uma violação do ambiente da vítima. Este grupo de atividades de ameaça sem nome foi atribuído a ataques semelhantes direcionados ao Camboja.

“Esses tipos de campanhas continuam a demonstrar como as organizações são alvo de fins de espionagem cibernética, onde grupos de ameaças afiliados a estados-nação coletam informações sobre interesses geopolíticos na região”, disseram os pesquisadores.

Earth Krahang surge na natureza

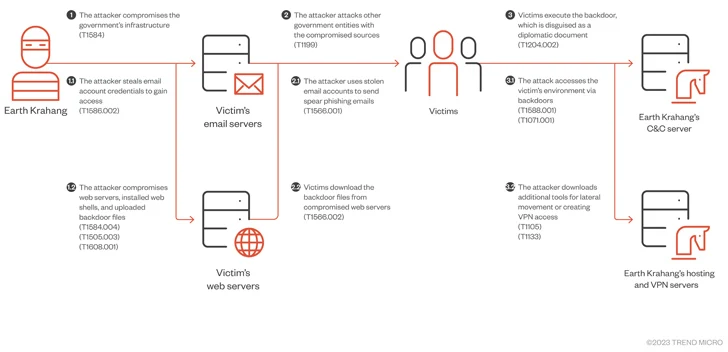

As descobertas chegam uma semana depois que a Pattern Micro lançou luz sobre um novo ator de ameaça chinês conhecido como Earth Krahang, que tem como alvo 116 entidades abrangendo 35 países, aproveitando spear-phishing e falhas em servidores públicos Openfire e Oracle para fornecer malware personalizado, como o PlugX. , ShadowPad, ReShell e DinodasRAT (também conhecido como XDealer).

Os primeiros ataques datam do início de 2022, com o adversário aproveitando uma combinação de métodos para verificar dados confidenciais.

Earth Krahang, que tem um forte foco no Sudeste Asiático, também apresenta algum nível de sobreposição com outro ator de ameaça no nexo da China rastreado como Earth Lusca (também conhecido como RedHotel). Ambos os conjuntos de intrusão são provavelmente gerenciados pelo mesmo agente de ameaça e conectados a um empreiteiro do governo chinês chamado I-Quickly.

“Uma das táticas favoritas dos atores da ameaça envolve usar seu acesso malicioso à infraestrutura governamental para atacar outras entidades governamentais, abusar da infraestrutura para hospedar cargas maliciosas, tráfego de ataque por proxy e enviar e-mails de spear-phishing para alvos relacionados ao governo usando contas de e-mail governamentais comprometidas. “, disse a empresa.

“Earth Krahang também usa outras táticas, como construir servidores VPN em servidores públicos comprometidos para estabelecer acesso à rede privada das vítimas e realizar ataques de força bruta para obter credenciais de e-mail.

Os vazamentos do I-Quickly e a cena sombria do hack-for-hire

No mês passado, um conjunto de documentos vazados de I-Quickly (também conhecido como Anxun) no GitHub revelou como a empresa vende uma grande variedade de ladrões e trojans de acesso remoto como ShadowPad e Winnti (também conhecido como TreadStone) para várias entidades governamentais chinesas. Isso também inclui uma plataforma de operações integrada projetada para realizar campanhas cibernéticas ofensivas e um implante Linux não documentado de codinome Hector.

“A plataforma de operações integradas abrange aplicações e redes internas e externas”, disse Dom Fox. “A aplicação interna destina-se principalmente à gestão de missões e recursos. A aplicação externa destina-se à realização de operações cibernéticas.”

A obscura entidade de hack-for-hire também foi implicada na campanha POISON CARP de 2019 dirigida a grupos tibetanos e no hack do Comm100 em 2022, além de ataques contra governos estrangeiros e minorias étnicas nacionais para obter informações valiosas, algumas das quais são transportadas por conta própria na esperança de conseguir um cliente governamental.

“O vazamento de dados forneceu uma visão rara de como o governo chinês terceiriza partes de suas operações cibernéticas para empresas privadas terceirizadas e como essas empresas trabalham entre si para atender a essas demandas”, observou ReliaQuest.

A empresa de segurança cibernética Recorded Future, em sua própria análise, disse que o vazamento desfaz os “laços operacionais e organizacionais” entre a empresa e três diferentes grupos cibernéticos patrocinados pelo Estado chinês, como RedAlpha (também conhecido como Deepcliff), RedHotel e POISON CARP.

“Ele fornece evidências de apoio sobre a presença há muito suspeita de 'intendentes digitais' que fornecem capacidades a vários grupos patrocinados pelo Estado chinês.”

Afirmou também que as sobreposições sugerem a presença de múltiplas subequipas focadas em missões específicas dentro da mesma empresa. A pegada vitimológica do I-Quickly espalha-se por pelo menos 22 países, sendo o governo, as telecomunicações e a educação os sectores mais visados.

Além disso, os documentos divulgados confirmam que a Taça Tianfu – a participação da China no concurso de hackers Pwn2Own – funciona como um “sistema alimentador de vulnerabilidades” para o governo, permitindo-lhe armazenar explorações de dia zero e conceber códigos de exploração.

“Quando as submissões da Copa Tianfu ainda não são cadeias de exploração completa, o Ministério de Segurança Pública dissemina as vulnerabilidades de prova de conceito para empresas privadas para explorar ainda mais essas capacidades de prova de conceito”, disse a Margin Analysis.

“A exigência de divulgação de vulnerabilidades da China é uma parte do quebra-cabeça de como a China armazena e transforma vulnerabilidades em armas, definindo em pedra a coleção sub-reptícia oferecida pela Copa Tianfu em anos anteriores.”

A origem do vazamento não é conhecida atualmente, embora dois funcionários da I-Quickly tenham dito à Related Press que uma investigação está em andamento em colaboração com as autoridades. Desde então, o website da empresa ficou offline.

“O vazamento fornece alguns dos detalhes mais concretos vistos publicamente até o momento, revelando a natureza madura do ecossistema de espionagem cibernética da China”, disseram Dakota Cary e Aleksandar Milenkoski, do SentinelOne. “Isso mostra explicitamente como os requisitos de segmentação do governo impulsionam um mercado competitivo de hackers independentes contratados”.