Como usar a matriz de capacidade de automação SOC da Tines

Criada por John Tuckner e a equipe da plataforma de fluxo de trabalho e automação Tines, a SOC Automation Capability Matrix (SOC ACM) é um conjunto de técnicas projetadas para ajudar as equipes de operações de segurança a compreender seus recursos de automação e responder de forma mais eficiente a incidentes.

Uma utensílio personalizável e independente de fornecedor com listas de oportunidades de automação, ela tem sido compartilhada e recomendada por membros da comunidade de segurança desde seu lançamento em janeiro de 2023, principalmente pela engenheira do Airbnb Allyn Stott em sua palestra BSides and Black Hat, Porquê aprendi a parar de me preocupar e erigir um programa moderno de detecção e resposta.

O SOC ACM foi comparado às estruturas MITRE ATT&CK e RE&CT, com um usuário dizendo: “poderia ser um padrão para classificação de automações SOAR, um pouco porquê a estrutura RE&CT, mas com mais foco em automação”. Ele tem sido usado por organizações de Fintech, segurança em nuvem e muito mais, porquê base para determinar e otimizar seus programas de automação de segurança.

Cá, veremos mais de perto porquê funciona o SOC ACM e compartilharemos porquê você pode usá-lo em sua organização.

O que é a Matriz de Capacidade de Automação SOC?

A Matriz de Capacidade de Automação SOC é um conjunto interativo de técnicas que capacita as equipes de operações de segurança a responder proativamente a incidentes comuns de segurança cibernética.

Não é uma lista de casos de uso específicos relacionados a qualquer resultado ou serviço, mas uma forma de pensar sobre os recursos que uma organização pode seguir.

Ele oferece uma base sólida para iniciantes entenderem o que é provável com a automação de segurança. Para programas mais avançados, serve porquê natividade de inspiração para implementações futuras, uma utensílio para determinar o sucesso e um meio para relatar resultados.

Embora a utensílio seja independente de fornecedor, ela combina muito com uma plataforma porquê a Tines, que foi desenvolvida por profissionais de segurança para ajudar outros profissionais de segurança a automatizar seus processos de missão sátira.

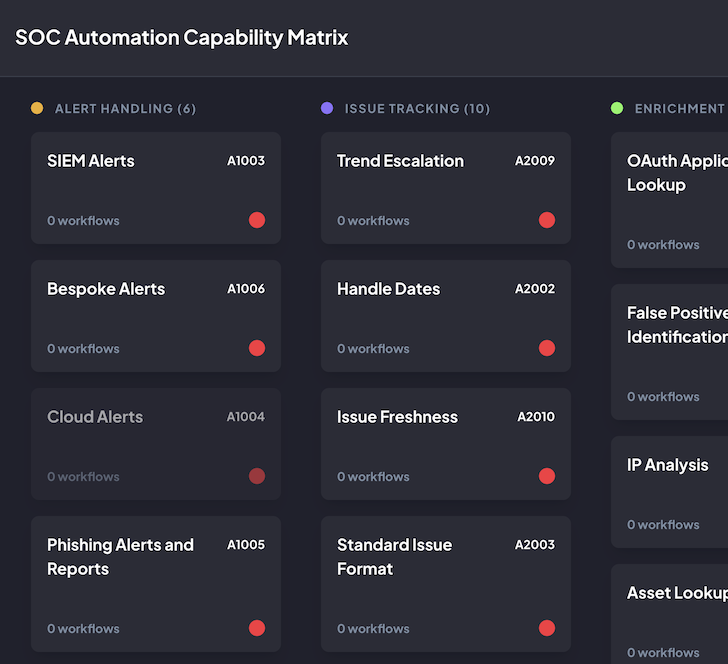

Porquê funciona a Matriz de Capacidade de Automação SOC?

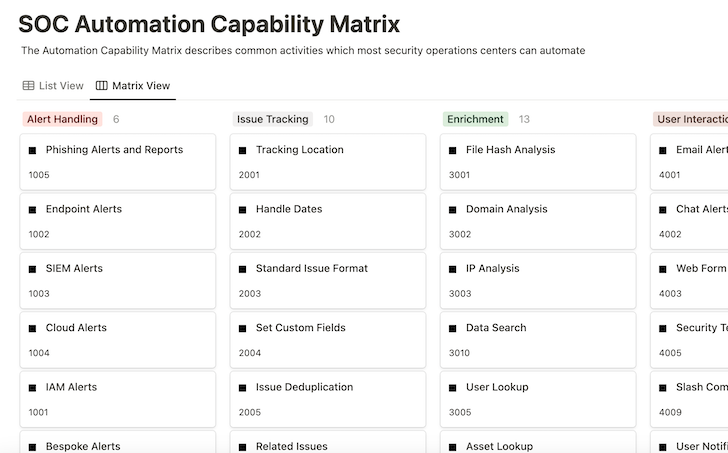

O SOC ACM é dividido em categorias que contêm recursos de automação.

Cada capacidade compreende:

- Descrição – uma breve visão universal do que o recurso está fazendo

- Técnicas – ideias independentes de tecnologia sobre porquê implementar o recurso

- Exemplos – modelos de fluxo de trabalho relevantes da livraria Tines

- Referências – outras pesquisas que contribuem para a capacidade

A estrutura é lida da esquerda para a direita e de cima para inferior nas categorias. Embora seja minimamente opinativo sobre quais capacidades trazem mais valor ou são mais fáceis de implementar, a estrutura é adaptável ao que as organizações consideram mais valioso.

Cada capacidade pode ser independente na matriz, mas juntar muitas capacidades pode produzir resultados muito mais complexos e impactantes.

Porquê usar a Matriz de Capacidade de Automação SOC

A seguir, ilustraremos porquê usar o SOC ACM, tomando porquê exemplo a resposta ao phishing. Muitas organizações utilizam diversas técnicas para localizar e indagar mensagens suspeitas para responder adequadamente a e-mails maliciosos.

Para inaugurar, cá estão alguns processos que uma investigação de phishing de rotina pode incluir:

- Receba um e-mail ou alerta de phishing

- Envie uma notificação à equipe de segurança para processamento

- Crie um ticket para rastrear e registrar a estudo

- Revise os elementos do email, incluindo anexos, links e cabeçalhos de mensagens de email

- Se suspeitar, exclua o e-mail e adicione recursos às listas de bloqueio

- Envie uma notificação ao destinatário com uma atualização de status

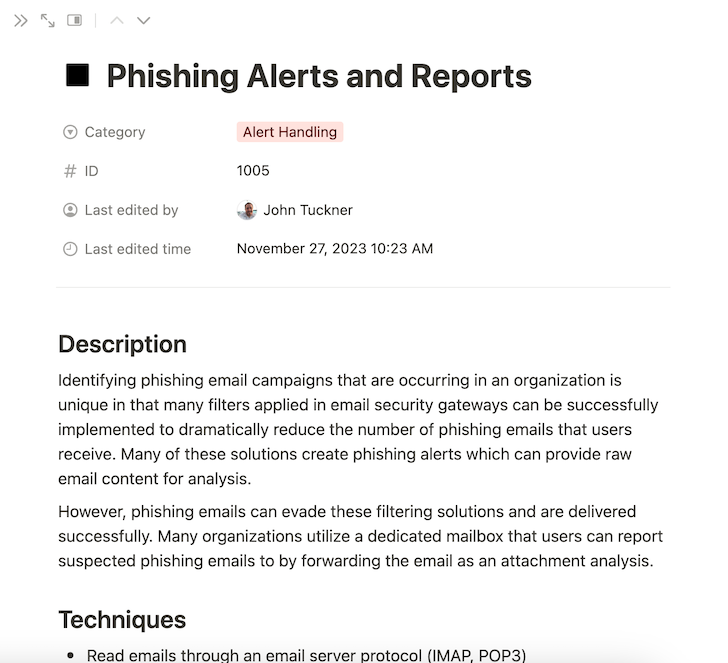

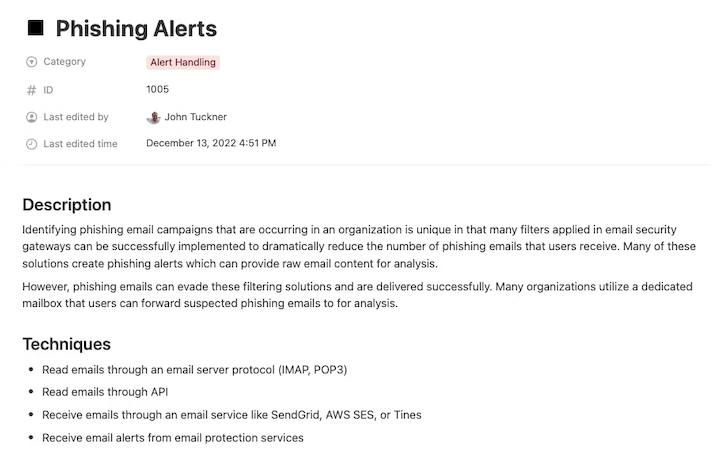

Dentro do recurso de matriz, os Alertas de Phishing aparecem na seção Tratamento de Alertas; ele menciona que muitas organizações implementam ferramentas porquê gateways de segurança de e-mail para evitar que e-mails suspeitos sejam entregues em caixas de ingressão, ao mesmo tempo que geram alertas de campanhas de ataque que podem ser automatizadas.

O recurso também descreve uma estratégia para fabricar uma caixa de ingressão específica para que os usuários encaminhem facilmente e-mails de phishing que possam ter pretérito pelos filtros. A implementação de ambos os recursos oferece uma oportunidade para iniciar um fluxo de trabalho de automação.

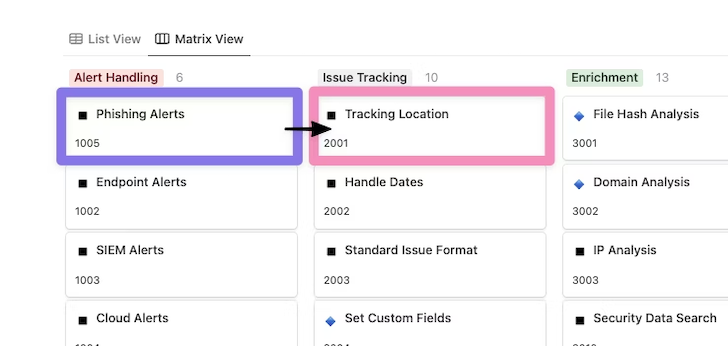

Depois que uma mensagem suspeita é identificada, seja por meio de relatório do usuário ou alerta gerado, mais recursos de automação ficam disponíveis. Uma recomendação é fabricar um lugar para escoltar o ciclo de vida de cada alerta o mais rápido provável.

Utilizando o recurso Localização de Rastreamento na seção Rastreamento de Problemas, podemos identificar onde esses alertas devem ser registrados, atualizados e relatados. Observe porquê o fluxo de trabalho agora mudou entre as seções da Matriz de Capacidade de Automação para estender o processo.

Com o alerta e o lugar de rastreamento decididos, podemos proceder para uma estudo completa do alerta de phishing em questão. Os e-mails de phishing geralmente contêm anexos potencialmente maliciosos e links suspeitos para tomar material de autenticação e normalmente são enviados de fontes falsificadas.

Passando para a temporada de enriquecimento, queremos nos concentrar na utilização de alguns recursos principais, no mínimo: Estudo de domínio para quaisquer links presentes no corpo do e-mail, Estudo de hash de registo/Estudo de registo para examinar quaisquer anexos do e-mail e Atributos de e-mail para examine mais profundamente os cabeçalhos dos e-mails em procura de sinais de e-mails de endereços falsificados.

Para oportunidades de enriquecimento, o número de opções de ferramentas e serviços orientados por API que podem ser usados para fornecer esses recursos cresce exponencialmente. Algumas opções comuns incluem VirusTotal para arquivos, URLscan para domínios e EmailRep para informações do remetente. Cada um desses resultados de enriquecimento pode ser registrado no lugar de rastreamento associado identificado anteriormente para documentar os resultados e fornecer aos analistas uma visão dos resultados.

Isso mostra quantos recursos de uma mesma seção podem ser aplicados ao mesmo fluxo de trabalho de automação, neste caso, para fornecer o supremo de informações provável aos analistas.

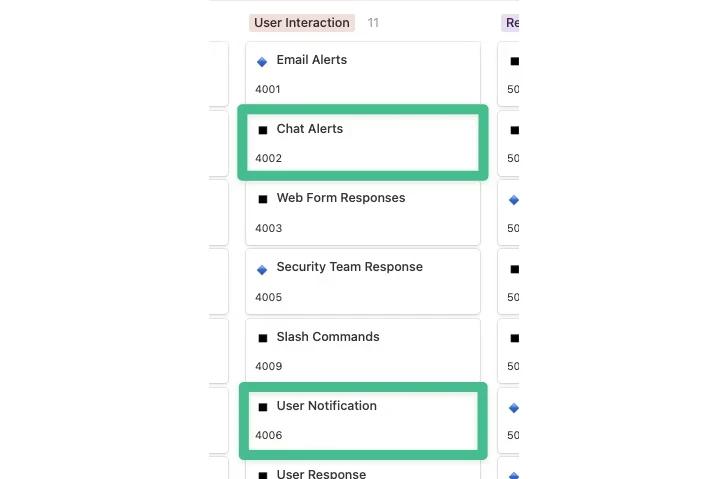

Depois a ocorrência do enriquecimento, um veredicto já poderá ser obtido, mas é mais provável que a questão exija uma rápida revisão por segmento de um exegeta. Neste ponto, a seção Interação do Usuário torna-se sátira.

Para inaugurar, podemos usar Alertas de Chat para notificar a equipe de segurança em um meato do Slack que um e-mail de phishing chegou e um problema de rastreamento foi criado, com vários detalhes de enriquecimento adicionados à medida que o contexto suplementar está pronto para revisão.

Isso informa a equipe de segurança, mas que tal atualizar os usuários que possam ser impactados ou que relataram o e-mail? Os processos de resposta ao phishing, em pessoal, são únicos porque muitas organizações treinam ativamente os usuários para denunciar e-mails que possam identificar porquê suspeitos. Informar esses usuários com um veredicto confiável em um pequeno espaço de tempo é uma ótima maneira de capacitar operações porquê a assinatura rápida de documentos confidenciais ou a prevenção de surtos de malware em tamanho.

Para fazer isso, podemos usar o recurso de Notificação do Usuário para identificar o usuário que relatou o e-mail e fornecer-lhe os resultados da estudo do e-mail. No caso da interação do usuário, não se trata exclusivamente de notificação suplementar da equipe de segurança, mas também de ampliar o alcance e capacitar outras pessoas com informações em tempo real para tomar as decisões corretas.

Neste ponto já ocorreu muita atividade e temos muito conhecimento à nossa disposição. Embora mais informações sejam sempre úteis, agir adequadamente é o que mais conta, resultando na temporada de remediação. Muitos dos pontos de dados (indicadores) que reunimos anteriormente podem ser usados para ações de remediação. Dependendo de porquê a situação se desenvolveu, poderíamos tomar algumas das seguintes medidas:

- Lista de bloqueio de domínio: adicione quaisquer domínios e URLs identificados porquê suspeitos a uma lista de bloqueio.

- Lista de bloqueio de hash de registo: adicione quaisquer hashes de registo identificados porquê maliciosos a uma lista de bloqueio.

- Exclusão de e-mail: remova e-mails relacionados a uma campanha de ataque das caixas de ingressão.

- Invalidação de senha: altere as senhas de qualquer usuário que tenha enviado credenciais para um site de phishing.

A chave para qualquer remediação é saber o que é provável e inaugurar aos poucos, mormente ao utilizar a automação para erigir crédito. Uma maneira de fazer isso é fornecer links ou botões que precisam ser clicados manualmente para executar ações de correção, mas de maneira repetível. Se você deseja introduzir automação totalidade, manter listas de domínios suspeitos que podem ser bloqueados oferece grande utilidade, risco mínimo e pode ser revisto rapidamente com pouco impacto universal quando ocorrerem erros.

Analisando o processo de ponta a ponta, utilizamos os seguintes recursos para ajudar a automatizar ações críticas para muitas equipes de segurança cibernética:

- Alertas de phishing

- Localização de rastreamento

- Estudo de hash de registo

- Estudo de domínio

- Atributos de e-mail

- Alertas de bate-papo

- Notificação do usuário

- Lista de bloqueio de domínio

- Lista de bloqueio de hash de registo

- Exclusão de e-mail

- Invalidação de senha

Um mercê significativo do desenvolvimento desses recursos em sua organização para mourejar com um único processo, porquê phishing, é que muitos desses recursos agora estão disponíveis para serem reutilizados para fins adicionais, porquê detecção de malware ou tratamento de logins suspeitos, facilitando cada oportunidade de automação subsequente.

Personalizando a matriz

O SOC ACM também está disponível no GitHub para quem prefere executá-lo ou contribuir.

Dessa forma, o SOC ACM pode ser totalmente customizado para atender às suas necessidades. Isso inclui:

- Adicionando novas categorias e recursos

- Reorganizando de conciliação com suas prioridades

- Comitiva de fluxos de trabalho de automação alinhados a esses recursos

- Exportando a forma

- Modo escuro e simples

Você também pode determinar ambientes ou organizações diferentes de maneira dissemelhante, criando quadros separados. Por exemplo, se a sua organização comprar uma empresa com capacidades diferentes da sua, você poderá usar a matriz para visualizar esse envolvente de forma completamente dissemelhante.

Toda essa forma pode ser armazenada localmente em seu navegador para privacidade. Além de exportar a forma, você pode importá-la para reviver avaliações anteriores, tudo sem uma conta de login e sem qualquer rastreamento.

O SOC ACM porquê utensílio de relatório

As equipes que acessam o SOC ACM no GitHub também podem usar a matriz para provar visualmente onde estão em sua jornada de automação e exprimir o valor de seu programa de automação à liderança e outras partes interessadas importantes.

Logo em seguida implementar alguns recursos, as equipes compreenderão quais recursos estão mais utilizando, as atividades associadas e seu valor, porquê tempo economizado ou tempo de resposta reduzido. Isso lhes permite compartilhar resultados com equipes relevantes e deliberar o que priorizar em seguida.

Estudo de caso: acompanhando o tempo economizado e as execuções para mostrar valor com o SOC ACM

No Tines Roadshow: San Francisco, o fundador da SOC Automation Capability Matrix, John Tuckner, compartilhou porquê trabalhou com uma empresa Fintech para determinar e aprimorar seu programa de automação usando a matriz. Eles disseram a Tuckner: “A Matriz de Capacidade de Automação nos ajuda a organizar nossos fluxos de trabalho, identificar quais fluxos de trabalho estão nos economizando mais tempo e evidenciar futuras áreas de oportunidades”.

Destaques:

- 25 capacidades implementadas e marcadas

- 10 fluxos de trabalho utilizando comandos de barra do Slack com 2.000 execuções

- Fluxos de trabalho de envio de prompt multifatorial foram executados 721 vezes, economizando 6,5 horas de tempo por mês

Recomendações:

- Veja o gerenciamento de listas de IOCs para obter recursos de resposta, “lista de IP”, “lista de domínios” e “lista de hash”.

- Documente e destaque os esforços feitos em termos de tempo economizado ao utilizar o gerenciamento de casos.

Estado horizonte – o que farão de dissemelhante:

- Lidando com alertas distribuídos e interação do usuário via Slack

- Notificação do usuário

- Resposta do usuário

- Atualizando o meato de segurança do Slack e relatórios de incidentes para usar um bot do Slack e encaminhar relatórios e solicitações para a subequipe correta

- Notificar recursos de emergência

- Escalações cronometradas

- Comandos de barra

- Adicione mais ações de resposta por meio da automação do Tines por meio de nosso bot do Slack

- Coleta de artefatos

- Desativando dispositivo MFA

- Pesquisa de ativos (não exclusivamente endpoints, é necessário incluir ativos em nuvem)

A Matriz de Capacidade de Automação SOC é um recurso útil para equipes em todos os estágios de sua jornada de automação, fornecendo inspiração para suas próximas construções de automação e um meio de determinar seu programa de automação.

Se quiser explorar a Matriz de Capacidade de Automação SOC com mais detalhes, você a encontrará no Notion, hospedado pela equipe Tines.