Como unir o gerenciamento de acesso privilegiado e o gerenciamento de identidades

A segurança tradicional baseada em perímetro tornou-se face e ineficaz. Uma vez que resultado, a segurança das comunicações entre pessoas, sistemas e redes é mais importante do que bloquear o chegada com firewalls. Aliás, a maioria dos riscos de segurança cibernética são causados por somente alguns superusuários – normalmente um em cada 200 usuários. Há uma empresa que pretende preencher a vazio entre as soluções tradicionais de PAM e IdM e proteger um entre 200 usuários – SSH Communications Security.

Seu Gerenciamento de Chegada Privilegiado (PAM) e Gerenciamento de Identidade (IdM) devem trabalhar lado a lado para proteger o chegada e as identidades de seus usuários – tanto usuários regulares quanto usuários privilegiados. Mas as soluções tradicionais lutam para conseguir isso.

|

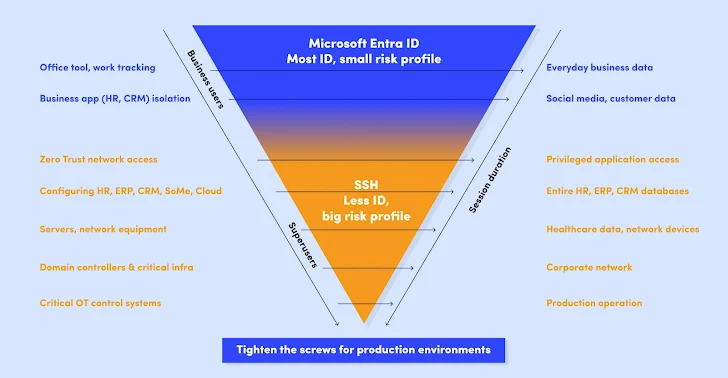

| O Microsoft Entra gerencia todas as identidades e acessos de nível capital. Com o aumento da criticidade dos alvos e dos dados, a duração da sessão diminui e é necessária proteção suplementar. É aí que a segurança de comunicações SSH ajuda |

Vejamos o que as organizações precisam entender sobre PAM e IdM e porquê você pode unir e preparar seu PAM e IdM para o porvir.

PIM, PAM, IAM – você precisa de todos os três

Privileged Identity Management (PIM), Privileged Access Management (PAM) e Identity and Access Management (IAM) – todos os três estão intimamente conectados e você precisa dos três para gerenciar e proteger com eficiência suas identidades digitais, usuários e chegada.

Vamos revisar rapidamente o foco do PIM, PAM e IAM:

Nem todas as identidades digitais são criadas iguais – os superusuários precisam de superproteção

Pense no seguinte: seu usuário típico provavelmente precisa de chegada a ferramentas normais de escritório, porquê CRM ou M365. Eles não precisam de chegada a nenhum dos seus ativos críticos.

O processo de verificação de identidade deve corresponder a isso. Um usuário geral precisa ser verificado com métodos de autenticação fortes, por exemplo, Microsoft Entra ID, mas geralmente não há premência de ir outrossim.

Esses usuários típicos constituem a maioria dos seus usuários, até 99,5% deles.

Por outro lado, você tem seus usuários privilegiados de cimalha impacto – há somente um pequeno número deles (normalmente murado de um em cada 200 usuários), mas o poder e os riscos que eles carregam são enormes porque eles podem acessar seus dados críticos, bancos de dados, infraestruturas e redes.

Da mesma forma, deverão ser aplicados procedimentos adequados de verificação de identidade. No caso de usuários de cimalha impacto, você precisa de controles de chegada que vão além da autenticação possante baseada em identidade.

Entre no Zero Trust – Horizonte sem fronteiras, sem senha, sem chave e biométrico

As soluções tradicionais não são suficientes para unir PAM e IdM. Eles simplesmente não conseguem mourejar com a segurança necessária para proteger seus ativos críticos. Nem podem oferecer controles de segurança eficazes e preparados para o porvir para chegada e identidades de usuários típicos, muito porquê de usuários de cimalha impacto.

O porvir da segurança cibernética é sem fronteiras, sem senha, sem chave, biométrico e Zero Trust.

Isso significa que você precisa de um padrão de segurança cibernética pronto para o porvir, sem usuários, conexões, aplicativos, servidores ou dispositivos implicitamente confiáveis. Aliás, você precisa de uma estrato suplementar de segurança com autenticação biométrica, sem senha e sem chave.

Aprenda a preço de implementar a abordagem sem senha e sem chave em sua segurança cibernética no whitepaper fornecido pela SSH Communications Security. Baixe o white paper cá ➜